ช่องโหว่ และ การโจมตีแบบ Zero-day หรือ 0-day คืออะไร ? (What is Zero-day Vulnerability and Attack ?)

moonlightkz

moonlightkzช่องโหว่ และ การโจมตีแบบ Zero-day หรือ 0-day คืออะไร ?

(What is Zero-day Vulnerability and Attack ?)

"Zero-day" หรือ "0-day" เป็นคำที่ปรากฏอย่างแพร่หลายในแวดวงด้าน ความปลอดภัยทางไซเบอร์ (Cybersecurity) ความหมายของคำนี้ หากมองลึกไปถึงแก่นแท้ของมันแล้วก็คือ "ข้อบกพร่อง" ของซอฟต์แวร์ หรือฮาร์ดแวร์ที่ทำให้เกิดช่องโหว่ แต่ประเด็นน่าสนใจที่ตามมา คือ "ช่องโหว่ Zero-day" มันต่างจากช่องโหว่ธรรมดาทั่วไปอย่างไร ? บทความนี้เราจะมาอธิบายเรื่อง "Zero-day" เพื่อให้คุณรู้จักกับคำ ๆ นี้กันมากขึ้น

ภาพจาก : https://www.americanbanker.com/zeroday

การโจมตีแบบ Zero-day คืออะไร ?

Zero-day แปลว่า 0 วัน หากนี่เป็นวิชาภาษาอังกฤษ บทความนี้ก็คงจบแค่ในบรรทัดนี้ แต่น่าเสียหายที่มันไม่ใช่

ก่อนอื่น เรามารู้จักคำว่า "ช่องโหว่" กันก่อน จริงๆ แล้วมันคือ "ข้อบพร่อง หรือข้อผิดพลาด" ใด ๆ ก็ตามที่แฮกเกอร์สามารถใช้มันในการโจมตีระบบได้ แต่ถ้าช่องโหว่นั้นเป็นช่องโหว่ใหม่ที่เพิ่งถูกค้นพบ มันหมายความว่านักพัฒนาซอฟต์แวร์จะมีเวลาในการแก้ไขหาทางปิดช่องโหว่ดังกล่าวเหลือแค่เพียง "Zero-day" หรือ "0 วัน" เท่านั้น

การใช้คำว่า Zero-day จะมีคำที่ควบคู่ตามมาด้วย ซึ่งมีความหมายแตกต่างกัน ดังต่อไปนี้

- Zero-day Vulnerability : หมายถึง ช่องโหว่ในซอฟต์แวร์ หรือฮาร์ดแวร์ที่นักพัฒนาค้นพบ เพราะถูกแฮกเกอร์ใช้ในการโจมตี ช่องโหว่ลักษณะนี้จัดว่าค่อนข้างอันตราย เพราะยังไม่มีแพทช์แก้ไขออกมาให้อัปเดต แฮกเกอร์จึงมีโอกาสประสบความสำเร็จในการโจมตีสูงมาก

- Zero-day Exploit : หมายถึง วิธีการที่แฮกเกอร์โจมตีระบบ โดยอาศัยช่องโหว่ที่ไม่เคยถูกค้นพบมาก่อน

- Zero-Day Attack : หมายถึง การที่แฮกเกอร์ใช้ Zero-day Exploit สร้างความเสียหาย หรือขโมยข้อมูล จากอุปกรณ์ที่มีช่องโหว่

การโจมตีแบบ Zero-day ทำงานอย่างไร ?

ในความเป็นจริงแล้ว จะเรียกว่าเป็นธรรมชาติของตัวซอฟต์แวร์เลยก็ได้ ที่จะถูกค้นพบช่องโหว่ด้านความปลอดภัยให้แฮกเกอร์ใช้โจมตีอยู่เป็นประจำ เพราะภายในซอฟต์แวร์นั้นประกอบไปด้วยโค้ดคำสั่งจำนวนมากหลายล้านตัวอักษร หลายล้านบรรทัด อย่าง ชุดโปรแกรม Microsoft Office นี่ก็มีอย่างน้อย 30,000,000 บรรทัด การจะตรวจสอบจนมั่นใจได้ว่าไม่มีบรรทัดไหนเลยที่มีข้อผิดพลาดจึงเป็นไปได้ยากมาก ทางออก คือ ผู้พัฒนาจะหมั่นตรวจสอบหาช่องโหว่ภายในโค้ดเป็นระยะไปเรื่อย ๆ เพื่อออกแพทช์ปรับปรุงออกมาให้อัปเดต ตลอดระยะเวลาที่ซอฟต์แวร์ยังอยู่ในช่วงที่ได้รับการสนับสนุนอยู่

อย่างไรก็ตาม บ่อยครั้งที่ นักเจาะระบบ หรือ แฮกเกอร์ (Hacker) มักจะเป็นผู้ที่ค้นพบช่องโหว่ก่อนที่ผู้พัฒนาจะไหวตัวทัน ในช่วงเวลาดังกล่าวที่ช่องโหว่ยังเปิดโล่งโจ้งอยู่ แฮกเกอร์ก็จะสร้างโค้ดใหม่ขึ้นมาเพื่อหาประโยชน์จากช่องโหว่ดังกล่าว หรือที่เรียกกันว่าการ Exploit code

Exploit Code จะถูกใช้เป็นเหมือนใบเบิกทางในการทำอาชญากรรมไซเบอร์ได้หลากหลายวิธี อาจจะลงมือด้วยตนเอง, ส่งมัลแวร์ไปบุก, สร้างฐาน บอตเน็ต (Botnet) หรือนำช่องโหว่ไปวางจำหน่ายบน เว็บมืด (Dark Web)

เมื่อช่องโหว่เริ่มเป็นที่รู้จัก ผู้พัฒนาจะพยายามหาทางปิดช่องโหว่เพื่อหยุดการโจมตี อย่างไรก็ตาม การปิดช่องโหว่ก็ไม่ใช่เรื่องง่าย เพราะจำเป็นต้องใช้เวลาค้นคว้าว่าการโจมตีที่เกิดขึ้นได้เพราะช่องโหว่อะไร มีองค์ประกอบอะไรที่เกี่ยวข้องบ้าง ซึ่งมันอาจจะใช้เวลาไม่กี่วัน จนถึงเป็นเดือนเลยด้วยซ้ำไป กว่าที่นักพัฒนาจะสามารถพัฒนาแพทช์แก้ไขได้สำเร็จ และที่น่ากลัว คือ ไม่ใช่ว่าผู้ใช้ทุกคนที่จะยอมอัปเดตแพทช์ อาจจะด้วยความไม่รู้, ไม่สะดวก หรือไม่อยากอัปเดตก็ไม่อาจทราบได้

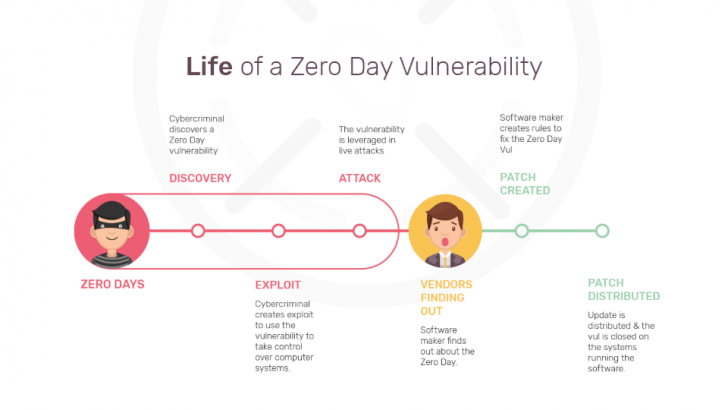

ไทม์ไลน์ของช่องโหว่ Zero-day

Zero-day Attack เกิดขึ้นเมื่อแฮกเกอร์พบช่องโหว่ในซอฟต์แวร์ หรือฮาร์ดแวร์ หลังจากสร้าง Exploit code ได้แล้ว แฮกเกอร์ก็จะเริ่มโจมตีด้วยวิธีการต่าง ๆ นา เมื่อการโจมตีเกิดขึ้น ผู้พัฒนาก็รู้สึกตัวแล้วรีบหาทางแก้ไข ทั้งหมดนี้สามารถแบ่งไทม์ไลน์ออกได้ดังนี้

- ผู้พัฒนาสร้างซอฟต์แวร์ หรือฮาร์ดแวร์ขึ้นมา แต่ไม่รู้ว่ามันมีช่องโหว่อยู่

- แฮกเกอร์ค้นพบช่องโหว่แล้วลงมือทันที ก่อนที่ผู้พัฒนาจะพบช่องโหว่ หรือหาทางปิดช่องโหว่ได้

- แฮกเกอร์ทำการ Exploit Code ในระหว่างที่ช่องโหว่ยังเปิดอยู่

- หลังจาก Exploit Code เพื่อเริ่มโจมตี จนช่องโหว่นี้เริ่มเป็นที่รู้จัก ผู้พัฒนาจะตรวจสอบ และหาทางปิดช่องโหว่ เพื่อหยุดการโจมตี

ภาพจาก : https://www.indusface.com/blog/prevent-zero-day-attacks/

ใครใช้การโจมตีแบบ Zero-day

ผู้ที่อยู่เบื้องหลังของการทำ การโจมตีแบบ Zero-day มีอยู่หลายประเภท ขึ้นอยู่แรงจูงใจ ตัวอย่างที่พบเจอได้บ่อย ๆ ก็อย่างเช่น

- Cybercriminals : อาชญากรไซเบอร์ ที่ต้องการหาเงินเข้ากระเป๋า

- Hacktivists : แฮกเกอร์ที่ต้องการแสดงความต่อต้านสิ่งที่พวกเขาไม่เห็นด้วย ผ่านทักษะการแฮกที่เขามีอยู่เพื่อประท้วงต่อแนวคิดในสังคมนั้น

- Corporate Espionage : สายลับที่ต้องการจารกรรมข้อมูลจากบริษัทที่เป็นคู่แข่งทางธุรกิจ

- Cyberwarfare : สงครามไซเชอร์ที่รัฐบาลเป็นผู้บงการอยู่เบื้องหลัง เพื่อทำสงครามกับประเทศอื่น ๆ

เป้าหมายของ Zero-day Exploit

ช่องโหว่นั้นสามารถเกิดขึ้นได้ทั้งในซอฟต์แวร์ และฮาร์ดแวร์ ทำให้เป้าหมายของแฮกเกอร์ที่ต้องการทำ Zero-day Exploit นั้นมีขอบเขตกว้างพอสมควร แต่ส่วนใหญ่เป้าหมายจะคล้ายคลึงกัน คือ เป็นสิ่งที่แพร่หลายมีผู้ใช้งานเป็นจำนวนมาก และสามารถใช้เป็นประตูเพื่อเปิดทางไปสู่การขโมยข้อมูลที่มีค่าได้ โดยมากก็จะประกอบไปด้วย

- ระบบปฏิบัติการต่าง ๆ เช่น Windows, macOS, Linux ฯลฯ

- เว็บเบราว์เซอร์ เช่น Google Chrome, Mozilla Firefox ฯลฯ

- ซอฟต์แวร์ที่นิยมใช้งาน เช่น Microsoft Office, Outlook, Adobe Creative Cloud ฯลฯ

- โค้ด โอเพ่นซอร์สซอฟต์แวร์ (Open-Source Software)

- เฟิร์มแวร์ของฮาร์ดแวร์

- อุปกรณ์ Internet of Things (IoT)

วิธีป้องกันตัวจาก การโจมตีแบบ Zero-day

หัวข้อสุดท้ายก่อนจะจบบทความ เรามาร่ำลากันด้วยวิธีป้องกันตัวจาก การโจมตีแบบ Zero-day เพื่อให้ข้อมูลส่วนตัว หรือข้อมูลที่สำคัญในคอมพิวเตอร์ของเราได้รับการปกป้องไม่ให้ถูกโจมตีได้ง่าย ๆ

- หมั่นอัปเดตซอฟต์แวร์ และระบบปฏิบัติการเป็นประจำ : เวลาผู้พัฒนาปล่อยอัปเดตออกมา มักจะไม่ได้มีแค่การเพิ่มคุณสมบัติ หรือแก้ไขข้อผิดพลาดเท่านั้นนะ แต่จะมีการอุดช่องโหว่ด้านความปลอดภัยให้ด้วย

- ติดตั้งโปรแกรมเท่าที่จำเป็น : คำว่ายิ่งเลอะ ยิ่งเยอะประสบการณ์ ไม่เหมาะกับคอมพิวเตอร์สักเท่าไหร่ เพราะโปรแกรมยิ่งเยอะ โอกาสที่เราจะเผชิญกับช่องโหว่ก็เยอะตามไปด้วย พยายามติดตั้งโปรแกรมเท่าที่จำเป็นต้องใช้งาน โปรแกรมอะไรที่ไม่ได้ใช้ก็ลบทิ้งไป

- เปิดระบบ Firewall : Firewall เป็นเทคโนโลยีสำคัญที่ช่วยป้องกันการโจมตีผ่านระบบเครือข่ายได้เป็นอย่างดี แม้บางครั้งมันอาจจะสร้างความหงุดหงิดให้กับกิจกรรมออนไลน์บางอย่างบ้าง แต่เปิดไว้ปลอดภัยกว่าแน่นอน

- อบรมให้ความรู้ : ในส่วนของ การโจมตีแบบ Zero-day ส่วนใหญ่ที่โจมตีสำเร็จ เหตุผลมาจากความไม่รู้ที่ก่อให้เกิดปัญหา (Human Error) บริษัทจึงควรมีการอบรมให้ความรู้ด้านเทคโนโลยีให้แก่พนักงานภายในองค์กรด้วย

- ใช้ซอฟต์แวร์ป้องกันมัลแวร์ : หากรู้สึกว่าระบบป้องกันมัลแวร์ที่มีมากับระบบปฏิบัติการ Windows ไม่อุ่นใจพอ งานที่ทำต้องการความปลอดภัยสูงเป็นพิเศษ ก็อาจมองหา โปรแกรมแอนตี้ไวรัส (Antivirus Software) ดีๆ สักตัวมาใช้งาน

ที่มา : www.kaspersky.com , en.wikipedia.org , www.howtogeek.com , www.fireeye.com , cybersecurity.osu.edu , www.quora.com , www.indusface.com

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์