PGP Encryption คืออะไร ? มารู้จัก การเข้ารหัสความเป็นส่วนตัวอย่างดี กัน

moonlightkz

moonlightkzPretty Good Privacy (PGP) Encryption คืออะไร ?

การเข้ารหัสแบบ Pretty Good Privacy Encryption ถ้าแปลเป็นภาษาไทยอาจจะฟังดูแปลกว่า "การเข้ารหัสความเป็นส่วนตัวอย่างดี" แต่อย่าให้ความหมายของมันทำให้เราเข้าใจผิดว่ามันเป็นเพียงคำชมเท่านั้น PGP Encryption ถือว่าเป็นมาตรฐานทองคำ (Gold Standard) สำหรับการสื่อสารแบบเข้ารหัส และถูกใช้งานโดยกลุ่มผู้ใช้ที่ต้องการรักษาความปลอดภัยของข้อมูลเอาไว้ไม่ให้รั่วไหลได้ง่าย ๆ ตั้งแต่นักเคลื่อนไหวทางการเมือง ไปจนถึงบรรดาอาชญากร

- โปรโตคอล QUIC คืออะไร ? รู้จักการรับส่งข้อมูลแบบใหม่ และต่างจากเดิมอย่างไร ?

- MD5 Algorithm คืออะไร ? การเข้ารหัสแบบนี้ มีความปลอดภัยหรือไม่ ? และข้อดี-ข้อเสีย

- Exascale Computing คืออะไร ? รู้จักระบบคอมพิวเตอร์ที่ประมวลผลในระดับ "Exaflop" !

- Homomorphic Encryption คืออะไร ? รู้จักความหมาย ประเภท และการนำไปใช้

- Codec คืออะไร ? ทำงานอย่างไร ? และ Codec มีกี่ประเภท ?

ทฤษฏีการทำงานของ Pretty Good Privacy Encryption ถูกคิดค้นมาตั้งแต่ปี ค.ศ. 1991 (พ.ศ. 2534) โดยแนวคิดการทำงานค่อนข้างเรียบง่าย ข้อความที่ส่งจะถูกเข้ารหัส ใครที่ไม่มีกุญแจถอดรหัสก็จะไม่สามารถอ่านได้

ในบทความนี้เราจะมาอธิบายเกี่ยวกับ Pretty Good Privacy Encryption ให้เข้าใจกันมากขึ้น ว่ามันคืออะไร ? ทำงานอย่างไร ?

การเข้ารหัสความเป็นส่วนตัวอย่างดี คืออะไร ? (What is Pretty Good Privacy Encryption ?)

"Pretty Good Privacy" หรือเรียกโดยย่อว่า "PGP" เป็นโปรแกรมความปลอดภัยที่ใช้ในการ เข้ารหัส (Encryption) และถอดรหัส (Decryption) ของการสื่อสารต่าง ๆ ไม่ว่าจะเป็น อีเมล (E-Mail), ข้อความแชท (Instant Message), ลายเซ็นดิจิทัล (E-Signature) และการ เข้ารหัสไฟล์ (File Encryption)

PGP เป็นหนึ่งในซอฟต์แวร์เข้ารหัสแบบกุญแจสาธารณะ (Public-Key Cryptography) ตัวแรก ที่เปิดให้ใช้งานฟรีแบบสาธารณะ โดยในช่วงแรกเริ่ม PGP ถูกใช้เพื่อให้ผู้ใช้งานสามารถ สื่อสารผ่านเซิร์ฟเวอร์ของระบบกระดานข่าว (Bulletin Board System - BBS) ต่อมาได้รับการพัฒนาให้เป็นมาตรฐาน และสนับสนุนการใช้งานในแอปพลิเคชันอื่น ๆ เช่น อีเมล และข้อความแชท ปัจจุบัน PGP ได้กลายเป็น มาตรฐานหลัก ในการรักษาความปลอดภัยของอีเมล และได้รับการใช้งานอย่างแพร่หลายทั้งในระดับบุคคล และองค์กร

โดย PGP มีความสามารถในการรับรองความถูกต้องทางคริปโตกราฟี (Cryptography) ซึ่งเป็นการอาศัยหลักคณิตศาสตร์ในการเข้ารหัสข้อมูลต้นฉบับที่เดิมที่มนุษย์สามารถอ่านได้ ให้อยู่ในรูปแบบที่ไม่สามารถอ่านได้ เพื่อรักษาความลับ และความเป็นส่วนตัวเอาไว้

ภาพจาก: https://www.c-sharpcorner.com/article/sensitive-data-exposure-and-its-securing-techniques/

การเข้ารหัสความเป็นส่วนตัวอย่างดี ทำงานอย่างไร ? (How does Pretty Good Privacy Encryption work ?)

PGP ทำงานโดยใช้ การเข้ารหัส (Cryptography), การบีบอัดข้อมูล (Data Compression) และเทคนิค แฮช (Hashing) ผสมผสานกัน มันคล้ายกับวิธีการเข้ารหัสยอดนิยมอื่น ๆ เช่น Kerberos ที่ใช้ในการตรวจสอบตัวตนของผู้ใช้เครือข่าย, Secure Sockets Layer (SSL) ที่ช่วยรักษาความปลอดภัยของเว็บไซต์ และ Secure File Transfer Protocol (SFTP) ที่คอยปกป้องข้อมูลระหว่างการส่งผ่านเครือข่าย

โดย PGP ใช้ระบบ กุญแจสาธารณะ (Public-Key) ซึ่งผู้ใช้แต่ละคนจะมี Public-Key และ กุญแจส่วนตัว (Private-Key) ที่รู้เพียงตัวผู้ใช้เอง ข้อความจะถูกเข้ารหัสเมื่อผู้ส่งใช้ Public-Key ของผู้รับ และจะถูกถอดรหัสเมื่อผู้รับเปิดข้อความด้วย Private-Key ของตนเอง

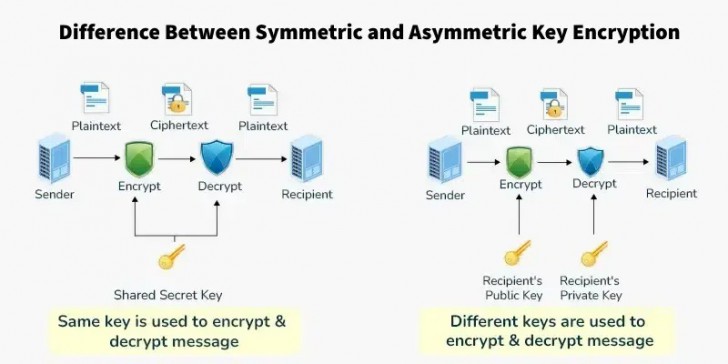

PGP อาศัยการผสมผสานเทคโนโลยี การเข้ารหัสแบบกุญแจส่วนตัว (Private-Key Cryptography) และ การเข้ารหัสแบบกุญแจสาธารณะ (Public-Key Cryptography) รวมถึงการใช้ กุญแจแบบสมมาตร (Symmetric Key) และอสมมาตร (Asymmetric Key) เพื่อเข้ารหัสข้อมูลที่ถูกส่งผ่านเครือข่าย

ภาพจาก: https://www.geeksforgeeks.org/difference-between-symmetric-and-asymmetric-key-encryption/

ขั้นตอนการทำงานของ PGP จะมีขั้นตอนหลักอยู่ 3 กระบวนการ ดังต่อไปนี้

- PGP สร้างอัลกอริธึมการเข้า รหัสสาธารณะ (Public Encryption) ขนาดใหญ่แบบใช้ครั้งเดียว ซึ่งไม่สามารถเดาได้ และใช้เป็น กุญแจเซสชันแบบสุ่ม (Random Session Key)

- กุญแจเซสชันจะถูกเข้ารหัสด้วยกุญแจสาธารณะของผู้รับ ทำให้ข้อความได้รับการปกป้องระหว่างการส่ง ผู้รับสามารถแบ่งปันกุญแจนี้ให้กับบุคคลที่ต้องการรับข้อความได้

- ผู้ส่งข้อความส่งกุญแจเซสชันของตนเอง จากนั้นผู้รับสามารถถอดรหัสข้อความได้ โดยใช้กุญแจส่วนตัวของตนเอง

ในทางเทคนิคแล้ว การเข้ารหัสข้อความทั้งหมดอาจต้องใช้เวลาในการประมวลผลนาน แต่ PGP ใช้อัลกอริธึมที่ทำงานได้อย่างรวดเร็ว ในการเข้ารหัสข้อมูล นอกจากนั้น PGP ยังมีการบีบอัดข้อมูลที่เป็นข้อความธรรมดา (Plaintext) อีกด้วย ซึ่งช่วยลดการใช้พื้นที่สำหรับจัดเก็บ และระยะเวลาที่ต้องใช้ในการส่งข้อมูล รวมถึงเพิ่มความปลอดภัยในการเข้ารหัส

Public Key จะถูกใช้เพื่อเข้ารหัสเวอร์ชันที่สั้นกว่า ซึ่งทำหน้าที่ในการเข้ารหัสข้อความฉบับเต็ม จากนั้นทั้งสองส่วนจะถูกส่งไปยังผู้รับ ซึ่งจะใช้ กุญแจส่วนตัว Private Key เพื่อปลดล็อกกุญแจที่สั้นกว่า จากนั้น จึงถอดรหัสข้อความทั้งหมด

PGP ใช้อัลกอริธึมที่มีประสิทธิภาพในการสร้างแฮช (Hash) เพื่อใช้ส่งลายเซ็นดิจิทัล (Digital Signature) รหัสแฮช ซึ่งอาจเป็นชื่อผู้ใช้ หรือข้อมูลดิจิทัลอื่น ๆ จะถูกเข้ารหัสด้วย Private Key ของผู้ส่งข้อความ จากนั้น ผู้รับจะใช้ Public Key ของผู้ส่ง เพื่อถอดรหัสแฮช หากค่าที่ได้ ตรงกับค่าที่ผู้ส่งกำหนด ก็จะเป็นการยืนยันว่า ข้อความได้รับอย่างปลอดภัย

PGP มี Public Key อยู่ 2 รูปแบบ คือ

Rivest-Shamir-Adleman (RSA)

RSA เป็นหนึ่งในระบบเข้ารหัสกุญแจสาธารณะแบบแรก ๆ ที่ถูกพัฒนาขึ้นมา โดย RSA ใช้สำหรับเข้ารหัสกุญแจเวอร์ชันสั้น ที่สร้างขึ้นด้วย International Data Encryption Algorithm (IDEA) โดยผู้ใช้จะสร้าง และเผยแพร่ Public Key ซึ่งถูกสร้างขึ้นจาก จำนวนเฉพาะสองตัว ซึ่งจำเป็นสำหรับการถอดรหัส นอกจากนี้ RSA ยังใช้ Message-Digest Algorithm (MD5) เพื่อสร้างรหัส Hash อีกด้วย

อัลกอริธึม RSA ถูกมองว่าเป็นระบบที่แทบจะ ไม่สามารถถูกเจาะได้ จนถึงขั้นที่มันถูกนำไปใช้ใน มัลแวร์ (Malware) ระดับสูง อย่าง CryptoLocker อย่างไรก็ตาม RSA เป็นอัลกอริธึมที่ทำงานค่อนข้างช้า ทำให้มันไม่เหมาะสำหรับการเข้ารหัสข้อมูลของผู้ใช้โดยตรง

Diffie-Hellman

Diffie-Hellman ช่วยให้ผู้ใช้งานสองคนสามารถสร้าง Private Key ร่วมกัน เพื่อแลกเปลี่ยนข้อมูลบนช่องทางที่ไม่ปลอดภัย โดยอัลกอริธึมนี้จะเข้ารหัสข้อความด้วย "กุญแจสั้น" โดยใช้ CAST algorithm และ Secure Hash Algorithm (SHA-1) เพื่อสร้างรหัส Hash

ประวัติความเป็นมาของ การเข้ารหัสความเป็นส่วนตัวอย่างดี (History of Pretty Good Privacy Encryption)

ยุคเริ่มต้น

Pretty Good Privacy (PGP) ถูกออกแบบ และพัฒนาขึ้นเป็นครั้งแรกในปี ค.ศ. 1991 (พ.ศ. 2534) จากฝีมือของ Paul Zimmerman นักเคลื่อนไหวทางการเมือง โดยชื่อ "Pretty Good Privacy" เข้าได้เปิดเผยว่าได้รับแรงบันดาลใจมาจากชื่อร้านขายของชำ "Ralph's Pretty Good Grocery" ซึ่งปรากฏในเรื่องแต่งของ Lake Wobegon ของนักจัดรายการวิทยุ Garrison Keillor

เวอร์ชันแรกของ PGP ประกอบด้วย "BassOmatic" อัลกอริธึมเข้ารหัสแบบสมมาตร (Symmetric-Key Algorithm) ที่ Zimmermann พัฒนาขึ้นมาเอง โดยเขาสร้าง PGP Encryption เพื่อให้ผู้ที่มีแนวคิดเดียวกันสามารถ ใช้งานกระดานข่าวสนทนา (Bulletin Board System (BBS)) ได้อย่างปลอดภัย

Pretty Good Privacy เวอร์ชันแรก ไม่มีค่าธรรมเนียมในการออกใบอนุญาตสำหรับการใช้งานที่ไม่ใช่เชิงพาณิชย์ และมีการรวมซอร์สโค้ดทั้งหมดไว้ในชุดโปรแกรมให้ด้วยเลย

ภายหลัง PGP ได้แพร่หลายเข้าสู่โลกอินเทอร์เน็ต และได้รับความนิยมอย่างรวดเร็วไปทั่วโลก โดยมีผู้ใช้ และผู้สนับสนุนหลากหลายกลุ่ม หลายทศวรรษต่อมา CryptoParty Activists ก็ใช้แนวทางเดียวกันในการส่งเสริมการเข้ารหัส และความเป็นส่วนตัวผ่าน Twitter (หรือ X ในปัจจุบัน)

การสืบสวนคดีอาญา

ไม่นานหลังจากที่ PGP Encryption เป็นที่แพร่หลายสู่นอกประเทศสหรัฐอเมริกา ในเดือนกุมภาพันธ์ ค.ศ. 1993 (พ.ศ. 2536) Phil Zimmermann กลายเป็นเป้าหมายของการสืบสวนคดีอาญาโดยรัฐบาลสหรัฐฯ ในข้อหา "ส่งออกยุทโธปกรณ์โดยไม่มีใบอนุญาต" ในขณะนั้น ระบบเข้ารหัสที่ใช้กุญแจขนาดใหญ่กว่า 40 บิต ถูกจัดอยู่ในหมวด ยุทโธปกรณ์ตามกฎหมายการส่งออกของสหรัฐฯ และเนื่องจาก PGP ใช้กุญแจที่มีขนาดขั้นต่ำ 128 บิต จึงเข้าข่ายข้อบังคับดังกล่าว โทษสำหรับการละเมิดกฎหมายนี้หากถูกตัดสินว่ามีความผิดถือว่ารุนแรง อย่างไรก็ตาม หลังจากเวลาผ่านไปหลายปี การสืบสวนถูกยุติลงโดยไม่มีการตั้งข้อหาอาญาต่อ Phil Zimmermann หรือบุคคลอื่นที่เกี่ยวข้อง

ในปี ค.ศ. 1995 (พ.ศ. 2538) Phil Zimmermann ได้เผยแพร่ซอร์สโค้ดทั้งหมดของ PGP ด้วยไอเดียที่ท้าทายต่อกฎหมาย โดยเขาแจกมันในรูปแบบหนังสือผ่าน MIT Press ซึ่งเป็นหนังสือที่ถูกแจกจ่าย และจำหน่ายกันอย่างแพร่หลาย ทำให้ผู้ที่ต้องการสร้าง PGP เวอร์ชันของตนเอง สามารถตัดปกหนังสือออก, แยกหน้ากระดาษ และสแกนด้วยโปรแกรม การรู้จำอักขระด้วยแสง (OCR) หรือจะพิมพ์โค้ดด้วยตนเองก็ได้ จากนั้นสามารถ คอมไพล์โปรแกรมด้วย GNU Compiler Collection นั่นทำให้ PGP สามารถแพร่หลายได้ทั่วโลก

หลายคนอาจสงสัยว่าการเผยแพร่ในรูปแบบของหนังสือมันท้าทายกฎหมายอย่างไร ? สิ่งที่ Phil Zimmermann หยิบมาอ้างคือ การส่งออกยุทโธปกรณ์ เช่น ปืน, ระเบิด, เครื่องบิน และซอฟต์แวร์ ถูกจำกัดด้วยกฎหมาย แต่การส่งออก "หนังสือ" ได้รับการคุ้มครองโดยบทบัญญัติแก้ไขฉบับเพิ่มเติมครั้งที่หนึ่งของรัฐธรรมนูญสหรัฐฯ อย่างไรก็ตาม ประเด็นนี้ไม่เคยเกิดขึ้นมาก่อน แต่สุดท้ายศาลอุทธรณ์สหรัฐฯ สองแห่งได้ตัดสินว่า ซอร์สโค้ดของซอฟต์แวร์เข้ารหัสถือว่าได้รับการคุ้มครองเป็นสิ่งที่ห้ามส่งออกในท้ายที่สุด

กฎหมายควบคุมการส่งออกเกี่ยวกับการเข้ารหัสของสหรัฐฯ มีผลบังคับใช้เรื่อยมา แต่ได้รับการผ่อนปรนอย่างมากตั้งแต่ปี ค.ศ. 2000 (พ.ศ. 2543) การปฏิบัติตามข้อบังคับเหล่านี้ก็ง่ายขึ้น PGP Encryption จึงไม่ถือว่าเป็นอาวุธที่ห้ามส่งออกอีกต่อไป และสามารถส่งออกไปยังต่างประเทศได้ ยกเว้น 7 ประเทศที่ถูกจำกัด และกลุ่มบุคคลที่ถูกห้ามทำการค้าตามกฎหมายการส่งออกของสหรัฐฯ ส่วนคดีของ Phil Zimmermann ก็ยุติการสืบสวนไปตั้งแต่ในปี ค.ศ. 1996 (พ.ศ. 2539)

PGP 3 และการก่อตั้งบริษัท PGP Inc.

ในช่วงความวุ่นวายที่ Phil Zimmermann ต้องยุ่งอยู่กับการขึ้นศาล ทีมของเขาไม่ได้อยู่เฉย ๆ แต่ได้พัฒนา PGP Encryption เวอร์ชันใหม่ที่เรียกว่า PGP 3 ขึ้นมา ซึ่งมีการปรับปรุงด้านความปลอดภัยหลายด้าน รวมถึง โครงสร้างใบรับรองใหม่ ที่แก้ไขข้อบกพร่องต่าง ๆ ในใบรับรองของ PGP 2.x และอนุญาตให้ใบรับรองสามารถมี กุญแจแยกสำหรับการลงนาม และการเข้ารหัส นอกจากนี้ จากประสบการณ์เกี่ยวกับปัญหาสิทธิบัตร และข้อจำกัดในการส่งออก ทำให้พวกเขาตัดสินใจ หลีกเลี่ยงการใช้สิทธิบัตรใน PGP 3

PGP 3 ได้นำ CAST-128 หรือ CAST5) มาใช้ในการเข้ารหัสแบบสมมาตร และ DSA กับ ElGamal สำหรับการเข้ารหัสแบบอสมมาตร ซึ่งทั้งหมดนี้ ไม่มีข้อจำกัดด้านสิทธิบัตร

หลังจากการสืบสวนคดีอาญาของรัฐบาลกลางสิ้นสุดลงในปี ค.ศ. 1996 (พ.ศ. 2539) Phil Zimmermann และทีมของเขาได้ก่อตั้งบริษัทเพื่อพัฒนา PGP Encryption เวอร์ชันใหม่ พวกเขาได้ควบรวมกิจการกับ Viacrypt ซึ่งในอดีต Phil Zimmermann เคยขายสิทธิ์ทางการค้าให้ จากนั้นก็ได้เปลี่ยนชื่อจาก Viacrypt เป็น PGP Incorporated

ทีม Viacrypt/PGP ที่รวมกันใหม่เริ่มพัฒนา PGP Encryption เวอร์ชันใหม่โดยใช้ระบบ PGP 3 ซึ่งแตกต่างจาก PGP 2 ที่เป็นโปรแกรมแบบ Command-Line เท่านั้น โดย PGP 3 ถูกออกแบบให้เป็น ไลบรารีซอฟต์แวร์ (Library Software) ที่ช่วยให้ผู้ใช้สามารถทำงานได้ทั้งจาก Command-Line และ ส่วนติดต่อผู้ใช้งานแบบกราฟิก (GUI)

ข้อตกลงเดิมระหว่าง Viacrypt และทีมของ Phil Zimmermann คือ Viacrypt จะพัฒนาเวอร์ชันเลขคู่ และ Phil Zimmermann จะพัฒนาเวอร์ชันเลขคี่ ดังนั้น Viacrypt จึงสร้าง PGP 4 ซึ่งอิงจาก PGP 2 อย่างไรก็ตาม เพื่อหลีกเลี่ยงความสับสนเกี่ยวกับการที่ PGP 3 เป็นผู้สืบทอดของ PGP 4 ตัว PGP 3 จึงถูก เปลี่ยนชื่อ และเปิดตัวเป็น PGP 5 ในเดือนพฤษภาคม ค.ศ. 1997 (พ.ศ. 2540)

Network Associates เข้าซื้อกิจการ

ในเดือนธันวาคม ปี ค.ศ. 1997 (พ.ศ. 2540) บริษัท PGP Inc. ได้ถูกเข้าซื้อกิจการโดย Network Associates, Inc. (NAI) ซึ่งทำให้ Phil Zimmermann และทีม PGP กลายเป็นพนักงานของ NAI

NAI เป็นบริษัทแรกที่มีแนวทางการส่งออกซอฟต์แวร์อย่างถูกกฎหมายโดยการเผยแพร่ โค้ดต้นฉบับ (Source Code) ภายใต้การบริหารของ NAI ทีม PGP ได้เพิ่มฟีเจอร์ใหม่ ๆ เช่น การเข้ารหัสดิสก์, ไฟร์วอลล์ (Fireawall) สำหรับเดสก์ท็อป, การตรวจจับการบุกรุก และ เครือข่ายส่วนตัวเสมือน (VPN) แบบ IPSec ให้กับชุดผลิตภัณฑ์ PGP หลังจากกฎระเบียบด้านการส่งออกได้รับการผ่อนปรนในปี ค.ศ. 2000 (พ.ศ. 2543) ซึ่งไม่จำเป็นต้องเผยแพร่ Source Code อีกต่อไป NAI ก็เลยหยุดการเผยแพร่ Source Code ตั้งแต่นั้นเป็นต้นมา

การแบ่งสินทรัพย์

ในช่วงต้นปี ค.ศ. 2001 (พ.ศ. 2544) Phil Zimmermann ออกจาก NAI และเข้ารับตำแหน่งหัวหน้าผู้เชี่ยวชาญด้านการเข้ารหัส (Chief Cryptographer) ให้กับ Hush Communications ซึ่งให้บริการอีเมลที่ใช้ OpenPGP ภายใต้ชื่อ Hushmail เขายังได้ร่วมงานกับ Veridis และบริษัทอื่น ๆ อีกด้วย

ต่อมาในเดือนตุลาคม ปี ค.ศ. 2001 (พ.ศ. 2544) NAI ประกาศขายสินทรัพย์ที่เกี่ยวข้องกับ PGP และระงับการพัฒนาระบบเข้ารหัส PGP เพิ่มเติม โดยสินทรัพย์เพียงอย่างเดียวที่ถูกเก็บรักษาไว้คือ PGP E-Business Server (หรือเวอร์ชันดั้งเดิมของ PGP Commandline)

ในเดือนกุมภาพันธ์ ปี ค.ศ. 2002 (พ.ศ. 2545) NAI ได้ยกเลิกการสนับสนุนผลิตภัณฑ์ PGP ทั้งหมด ยกเว้นเพียงผลิตภัณฑ์คำสั่งแบบ Command-Line ที่ถูกเปลี่ยนชื่อ

McAfee

บริษัท Nai ได้เปลี่ยนชื่อเป็น McAfee และผลิตภัณฑ์คำสั่งแบบ Command-Line ก็ยังคงมีจำหน่ายอยู่ภายใต้ชื่อ McAfee E-Business Server จนถึงปี ค.ศ. 2013 (พ.ศ. 2556)

ในปี ค.ศ. 2010 (พ.ศ. 2553) บริษัท Intel Corporation ได้เข้าซื้อกิจการ McAfee และในปี ค.ศ. 2013 (พ.ศ. 2556) McAfee E-Business Server ได้ถูกโอนย้ายไปยัง Software Diversified Services (SDS) ซึ่งเป็นผู้รับช่วงต่อในการจำหน่าย, สนับสนุน และพัฒนาผลิตภัณฑ์ดังกล่าวภายใต้ชื่อ SDS E-Business Server

สำหรับตลาดองค์กร ปัจจุบัน Townsend Security มีเวอร์ชันเชิงพาณิชย์ของ PGP สำหรับแพลตฟอร์ม IBM i และ IBM z โดย Townsend Security ได้ร่วมมือกับ Network Associates ในปี ค.ศ. 2000 (พ.ศ. 2543) เพื่อสร้างเวอร์ชันที่รองรับ IBM i ขึ้นมาโดยเฉพาะ

ต่อมาในปี ค.ศ. 2008 (พ.ศ. 2551) Townsend Security ได้ทำการพอร์ต PGP อีกครั้ง คราวนี้เป็นเวอร์ชันสำหรับ IBM z mainframe ซึ่งรุ่นนี้ใช้ฟังก์ชันการเข้ารหัสของ z/OS ที่รองรับการเร่งความเร็วด้วยฮาร์ดแวร์

นอกจากนี้ SDS ยังมี PGP เวอร์ชันเชิงพาณิชย์ (SDS E-Business Server) สำหรับ IBM z mainframe ด้วยเช่นกัน

PGP Corporation

ในเดือนสิงหาคม ปี ค.ศ. 2002 (พ.ศ. 2545) อดีตสมาชิกทีม PGP หลายคน ได้ร่วมก่อตั้งบริษัทใหม่ชื่อ PGP Corporation และเข้าซื้อสินทรัพย์ของ PGP (ยกเว้นเวอร์ชัน Command-Line) จาก NAI โดยบริษัทใหม่นี้ได้รับเงินทุนจาก Rob Theis แห่ง Doll Capital Management (DCM) และ Terry Garnett จาก Venrock Associates

PGP Corporation ให้การสนับสนุนผู้ใช้ PGP ที่มีอยู่เดิม และยังคงปฏิบัติตามสัญญาการให้บริการของ NAI ต่อไป Zimmermann ได้ทำหน้าที่เป็นที่ปรึกษาพิเศษ และผู้ให้คำปรึกษาแก่ PGP Corporation ขณะเดียวกันก็ยังดำเนินธุรกิจที่ปรึกษาของตนเองต่อไปควบคู่กันไปด้วย

ในปี ค.ศ. 2003 (พ.ศ. 2546) PGP Corporation ได้สร้างผลิตภัณฑ์ใหม่สำหรับใช้งานบนเซิร์ฟเวอร์ในชื่อ PGP Universal และในช่วงกลางปี ค.ศ. 2004 (พ.ศ. 2547) บริษัทได้เปิดตัวเวอร์ชัน Command-Line ของตัวเองในชื่อ PGP Command Line ซึ่งสามารถทำงานร่วมกับแอปพลิเคชันอื่น ๆ ใน PGP Encryption Platform ได้ด้วย

ในปี ค.ศ. 2005 (พ.ศ. 2548) PGP Corporation ได้เข้าซื้อกิจการอื่นเป็นครั้งแรก คือ Glück & Kanja Technology AG บริษัทซอฟต์แวร์จากเยอรมนี ซึ่งต่อมาเปลี่ยนชื่อเป็น PGP Deutschland AG

ในปี ค.ศ. 2010 (พ.ศ. 2553) PGP Corporation ได้เข้าซื้อกิจการ TC TrustCenter ซึ่งเป็นผู้ให้บริการออกใบรับรอง (Certificate Authority) ในเมืองฮัมบูร์ก พร้อมกับบริษัทแม่ ChosenSecurity และรวมเข้าด้วยกันเป็นหน่วยงาน PGP TrustCenter

จะเห็นได้ว่า มีการขยายบริการทางเทคนิคหลากหลายด้าน หลังจากการซื้อสินทรัพย์ PGP จาก NAI ในปี ค.ศ. 2002 (พ.ศ. 2545) PGP Corporation ได้ให้บริการสนับสนุนทางเทคนิคสำหรับ PGP ทั่วโลก โดยมีสำนักงานอยู่ใน เดรเปอร์, ยูทาห์ ออฟเฟนบาค, เยอรมนี และโตเกียว ประเทศญี่ปุ่น

Symantec

วันที่ 29 เมษายน ค.ศ. 2010 (พ.ศ. 2553) บริษัท Symantec Corp. ประกาศว่าจะเข้าซื้อ PGP Corporation ด้วยมูลค่า 300 ล้านดอลลาร์ (ประมาณ 9,737,999,130 บาท) โดยมีแผนจะนำ PGP มารวมเข้ากับ Enterprise Security Group ของบริษัท

การเข้าซื้อกิจการนี้เสร็จสิ้น และมีการประกาศต่อสาธารณะเมื่อวันที่ 7 มิถุนายน 2010 (พ.ศ. 2553) ทั้งนี้ ซอร์สโค้ดของ PGP Desktop 10 ได้ถูกเปิดเผยให้ตรวจสอบโดยผู้เชี่ยวชาญ

ในเดือนพฤษภาคม ค.ศ. 2018 (พ.ศ. 2561) มีการค้นพบช่องโหว่ EFAIL ในบางการใช้งานของ PGP ซึ่งอาจทำให้สามารถเปิดเผยเนื้อหาของอีเมลที่ถูกเข้ารหัสไว้ตั้งแต่ปี ค.ศ. 2003 (พ.ศ. 2546) ได้

แนวทางแก้ไขช่องโหว่นี้ใน PGP Desktop คือ การบังคับใช้ SEIP Protected packets ในข้อมูลเข้ารหัส แต่วิธีการนี้อาจส่งผลให้ อีเมลเก่า หรือไฟล์ที่เข้ารหัสก่อนหน้านี้ไม่สามารถถอดรหัสได้ หากมีการอัปเกรดซอฟต์แวร์ไปเป็นเวอร์ชันที่มีการป้องกันช่องโหว่นี้

Broadcom Inc.

ในวันที่ 9 สิงหาคม ค.ศ. 2019 (พ.ศ. 2562) บริษัท Broadcom Inc. ประกาศว่า พวกเขาจะเข้าซื้อกิจการแผนกซอฟต์แวร์ด้านความปลอดภัยสำหรับองค์กรของ Symantec ซึ่งรวมถึง PGP Corporation ด้วย

ข้อดี และข้อเสีย ของการเข้ารหัสความเป็นส่วนตัวอย่างดี (Pros and Cons of Pretty Good Privacy Encryption)

การนำ PGP Encryption ไปใช้งาน ขึ้นอยู่กับระดับความปลอดภัยที่บุคคล หรือองค์กรต้องการสำหรับการสื่อสาร และรับส่งไฟล์ แม้ว่ากระบวนการนี้จำเป็นจะต้องใช้ทรัพยากรมากขึ้น แต่มันก็ช่วยเพิ่ม ความปลอดภัยของการสื่อสารได้เป็นอย่างมาก

นอกจากนี้ PGP Encryption ยังช่วยให้องค์กรสามารถ ปกป้องระบบ, ทรัพยากร และผู้ใช้ ได้ดียิ่งขึ้น รวมถึงเพิ่ม ความทนทานต่อการโจมตีทางไซเบอร์ ทำให้ระบบมีความแข็งแกร่งมากขึ้นต่อการรับมือกับภัยคุกคามทางดิจิทัล

ข้อดี

ข้อดีที่สำคัญที่สุดของ PGP Encryption คือ อัลกอริธึมมีความปลอดภัยสูง และแทบไม่สามารถถูกเจาะได้ ทำให้ PGP Encryption ถูกใช้กันอย่างแพร่หลายโดยผู้ที่ต้องการรักษาความปลอดภัยในการสื่อสารส่วนตัว และถือเป็นหนึ่งในวิธีหลักในการเพิ่มความปลอดภัยของระบบ คลาวด์ (Cloud) เนื่องจาก PGP Encryption ทำให้ แฮกเกอร์ ไม่สามารถเข้าถึงไฟล์ หรืออีเมล ที่ได้รับการป้องกันด้วย PGP Encryption ได้

ข้อเสีย

ความซับซ้อนในการใช้งาน

ข้อเสียที่สำคัญที่สุดของ PGP Encryption คือ ไม่เป็นมิตรกับผู้ใช้งานทั่วไป เนื่องจากการเข้ารหัสข้อมูล และไฟล์ด้วย PGP ต้องใช้เวลา และทรัพยากรเพิ่มขึ้น ซึ่งอาจทำให้การส่งข้อความยุ่งยากขึ้น องค์กรที่ต้องการนำ PGP Encryption มาใช้งาน จำเป็นต้องมีการฝึกอบรมพนักงาน เพื่อให้สามารถใช้งานได้อย่างถูกต้อง

การจัดการกุญแจ

ผู้ใช้งานจำเป็นต้องมีความเข้าใจระบบการทำงานของ PGP Encryption เพื่อหลีกเลี่ยงช่องโหว่ด้านความปลอดภัย ซึ่งอาจเกิดจากการใช้งานที่ผิดพลาด หรือการสูญหาย/เสียหายของกุญแจเข้ารหัส ซึ่งอาจทำให้ผู้ใช้รายอื่นตกอยู่ในความเสี่ยงได้

ขาดความเป็นนิรนาม

PGP Encryption สามารถเข้ารหัสข้อความได้ก็จริง แต่มันไม่ได้ทำให้ผู้ส่ง และผู้รับเป็นนิรนาม (Anonymous) ดังนั้น ทำให้สามารถถูกติดตามตัวตนของผู้ส่ง และผู้รับได้ นอกจากนี้ หัวข้อของอีเมลก็ไม่ได้ถูกเข้ารหัส จึงควรหลีกเลี่ยงการใส่ข้อมูลที่ละเอียดอ่อนเอาไว้ตรงนั้น

ความเข้ากันได้

PGP Encryption ไม่สามารถใช้งานได้ หากทั้งผู้ส่ง และผู้รับ ไม่ได้ใช้ซอฟต์แวร์เวอร์ชันเดียวกัน ซึ่งอาจทำให้เกิดปัญหาด้านความเข้ากันได้ในการสื่อสาร

ที่มา : www.maketecheasier.com , en.wikipedia.org , www.fortinet.com

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์