Stateful Firewall กับ Stateless Firewall แตกต่างกันอย่างไร ?

moonlightkz

moonlightkzStateful Firewall กับ Stateless Firewall แตกต่างกันอย่างไร ?

วัตถุประสงค์ในการมีอยู่ของ ไฟร์วอลล์ (Firewall) คือ การควบคุมดูแลประเภทของ ทราฟฟิก (Traffic) ที่สามารถ "เข้า (Receive)" และ "ออก (Sent)" จากเครือข่ายที่มันทำงานอยู่ได้ โดยไฟร์วอลล์จะทำงานอยู่ที่ขอบเขตของเครือข่าย เพื่อตรวจสอบทราฟฟิกทั้งหมดที่พยายามข้ามขอบเขตนั้น ทั้งขาเข้า และขาออก โดยอิงตามกฎที่ถูกกำหนดไว้ว่าไฟร์วอลล์จะอนุญาต หรือปิดกั้น ทราฟฟิกที่เดินทางข้ามขอบเขตนั้น

- Port Forwarding คืออะไร ? รู้จักกระบวนการส่งต่อพอร์ต เพื่อให้ส่งข้อมูลในพอร์ตที่กำหนดไว้

- Windows Security กับ Microsoft Defender คืออะไร ? และ แตกต่างกันอย่างไร ?

- ศูนย์ข้อมูล คืออะไร ? รู้จักดาต้าเซนเตอร์ สถานที่ที่ไม่คุ้นชิน แต่มีความสำคัญสุด ๆ

- Firewall คืออะไร ? Firewall มีกี่ประเภท ? เปรียบเทียบความแตกต่างของ Firewall

ไฟร์วอลล์มีหลายรูปแบบ และสามารถจำแนกรูปแบบได้หลายวิธี แต่ในบทความนี้ เราจะกล่าวถึงไฟร์วอลล์แบบตรวจสอบสถานะ (Stateful Firewall) และไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ (Stateless Firewall)

แม้ว่าไฟร์วอลล์ทั้งสองชนิดนี้จะทำหน้าที่เป็นผู้คุ้มกันความปลอดภัยให้กับเครือข่ายของคุณเหมือนกัน แต่โดยพื้นฐานพวกมันทำงานแตกต่างกัน ในบทความนี้ เราจะมาอธิบายความแตกต่างของมันให้เข้าใจกันมากขึ้น ...

ไฟร์วอลล์แบบตรวจสอบสถานะ คืออะไร ? (What is Stateful Firewall ?)

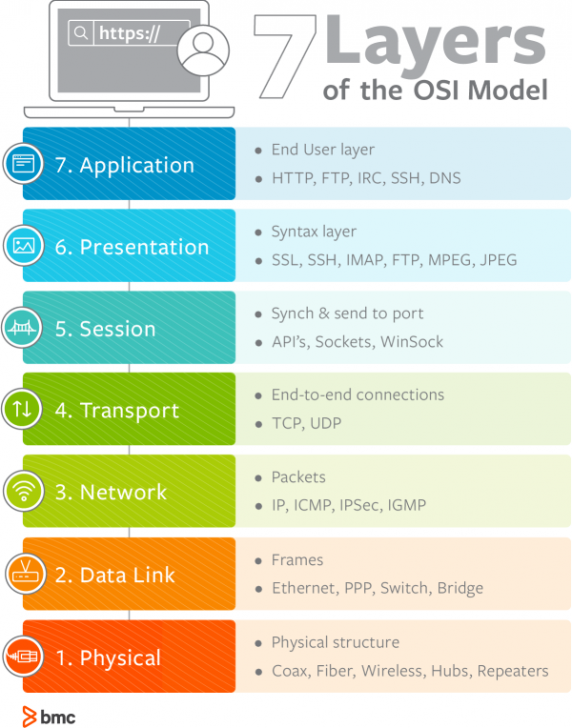

ไฟร์วอลล์แบบตรวจสอบสถานะ หรือ Stateful Firewall เป็นไฟร์วอลล์ประเภทหนึ่งที่ทำงานในเลเยอร์เครือข่าย ซึ่งอยู่ที่เลเยอร์ 3 และ 4 ของโมเดล Open Systems Interconnection (OSI) ไฟร์วอลล์ประเภทนี้มีหน้าที่ตรวจจับการเข้าถึงเครือข่ายของผู้ที่ไม่ได้รับอนุญาต และวิเคราะห์ข้อมูลภายในแพ็กเก็ต เพื่อตรวจสอบว่ามีโค้ดที่เป็นอันตรายแฝงตัวอยู่หรือไม่ ?

โมเดล Open Systems Interconnection (OSI)

ภาพจาก : ภาพจาก : https://www.bmc.com/blogs/osi-model-7-layers/

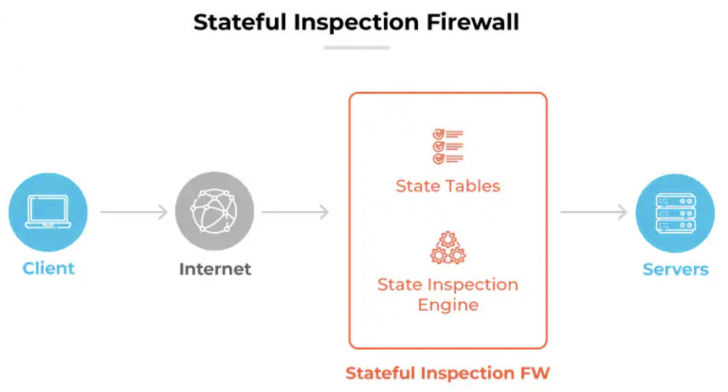

Stateful Firewall จะรักษาตารางสถานะ (State Table) ซึ่งบันทึกข้อมูลเกี่ยวกับการเชื่อมต่อเครือข่ายที่กำลังดำเนินอยู่ เมื่อมีแพ็กเก็ตเข้ามาที่ไฟร์วอลล์ ระบบจะตรวจสอบกับตารางสถานะเพื่อตัดสินว่าแพ็กเก็ตนั้นเป็นส่วนหนึ่งของการเชื่อมต่อที่มีอยู่หรือไม่ หากแพ็กเก็ตตรงกับการเชื่อมต่อที่บันทึกไว้ในตารางสถานะ ไฟร์วอลล์จะอนุญาตให้แพ็กเก็ตผ่านเข้าไปได้ กระบวนการนี้เรียกว่า การตรวจสอบแพ็กเก็ตแบบตรวจสอบสถานะ หรือ Stateful Packet Inspection

ภาพจาก : https://www.paloaltonetworks.com/cyberpedia/what-is-a-stateful-firewall

ตารางสถานะของไฟร์วอลล์แบบตรวจสอบสถานะ จะบันทึกรายละเอียดเกี่ยวกับแต่ละการเชื่อมต่อ ซึ่งมีองค์ประกอบหลักคือ

- หมายเลขที่อยู่ IP ต้นทางและปลายทาง (IP Address คืออะไร ?)

- หมายเลขพอร์ต

- หมายเลขลำดับ (Sequence Numbers)

- ข้อมูลที่เกี่ยวข้องอื่น ๆ

ข้อดีหลักของไฟร์วอลล์แบบ Stateful Firewall คือ ความสามารถในการเข้าใจบริบทของการเชื่อมต่อเครือข่าย โดยการติดตามสถานะของการเชื่อมต่อ ไฟร์วอลล์สามารถตัดสินใจได้อย่างเหมาะสมว่า แพ็กเก็ตไหนควรได้รับอนุญาต ? และแพ็กเก็ตไหนควรถูกปิดกั้น ? นอกจากนี้ มันยังสามารถแยกแยะระหว่างแพ็กเก็ตที่ถูกต้องซึ่งเป็นส่วนหนึ่งของการเชื่อมต่อที่มีอยู่ กับแพ็กเก็ตที่ไม่ได้รับอนุญาต ซึ่งอาจมีอันตราย หรือไม่สอดคล้องกับสถานะที่ควรจะเป็น

ข้อดี-ข้อเสีย ของ ไฟร์วอลล์แบบตรวจสอบสถานะ (Pros and Cons of Stateful Firewall)

ข้อดีของไฟร์วอลล์แบบตรวจสอบสถานะ

ความปลอดภัยที่ดีขึ้น

การรักษาสถานะของการเชื่อมต่อ ช่วยให้ Stateful Firewall สามารถระบุ และปิดกั้น ทราฟฟิกที่ไม่ได้รับอนุญาต หรือมีความน่าสงสัยได้ อีกทั้งยังสามารถป้องกันการโจมตีได้อีกหลายประเภท เช่น IP Spoofing, Port Scanning, และ Connection Hijacking

กำหนดกฎได้ง่าย

Stateful Firewall มีคุณสมบัติในการอนุญาตให้แพ็กเก็ตตอบกลับสำหรับการเชื่อมต่อขาออก ได้โดยไม่ต้องกำหนดกฎเฉพาะสำหรับแพ็กเก็ตตอบกลับแต่ละชุด สำหรับการทำงานของ Managed Service Providers (MSP) สิ่งนี้ช่วยลดความซับซ้อนของกระบวนการจัดการกฎ และลดโอกาสเกิดข้อผิดพลาดจากการตั้งค่าที่ไม่ถูกต้องไปได้เยอะมาก

ประสิทธิภาพที่ดีขึ้น

Stateful Firewall สามารถประมวลผลแพ็กเก็ตได้อย่างมีประสิทธิภาพ โดยใช้ข้อมูลสถานะที่บันทึกไว้ใน State Table ทำให้สามารถตรวจสอบสถานะของแพ็กเก็ต และตัดสินใจว่าจะส่งต่อหรือไม่ ? โดยไม่ต้องตรวจสอบแพ็กเก็ตทีละตัว ซึ่งช่วยประหยัดเวลาในการทำงานไปได้อย่างมหาศาล

การควบคุมที่ละเอียดขึ้น

ไฟร์วอลล์แบบ Stateful Firewall ช่วยให้ผู้ดูแลระบบสามารถกำหนดนโยบายตามสถานะของการเชื่อมต่อได้ สิ่งนี้ช่วยให้ผู้ดูแลระบบสามารถควบคุม และมองเห็นทราฟฟิกในเครือข่ายได้อย่างละเอียด โดยสามารถกำหนดกฎที่แตกต่างกันสำหรับการเริ่มต้นเชื่อมต่อ, การสื่อสารระหว่างการเชื่อมต่อ และการปิดการเชื่อมต่อ ของระบบปฏิบัติการ และซอฟต์แวร์ต่าง ๆ ได้อย่างง่ายดาย

อย่างไรก็ตาม แม้ว่าการใช้ไฟร์วอลล์แบบ Stateful Firewall จะมีข้อดีมากมาย แต่ไม่ใช่ว่าจะไม่มีข้อเสียเลย

ข้อเสียของไฟร์วอลล์แบบตรวจสอบสถานะ

ตรวจสอบในระดับแอปพลิเคชันได้ค่อนข้างจำกัด

เนื่องจากไฟร์วอลล์แบบ Stateful Firewall เน้นการตรวจสอบที่เลเยอร์เครือข่าย (Layer 3) และเลเยอร์ขนส่ง (Layer 4) จึงอาจไม่สามารถตรวจจับ และป้องกันภัยคุกคาม หรือการโจมตีในระดับแอปพลิเคชันที่ต้องการการตรวจสอบที่ละเอียดมากขึ้น

กระทบต่อประสิทธิภาพเมื่อจำนวนการเชื่อมต่อเพิ่มขึ้น

การใช้งานในระดับองค์กร เมื่อธุรกิจเติบโตขึ้น ข้อมูลสถานะก็เพิ่มขึ้นตามไปด้วย ซึ่งต้องใช้หน่วยความจำ และทรัพยากรในการทำงานมากขึ้นตามไปด้วย ทำให้ส่งผลกระทบต่อประสิทธิภาพของไฟร์วอลล์ โดยเฉพาะเมื่อมีปริมาณทราฟฟิกสูง หรือมีการเชื่อมต่อพร้อมกันเป็นจำนวนมาก

ยากต่อการจัดการในสภาวะที่สภาพแวดล้อมเปลี่ยนแปลงบ่อย

ในเครือข่ายที่มีการเปลี่ยนแปลงการเชื่อมต่อบ่อยหรือใช้ Dynamic IP Address อาจทำให้การตั้งค่า และกำหนดค่าการทำงานของไฟร์วอลล์เป็นเรื่องที่ท้าทาย

ไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ คืออะไร ? (What is Stateless Firewall ?)

ไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ หรือ Stateless Firewall เป็นไฟร์วอลล์ประเภทหนึ่งที่กรองทราฟฟิกในเครือข่ายโดยพิจารณาแต่ละแพ็กเก็ตเป็นอิสระ โดยไม่บันทึกข้อมูลเกี่ยวกับสถานะ หรือบริบทของการเชื่อมต่อ เมื่อเปรียบเทียบระหว่างไฟร์วอลล์แบบ Stateless Firewall กับไฟร์วอลล์แบบ Stateful Firewall ไฟร์วอลล์แบบ Stateless Firewall จะตัดสินใจกรองแพ็กเก็ตโดยอิงจากข้อมูลที่มีอยู่ภายในแพ็กเก็ตแต่ละชุดเท่านั้น ต่างจากไฟร์วอลล์แบบ Stateful Firewall ที่มีการรักษาตารางสถานะ (State Table)

ไฟร์วอลล์แบบ Stateless Firewall จะตรวจสอบแพ็กเก็ต โดยเปรียบเทียบคุณลักษณะของแพ็กเก็ต กับชุดกฎที่กำหนดไว้ล่วงหน้า หรือ Access Control Lists (ACLs) ซึ่งรวมถึง

- ที่อยู่ IP ต้นทาง และปลายทาง

- หมายเลขพอร์ต

- โปรโตคอล

ภาพจาก : https://www.itsasap.com/blog/stateful-vs-stateless-firewall-differences

ไฟร์วอลล์แบบ Stateless Firewall มักถูกใช้ในกรณีที่ การกรองแพ็กเก็ตแบบพื้นฐานเพียงพอ หรือเมื่อประสิทธิภาพเป็นปัจจัยสำคัญ การกรองแพ็กเก็ตหมายถึงการตรวจสอบแพ็กเก็ตของข้อมูลแต่ละชุดขณะเดินทางระหว่างเครือข่าย และตัดสินใจอนุญาต หรือบล็อก โดยอิงจากกฎที่กำหนดไว้ล่วงหน้า

ตัวอย่างเช่น หากคุณต้องการบล็อกทราฟฟิกจากบางที่อยู่ IP คุณสามารถสร้างกฎเพื่อบล็อกที่อยู่ IP เหล่านั้นด้วยคำสั่งให้ปฏิเสธการเข้าถึง

Stateless Firewall มักถูกติดตั้งที่ขอบของเครือข่าย (Network Perimeter) เพื่อให้การป้องกันเบื้องต้นจากทราฟฟิกที่ไม่ได้รับอนุญาต อย่างไรก็ตาม สำหรับความต้องการด้านความปลอดภัยที่ซับซ้อนยิ่งขึ้น หรือเครือข่ายที่มีโครงสร้างยุ่งยาก ไฟร์วอลล์แบบ Stateful Firewall หรือเทคโนโลยีรักษาความปลอดภัยอื่นที่สามารถตรวจสอบข้อมูลเชิงลึกได้ อาจเป็นตัวเลือกที่เหมาะสมกว่า

ข้อดี-ข้อเสีย ของ ไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ (Pros and Cons of Stateless Firewall)

ข้อดีของไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ

ความเรียบง่าย

ในเรื่องของการเปรียบเทียบไฟร์วอลล์แบบ Stateless Firewall กับ Stateful Firewall ไฟร์วอลล์แบบ Stateless Firewall มีโครงสร้าง และการทำงานที่ง่ายกว่า ซึ่งช่วยให้คุณสามารถตั้งค่า และใช้งานได้สะดวก ไฟร์วอลล์ประเภทนี้เน้นการกรองแพ็กเก็ตโดยใช้ข้อมูลจากส่วนหัว (Header Information) เท่านั้น โดยไม่ต้องบันทึกสถานะของการเชื่อมต่อ ทำให้กระบวนการทำงานเป็นไปอย่างเรียบง่าย

ประสิทธิภาพ

โดยทั่วไป ไฟร์วอลล์แบบ Stateless Firewall มีประสิทธิภาพสูงกว่าไฟร์วอลล์แบบ Stateful Firewall เนื่องจากไม่มีการติดตามสถานะของการเชื่อมต่อ จึงใช้ทรัพยากรระบบน้อยกว่า และมีภาระการประมวลผลต่ำกว่า ซึ่งช่วยเพิ่มความเร็วในการทำงาน

ความสามารถในการขยายตัว

ด้วยกระบวนการประมวลผลข้อมูลที่จำกัด ไฟร์วอลล์แบบ Stateless Firewall จึงสามารถรองรับจำนวนการเชื่อมต่อที่เพิ่มขึ้นได้ดีกว่า จึงเหมาะสำหรับองค์กรที่มีการขยายตัวอย่างรวดเร็ว

ต้นทุน

เนื่องจากไฟร์วอลล์แบบ Stateless Firewall มีโครงสร้างที่ซับซ้อนน้อยกว่า จึงมีต้นทุนต่ำกว่าไฟร์วอลล์แบบ Statful Firewall ข้อได้เปรียบด้านต้นทุนนี้ช่วยให้ Managed Service Providers (MSP) ประหยัดค่าใช้จ่าย เพราะไม่จำเป็นต้องลงทุนกับเครื่องมือที่ซับซ้อนมากขึ้น ซึ่งหมายถึงการลดต้นทุนที่สามารถส่งต่อไปยังลูกค้าได้

ข้อเสียของไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ

การตรวจสอบระดับแอปพลิเคชันที่จำกัด

เช่นเดียวกันกับไฟร์วอลล์แบบ Statful Firewall ไฟร์วอลล์แบบ Stateless Firewall ก็มีขีดจำกัดในการตรวจสอบข้อมูลเชิงลึกในเลเยอร์แอปพลิเคชัน (Layer 7) เช่นกัน โดยมันมุ่งเน้นไปที่ข้อมูลในเลเยอร์เครือข่าย และเลเยอร์ขนส่งเท่านั้น การตัดสินใจกรองแพ็กเก็ตจึงอาศัยข้อมูลส่วนหัวของแพ็กเก็ต มากกว่าการวิเคราะห์เนื้อหา หรือพฤติกรรมของโปรโตคอลระดับสูง

ลักษณะการทำงานแบบไม่มีสถานะ

คุณสมบัติที่ไม่มีการตรวจสอบสถานะของไฟร์วอลล์ประเภทนี้อาจเป็นข้อจำกัดในสภาพแวดล้อมที่ต้องการความสามารถขั้นสูง เช่น การจัดการ Dynamic IP Address, Network Address Translation (NAT) หรือ Load Balancing ไฟร์วอลล์แบบ Stateless Firewall อาจประสบปัญหาในการจัดการเครือข่ายที่ซับซ้อน ซึ่งต้องอาศัยการติดตามสถานะของการเชื่อมต่อร่วมด้วย

ความแตกต่างระหว่าง ไฟร์วอลล์แบบตรวจสอบสถานะ และ ไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ (Differences between Stateful Firewall and Stateless Firewall)

มีหลายความแตกต่างระหว่างไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ (Stateless) และไฟร์วอลล์แบบตรวจสอบสถานะ (Stateful) แต่จุดที่แตกต่างกันหลัก ๆ คือ วิธีการกรองทราฟฟิกเครือข่าย และการรักษาข้อมูลเกี่ยวกับสถานะของการเชื่อมต่อ

ความแตกต่างอื่น ๆ ระหว่างไฟร์วอลล์แบบ Stateful Firewall และ Stateless Firewall ได้แก่

การกรองทราฟฟิก

ไฟร์วอลล์แบบ Stateful Firewall จะวิเคราะห์แพ็กเก็ตโดยตรวจสอบส่วนหัวของแพ็กเก็ต และบันทึกตารางสถานะ (State Table) เพื่อติดตามสถานะของการเชื่อมต่อเครือข่าย ไฟร์วอลล์ประเภทนี้ตัดสินใจกรองแพ็กเก็ตโดยพิจารณาจากข้อมูลภายในแพ็กเก็ตและบริบทที่ตารางสถานะให้มา ซึ่งช่วยให้การกรองมีความแม่นยำมากขึ้น

ไฟร์วอลล์แบบ Stateless Firewall จะกรองแพ็กเก็ตโดยพิจารณาจากข้อมูลที่อยู่ในแพ็กเก็ตแต่ละชุดเท่านั้น โดยไม่บันทึกข้อมูลสถานะการเชื่อมต่อ ทำให้มีบริบทน้อยลงแต่สามารถทำงานได้อย่างมีประสิทธิภาพมากกว่าในบางกรณี

การติดตามสถานะของการเชื่อมต่อ

ไฟร์วอลล์แบบ Stateful Firewall จะติดตามสถานะ หรือบริบทของการเชื่อมต่อผ่านตารางสถานะ ซึ่งช่วยให้สามารถแยกแยะระหว่างแพ็กเก็ตที่ถูกต้องซึ่งเป็นส่วนหนึ่งของการเชื่อมต่อที่มีอยู่ กับแพ็กเก็ตที่อาจเป็นอันตรายหรือไม่ได้รับอนุญาต

ไฟร์วอลล์แบบ Stateless Firewall ไม่ได้ติดตามสถานะของการเชื่อมต่อ และจะพิจารณาแต่ละแพ็กเก็ตแยกจากกันโดยไม่ทราบว่าเป็นส่วนหนึ่งของการเชื่อมต่อที่มีอยู่หรือไม่ ?

การตรวจสอบระดับแอปพลิเคชัน

ไฟร์วอลล์แบบ Stateful Firewall สามารถให้การตรวจสอบระดับแอปพลิเคชันที่ลึกกว่า โดยวิเคราะห์เนื้อหา และพฤติกรรมของโปรโตคอลระดับสูง ทำให้สามารถกรองข้อมูลได้ละเอียดขึ้นในเลเยอร์แอปพลิเคชัน (Layer 7)

ไฟร์วอลล์แบบ Stateless Firewall มักไม่มีความสามารถในการตรวจสอบระดับแอปพลิเคชันแบบขั้นสูง โดยจะเน้นไปที่ข้อมูลในเลเยอร์เครือข่าย และเลเยอร์ขนส่งเท่านั้น ทำให้การกรองอิงอยู่กับข้อมูลส่วนหัวของแพ็กเก็ต มากกว่าการวิเคราะห์พฤติกรรมของโปรโตคอลระดับสูง

ความซับซ้อนและความยืดหยุ่น

ไฟร์วอลล์แบบ Stateful Firewall มีการออกแบบ และกระบวนการทำงานที่ซับซ้อนกว่า เนื่องจากต้องติดตามสถานะการเชื่อมต่อ ทำให้สามารถรองรับฟังก์ชันการทำงานขั้นสูง และมีความยืดหยุ่นมากขึ้น เหมาะกับสภาพแวดล้อมเครือข่ายที่มีความซับซ้อน และเปลี่ยนแปลงตลอดเวลา

ไฟร์วอลล์แบบ Stateless Firewall เหมาะกับงานที่ต้องการการกรองแพ็กเก็ตแบบพื้นฐาน หรือในกรณีที่ประสิทธิภาพเป็นปัจจัยสำคัญ อย่างไรก็ตาม อาจไม่สามารถรองรับข้อกำหนดด้านเครือข่ายที่มีความซับซ้อนสูง

| Stateful Firewall | Stateless Firewall |

|---|---|

| ติดตามการเชื่อมต่อที่กำลังดำเนินอยู่ | ตรวจสอบแพ็กเก็ตแต่ละชุดแยกจากกัน |

| เข้าใจบริบทของทราฟฟิก | อ้างอิงกฎที่ตั้งไว้ล่วงหน้า |

| จดจำปฏิสัมพันธ์ก่อนหน้า | ไม่มีข้อมูลเกี่ยวกับทราฟฟิกที่ผ่านมา |

| ตรวจจับรูปแบบเพื่อความปลอดภัย | บล็อกตามเกณฑ์พื้นฐาน |

| จัดการทราฟฟิกที่ซับซ้อนได้ | การกรองแบบเรียบง่าย และสม่ำเสมอ |

| เหมาะสำหรับเครือข่ายแบบไดนามิก | เหมาะสำหรับความต้องการขั้นพื้นฐาน |

| ให้การควบคุมการเข้าถึงที่ละเอียด | มอบการควบคุมการเข้าถึงโดยรวม |

มีไฟร์วอลล์หลายประเภทที่เหมาะกับการใช้งานในสภาพแวดล้อมที่แตกต่างกัน และตอบสนองความต้องการของผู้ใช้ที่หลากหลาย การตัดสินใจว่าจะเลือกใช้ไฟร์วอลล์แบบไหนก็ตาม ย่อมมีข้อดี และข้อเสียแตกต่างกันไป

ไฟร์วอลล์แบบไม่มีการตรวจสอบสถานะ (Stateless Firewall) อาจเหมาะสำหรับบริษัทขนาดเล็ก ในขณะที่ไฟร์วอลล์แบบตรวจสอบสถานะ (Stateful Firewall) อาจเป็นสิ่งจำเป็นสำหรับองค์กรขนาดใหญ่

ที่มา : www.fortinet.com , www.connectwise.com , www.geeksforgeeks.org

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์