Red Teaming คืออะไร ? รู้จักการจำลองการโจมตีในองค์กร เสริมความมั่นคงในระบบ

Red Teaming คืออะไร ? จำลองการโจมตีในองค์กร เสริมความมั่นคงในระบบ

ในยุคที่ภัยคุกคามทางไซเบอร์เพิ่มขึ้นทุกวัน ๆ องค์กรต่าง ๆ จำเป็นต้องยกระดับการป้องกันระบบสารสนเทศ (IT) ให้พร้อมรับมือกับการโจมตีที่ไม่คาดคิด Red Teaming จึงกลายมาเป็นอีกเครื่องมือสำคัญที่ช่วยเสริมความมั่นคงของระบบ ด้วยวิธีการสวมบทบาทเป็น "ผู้โจมตีสมมติ" ที่มีหน้าที่ทดสอบความแข็งแกร่งขององค์กร การจำลองสถานการณ์เหล่านี้จะช่วยให้องค์กรเห็นจุดอ่อนที่อาจถูกมองข้าม และสร้างแผนการป้องกันรับมือที่แข็งแกร่งมากยิ่งขึ้น

และในบทความนี้จะพาทุกคนไปรู้จักกับวิธีการ Red Teaming ทั้งในส่วนจองความหมาย, หลักการ, กลยุทธ์ และอื่น ๆ เพื่อให้เข้าใจว่า Red Teaming เป็นสิ่งสำคัญอย่างไร ถ้าพร้อมแล้วเรามาเริ่มกันเลย ! ...

Red Teaming คืออะไร ? (What is Red Teaming ?)

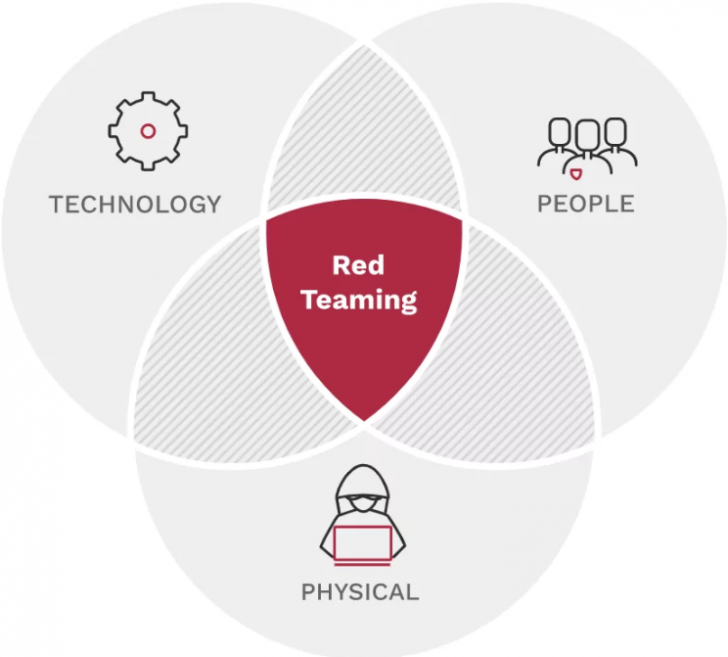

Red Teaming คือกระบวนการทดสอบเชิงรุกที่มีเป้าหมายเฉพาะ โดยมองภาพรวมขององค์กรผ่านมุมมองของ "ผู้โจมตี" อย่างครอบคลุมทั้งระบบซึ่งกระบวนการนี้ถูกออกแบบมาเพื่อตอบโจทย์องค์กรที่มีความซับซ้อน และต้องการจัดการทรัพย์สินที่มีความอ่อนไหว ทั้งในด้านเทคนิค, กายภาพ และระบบกระบวนการทำงาน

ภาพจาก : https://socradar.io/what-is-red-teaming-and-how-does-it-work/##post-gallery-1

ในการจำลองการโจมตีจะมีการจัดตั้ง ทีม Red Team มักประกอบด้วยผู้เชี่ยวชาญด้าน IT ภายในองค์กร ที่มีหน้าที่จำลองพฤติกรรมของผู้โจมตี เป้าหมายหลักของทีมนี้คือการพยายามเจาะระบบ หรือทำลายความปลอดภัยทางดิจิทัลขององค์กร ในทางกลับกัน ทีม Blue Team เป็นทีมที่ประกอบด้วยผู้เชี่ยวชาญ IT ภายใน ซึ่งทำหน้าที่เหมือนกับทีมรักษาความปลอดภัยในองค์กร โดยมีเป้าหมายในการป้องกัน และยับยั้งการโจมตีจำลองจากทีม Red Team ซึ่งการปฏิสัมพันธ์ระหว่างทีม Red Team และ Blue Team ในสถานการณ์สมมตินี้ เรียกว่า "การจำลองสถานการณ์ Red Team-Blue Team"

แล้ว Red Teaming ทำไปเพื่ออะไร ? เพราะในโลกไซเบอร์ ทุกจุดอ่อนเล็ก ๆ อาจกลายเป็นช่องโหว่ร้ายแรงได้ Red Teaming จะแสดงให้เห็นว่า ผู้ที่เข้ามาโจมตีจริง ๆ จะสามารถใช้ประโยชน์จากช่องโหว่ที่ดูเหมือนไม่เกี่ยวข้องกันเลยซึ่งองค์กรอาจมองข้าม เช่น หากเราอาจมีไฟร์วอลล์ (Firewall) ขั้นเทพ แต่ถ้าผู้ไม่หวังดีสามารถแอบหยิบ ฮาร์ดดิสก์ไดรฟ์ (HDD) ที่ไม่ได้เข้ารหัสออกจากศูนย์ข้อมูลของเราได้ การป้องกันนั้นก็จะสูญเปล่านั่นเอง

จุดขายของ Red Teaming คือการมุ่งเน้นกลยุทธ์ ป้องกันเชิงลึก (Defense in Depth) ซึ่งไม่ได้ฝากความหวังไว้กับเครื่องมือใดเครื่องมือหนึ่งเพียงอย่างเดียว แต่เน้นการผสานกำลังของ คน, กระบวนการ และ เทคโนโลยี ให้แข็งแกร่ง และพัฒนาอย่างต่อเนื่อง เพื่อที่เมื่อศัตรูมาเยือนเราก็จะรอดจากการโจมตี และยังพร้อมโต้กลับอย่างเหนือชั้น !

Red Teaming ทำงานอย่างไร ? (How does Red Teaming work ?)

ภาพจาก : https://letsdefend.io/blog/red-team-vs-blue-team-learn-the-difference

การทำงานของ Red Teaming เป็นกระบวนการที่ต้องอาศัยความรอบคอบ และการวางแผนอย่างละเอียด โดยเริ่มต้นจากการประเมินระบบขององค์กรก่อนการจำลองสถานการณ์ เพื่อให้เข้าใจภาพรวม และช่องโหว่ที่อาจถูกโจมตีได้ เราลองมาดูรายละเอียดขั้นตอนของวิธีการนี้กัน

1. วางแผน และเตรียมการ

ก่อนเริ่มการโจมตีจำลอง ทีม Red Team จะวางแผนอย่างรอบคอบ โดยการรวบรวมข้อมูลเกี่ยวกับระบบ โครงสร้าง และกระบวนการต่าง ๆ ภายในองค์กร ขั้นตอนนี้มีเป้าหมายเพื่อทำความเข้าใจภาพรวมของระบบ และค้นหาช่องโหว่ที่อาจถูกโจมตีได้ การวางแผนที่ดีช่วยให้ทีมสามารถจำลองสถานการณ์ได้อย่างสมจริง

2. ตั้งเป้าหมายการโจมตี

เมื่อประเมินระบบเสร็จ ทีม Red Team จะกำหนดเป้าหมายการโจมตีที่ชัดเจน เช่น เจาะระบบเครือข่ายเพื่อเข้าถึงข้อมูลที่สำคัญ, แทรกซึมเข้าไปในพื้นที่หวงห้ามขององค์กร หรือการจำลองเหตุการณ์เพื่อวัดความสามารถขององค์กรในการตอบสนองต่อภัยคุกคาม เป้าหมายเหล่านี้จะถูกเลือกเพื่อทดสอบจุดอ่อนในหลากหลายมิติ

3. โจมตีจำลอง (Simulated Attack)

การโจมตีจำลองเริ่มต้นด้วยการที่ Red Team พยายามเข้าถึงเป้าหมาย โดยใช้เทคนิคต่าง ๆ เช่น การเจาะระบบ, การใช้มัลแวร์ หรือแม้แต่การหลอกลวงบุคคลผ่าน Social Engineering และในขณะเดียวกัน Blue Team ซึ่งเป็นทีมรักษาความปลอดภัยขององค์กร จะต้องเฝ้าระวังและป้องกันการโจมตี โดยมุ่งตรวจหาสัญญาณผิดปกติ หรือที่เรียกว่า Indicators of Compromise (IoC) เช่น การเข้าถึงข้อมูลที่ไม่ได้รับอนุญาต หรือการใช้งานเครือข่ายที่ผิดปกติ

4. วิเคราะห์ผลลัพธ์หลังการโจมตี

เมื่อการโจมตีจำลองเสร็จสิ้น ทั้ง Red Team และ Blue Team จะร่วมกันวิเคราะห์ผลที่ได้ ทีม Red Team จะสรุปเทคนิค และกระบวนการที่ใช้ในการโจมตี (Tactics, Techniques, and Procedures หรือ TTPs) ในขณะที่ Blue Team จะรายงานจุดที่สามารถตรวจพบการโจมตีได้ และจุดที่ยังเป็นช่องโหว่

5. ปรับปรุง และพัฒนาระบบรักษาความปลอดภัย

ผลลัพธ์จากการทดสอบจะถูกนำมาใช้เพื่อปรับปรุงระบบความปลอดภัย เช่น อัปเดตซอฟต์แวร์, ปรับแต่งการตั้งค่าระบบ และสร้างกระบวนการตอบสนองภัยคุกคามที่มีประสิทธิภาพมากขึ้น กระบวนการนี้ช่วยให้องค์กรสามารถลดความเสี่ยงจากภัยคุกคามในอนาคต และเพิ่มความสามารถในการป้องกันได้อย่างต่อเนื่องนั่นเอง

กลยุทธ์ยอดนิยมของ Red Team ในการเจาะระบบ (Common Strategies of Red Team to hack a System)

การทำ Red Teaming ไม่ได้หยุดอยู่แค่การทดสอบเจาะระบบแบบเดิม ๆ ที่มักมีขอบเขตจำกัด Red Team เน้นการเปิดเผยความเสี่ยงที่ซ่อนอยู่ ด้วยวิธีการหลากหลายที่ออกแบบมาเพื่อก้าวข้ามการตรวจสอบแบบทั่วไปที่ไม่ครอบคลุม และหัวข้อต่อไปนี้ก็คือตัวอย่างของกลยุทธ์ที่มักถูกใช้กัน

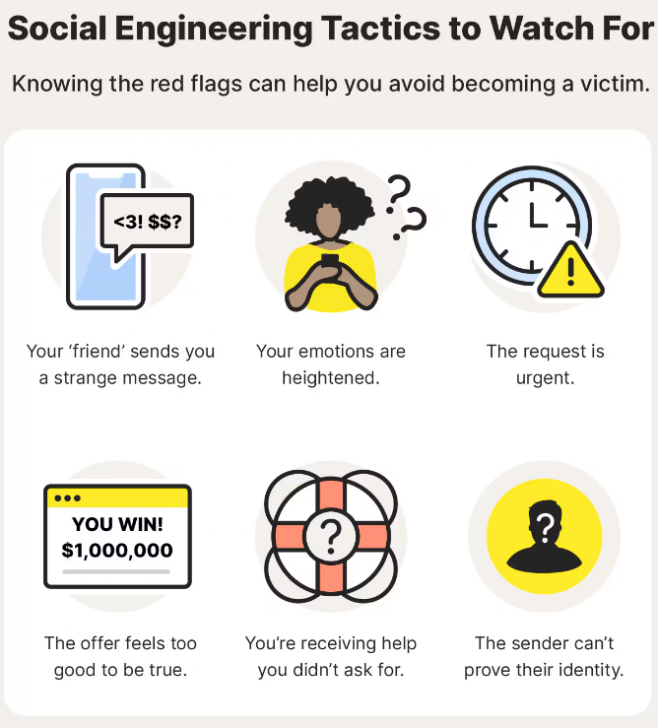

1. โจมตีด้วย Social Engineering ผ่านอีเมล และโทรศัพท์

การส่งอีเมลแบบล่อลวง หรือ ฟิชชิ่ง (Phishing) หรือการหลอกลวงผ่านโทรศัพท์ที่ เป็นวิธีการที่ได้ผลดีอย่างไม่น่าเชื่อ เพียงแค่มีข้อมูลพื้นฐานเกี่ยวกับเหยื่อ เช่น ชื่อ หรือแผนกงานของพวกเขา Red Team ก็สามารถสร้างข้อความที่ดูเหมือนจริงจนหลอกเหยื่อได้สำเร็จ วิธีการนี้มักถูกใช้เป็น "ก้าวแรก" ในการโจมตีแบบผสมผสาน (Composite Attack) เพื่อเข้าถึงเป้าหมายที่ใหญ่ขึ้น

ภาพจาก : https://us.norton.com/blog/emerging-threats/what-is-social-engineering

2. ใช้ประโยชน์จากช่องโหว่ในบริการเครือข่าย

Red Team มักค้นหา และโจมตีบริการเครือข่ายที่ยังไม่ได้รับการอัปเดต หรือตั้งค่าไม่ถูกต้อง เมื่อเจาะระบบสำเร็จ พวกเขาอาจได้สิทธิ์เข้าถึงเครือข่าย หรือข้อมูลที่ละเอียดอ่อน และที่สำคัญ พวกเขามักสร้าง "ประตูหลัง" หรือ Backdoor ไว้เพื่อกลับมาใช้งานได้ในอนาคต

3. ลอบเข้าไปในสถานที่จริง

ความเป็นมิตร และนิสัยที่ไม่อยากเผชิญหน้าของคนทั่ว ถูกนำไปเป็นจุดอ่อนที่ เช่น การเดินตามพนักงานที่อาจแตะ สแกนนิ้วเข้าประตูให้โดยที่ผู้โจมตีไม่ต้องใช้บัตรผ่าน กลยุทธ์นี้ง่ายแต่ทรงพลัง ทุกคนลองนึกดูว่า ครั้งสุดท้ายที่เผลอเปิดประตูแล้วมีคนตามเข้ามาโดยไม่ได้ตรวจสอบว่าเขาสแกนบัตรผ่าน หรือไม่คือเมื่อไหร่ ? แอบน่าคิดอยู่เหมือนกันนะ

ภาพจาก : https://swiftlane.com/blog/door-access-control/

4. โจมตีช่องโหว่ในแอปพลิเคชัน (Application Layer Exploitation)

แอปพลิเคชันบนเว็บไซต์ มักเป็นสิ่งแรกที่แฮ็กเกอร์พบเมื่อพวกเขาสำรวจเครือข่ายขององค์กร Red Team จะใช้ประโยชน์จากช่องโหว่ที่พบ อาจโจมตีแบบ Cross-Site Scripting (XSS), SQL Injection หรือ Cross-Site Request Forgery (CSRF) ซึ่งช่องโหว่เหล่านี้เป็น "จุดเริ่มต้น" ที่เปิดโอกาสให้ผู้โจมตีดำเนินการเจาะระบบในระดับที่ลึกมากยิ่งขึ้นนั่นเอง

ภาพจาก : https://www.newscientist.com/article/2418201-gpt-4-developer-tool-can-hack-websites-without-human-help/

คำถามที่ควรพิจารณา ก่อนการประเมิน Red Team (What are the questions to consider before doing a Red Team Assessment ?)

โดยทั่วไปแล้วการประเมินโดย Red Team มักจะมีเป้าหมายที่แตกต่างกันในแต่ละองค์กร แต่กระบวนการหลักก็ยังคงเหมือนกัน คือ การเก็บข้อมูล (Reconnaissance), การสำรวจ (Enumeration), และการโจมตี (Attack) ก่อนเริ่มการประเมิน องค์กรก็ควรปรึกษาผู้มีส่วนได้ส่วนเสียในองค์กรก่อน เพื่อทำความเข้าใจข้อกังวล และกำหนดเป้าหมายของการทดสอบ คำถามที่ควรนำมาพิจารณา เช่น

- อะไรคือความเสี่ยงที่อาจสร้างความเสียหายร้ายแรงต่อชื่อเสียง หรือรายได้ขององค์กร เช่น การรั่วไหลของข้อมูลสำคัญ หรือการหยุดให้บริการนาน ๆ

- องค์กรมีโครงสร้างพื้นฐาน หรือระบบใดที่พึ่งพาใช้งานเป็นพิเศษ และหากระบบเหล่านี้ถูกโจมตีจะส่งผลกระทบอย่างไร

นอกจากนี้ ยังควรประเมินว่า ทรัพย์สินดิจิทัล (Digital Asset) ใดในองค์กรมีมูลค่าสูงที่สุด และหากเกิดความเสียหายหรือสูญเสีย จะส่งผลต่อการดำเนินงานในระดับใด คำถามเหล่านี้ช่วยให้ Red Team มุ่งเน้นไปที่การทดสอบที่สำคัญ และตรงจุดที่สุด เพื่อให้องค์กรสามารถปรับปรุงความปลอดภัยได้อย่างมีประสิทธิภาพมากขึ้น

เปรียบเทียบการทดสอบแบบ Penetration Testing กับ Red Teaming (Penetration Testing vs Red Teaming)

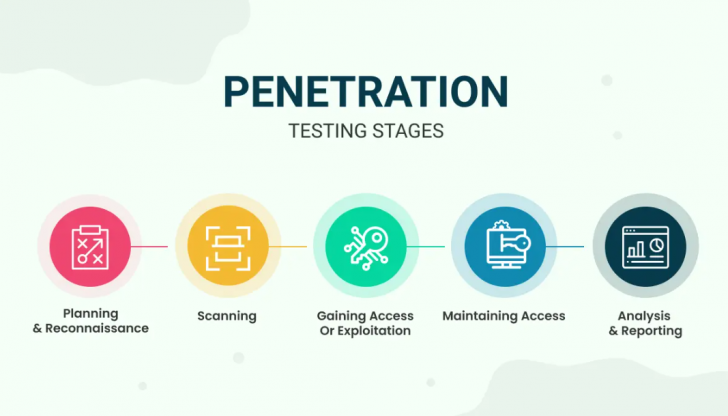

Penetration Testing หรือ Pen Testing เปรียบเสมือนการตรวจสุขภาพของระบบความปลอดภัยในเชิงลึก โดยนักทดสอบจะเจาะจงค้นหาช่องโหว่ในเครือข่าย, ฮาร์ดแวร์, ซอฟต์แวร์ และแอปพลิเคชันต่าง ๆ ภายในขอบเขตที่กำหนดไว้ เป้าหมายคือการตรวจสอบ และประเมินความแข็งแกร่งของมาตรการรักษาความปลอดภัยที่มีอยู่ โดยเน้นการวิเคราะห์อย่างตรงไปตรงมา ไม่มีการอำพรางตัว การทดสอบนี้มักแจ้งให้ทีมรักษาความปลอดภัยทราบล่วงหน้าเพื่อเตรียมพร้อมรับมือ ทำให้เน้นการประเมินความเสี่ยงเชิงรุกมากกว่าการจำลองสถานการณ์โจมตีจริง

ภาพจาก : https://securetriad.io/penetration-testing/

ในทางกลับกัน Red Teaming เหมือนการจู่โจมที่ซ่อนเร้น และสมจริงกว่า เป้าหมายของทีมคือการบรรลุวัตถุประสงค์เฉพาะ เข้าถึง เซิร์ฟเวอร์ (Server) สำคัญ หรือระบบที่จำเป็นต่อธุรกิจ การประเมินแบบนี้ไม่เพียงแต่มุ่งเน้นทดสอบระบบ และกระบวนการ แต่ยังรวมถึงการทดสอบความพร้อมของบุคลากรด้วย สิ่งที่ทำให้ Red Teaming โดดเด่นคือความลับ ซึ่งทีม Blue Team ที่ดูแลความปลอดภัยมักไม่ได้รับการแจ้งล่วงหน้า ทำให้พวกเขาต้องตอบสนองราวกับกำลังเผชิญเหตุการณ์จริง เป็นการประเมินความพร้อมของทั้งระบบและทีมงานในสถานการณ์ที่คาดไม่ถึง

บทสรุปของ Red Teaming (Red Teaming Coclusions)

ภัยคุกคามไซเบอร์มีความซับซ้อนมากขึ้น Red Teaming กลายเป็นเครื่องมือสำคัญที่ช่วยให้องค์กรไม่เพียงแค่ "รับมือ" แต่สามารถ "ป้องกันเชิงรุก" ได้อย่างมีประสิทธิภาพ กระบวนการนี้เปรียบเหมือนการจำลองเหตุการณ์จริงที่ทีมผู้เชี่ยวชาญแสดงบทบาทเป็นผู้โจมตี เพื่อตรวจสอบจุดอ่อนในระบบ

Red Teaming ไม่ได้มุ่งเน้นการแก้ปัญหาเฉพาะหน้าเพียงอย่างเดียว แต่ช่วยเสริมสร้างกลยุทธ์ที่ครอบคลุมในระยะยาว การทำงานร่วมกันระหว่าง Red Team และ Blue Team ในการทดสอบจำลอง จะช่วยให้องค์กรมองเห็นช่องโหว่ที่ไม่เคยมองเห็นมาก่อน และนำไปสู่การพัฒนามาตรการรักษาความปลอดภัยที่แข็งแกร่งมากยิ่งขึ้น

ที่มา : www.blackduck.com , www.techtarget.com

คำสำคัญ »

คำสำคัญ »

|

|

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์