WEP, WPA, WPA2 และ WPA3 มาตรฐานความปลอดภัย Wi-Fi คืออะไร ? แตกต่างกันอย่างไร ?

moonlightkz

moonlightkzWEP, WPA, WPA2 และ WPA3 คืออะไร ? และแตกต่างกันอย่างไร ?

สมัยนี้บ้านไหน ๆ ก็มี เครือข่ายไร้สาย (Wi-Fi) จะใช้เอง หรือไว้ชวนเพื่อนมาเล่นที่ห้องก็ตามแต่ ทั้งคอมพิวเตอร์, สมาร์ทโฟน และอุปกรณ์ IoT ทุกอย่างทำงานเชื่อมต่อหากันได้หมด ก็เพราะเครือข่ายไร้สาย Wi-Fi นี่แหละ

- โปรโตคอล QUIC คืออะไร ? รู้จักการรับส่งข้อมูลแบบใหม่ และต่างจากเดิมอย่างไร ?

- Windows Security กับ Microsoft Defender คืออะไร ? และ แตกต่างกันอย่างไร ?

- LoRaWAN คืออะไร ? เทคโนโลยีที่อยู่เบื้องหลังเซนเซอร์ไร้สายขยายขอบเขต IoT

- Wi-Fi คืออะไร ? ทำงานอย่างไร ? มีกี่ประเภท ? พร้อมตารางเปรียบเทียบแต่ละเวอร์ชัน

- ข้อมูลถูกส่งกันอย่างไร ? มาเข้าใจวิธีการส่งข้อมูล หรือ Data Transmission กัน !

อย่างไรก็ตาม การที่ Wi-Fi ทำงานอยู่ตลอดเวลา แถมรัศมีทำงานค่อนข้างไกล คนข้างบ้านที่เห็นแก่ตัวไร้ความเกรงใจบางคนถึงกับเดินมาขอรหัส Wi-Fi หวังใช้อินเทอร์เน็ตฟรีกันทื่อ ๆ มันจึงต้องมีระบบเข้ารหัสเพื่อช่วยรักษาความปลอดภัยให้กับเครือข่าย Wi-Fi ด้วย

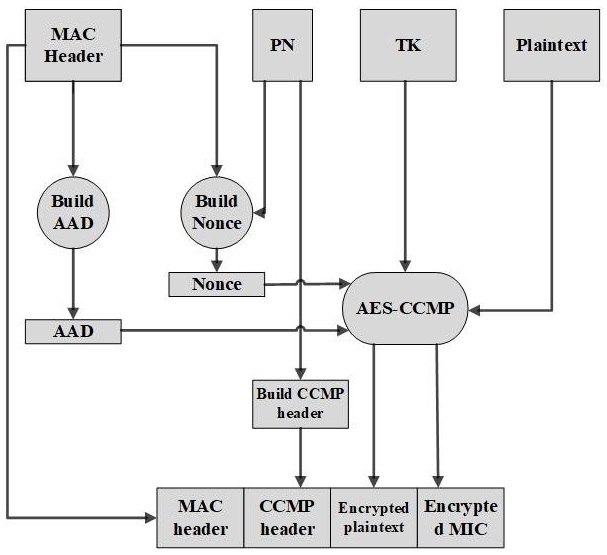

ปัจจุบันนี้ มาตรฐานความปลอดภัยของระบบ Wi-Fi ก็จะมีอยู่ 4 มาตรฐาน คือ WEP, WPA, WPA2 และ WPA3 คำถามก็คือ 4 มาตรฐานนี้ ต่างกันอย่างไร ใช้แบบไหนดี บทความนี้มีคำตอบครับ

WEP (Wireless Equivalent Privacy) คืออะไร ?

WEP (Wireless Equivalent Privacy) เป็นมาตรฐานความปลอดภัยของระบบ Wi-Fi ที่มีอายุเก่าแก่ที่สุด โดยมันผ่านการรับรองให้ใช้งานอย่างเป็นทางการในปี ค.ศ. 1999 (พ.ศ. 2542) ใช้การเข้ารหัสข้อมูลเพื่อป้องกันไม่ให้แฮกเกอร์สามารถดักจับข้อมูลที่อยู่ในระหว่างขั้นตอนการรับส่งได้ มีการคาดหวังว่าจะช่วยให้การรับส่งข้อมูลมีความปลอดภัยระดับเดียวกับเครือข่ายแบบใช้สาย

แต่เมื่อมันอยู่มานานมากแล้ว จึงไม่น่าแปลกใจที่แฮกเกอร์จะเจาะมันจนพรุน ทำให้มันมีความปลอดภัยต่ำที่สุดเมื่อเทียบกับมาตรฐานรักษาความปลอดภัยตัวอื่น ๆ

แม้ว่า WEP จะได้รับการปรับปรุงแก้ไขอยู่หลายครั้ง มีการปรับขนาดของคีย์ที่ใช้ในการถอดรหัสให้ใหญ่ขึ้น แต่ในปี ค.ศ. 2001 (พ.ศ. 2544) ผู้เชี่ยวชาญด้านความปลอดภัยก็ยังค้นพบช่องโหว่จำนวนมากในการทำงานของ WEP

จนกระทั่งมีเหตุการณ์ครั้งสำคัญเกิดขึ้นในปี ค.ศ. 2009 (พ.ศ. 2552) บริษัท TJX Companies Inc. โดนเจาะระบบถูกขโมยข้อมูลภายในบริษัทออกไปเป็นจำนวนมากผ่านช่องโหว่ของ WEP

หลังจากเหตุการณ์ดังกล่าว มาตรฐานการรักษาความปลอดภัยข้อมูลอุตสาหกรรมบัตรชำระเงิน หรือ Payment Card Industry Data Security Standard (PCI DSS) ก็ได้ออกมาตรการห้ามไม่ให้ผู้ค้าปลีก และนิติบุคคล ใช้ WEP ในการดำเนินการชำระบัตรเครดิตอีกต่อไป รวมไปถึงในอุปกรณ์ของผู้บริโภคอีกด้วย

ส่วนทางองค์กร WiFi Alliance นั้น หลังจากเห็นช่องโหว่ที่มีอยู่มากมายใน WEP ได้ชิ่งหนีอย่างเป็นทางการไปก่อนหน้านั้นแล้วตั้งแต่ปี ค.ศ. 2004 (พ.ศ. 2547)

ทำไม WEP ถึงเป็นโปรโตคอลรักษาความปลอดภัยที่มีความเสี่ยงสูง ?

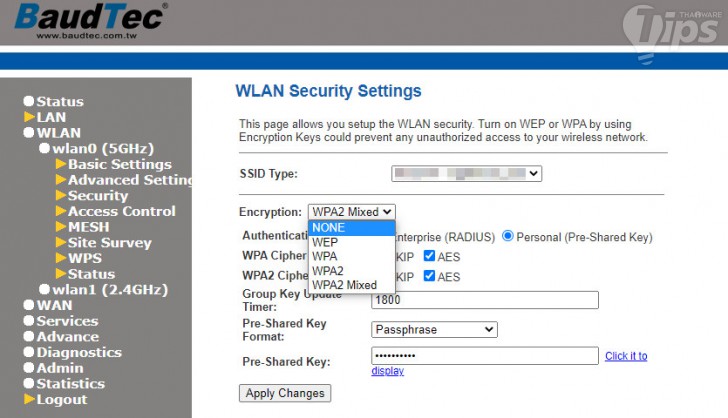

โครงสร้างการทำงานของ WEP

ภาพจาก : https://en.wikipedia.org/wiki/Wired_Equivalent_Privacy

WEP มีอยู่ 2 แบบ แบบแรกคือ WEP 64 บิต มีกุญแจเข้ารหัสขนาด 40 บิต และ WEB 128 บิต ที่มีกุญแจเข้ารหัสขนาด 104 บิต (แต่ก็มีผู้ผลิตบางรายทำระบบ WEP 152 บิต กับ WEP 256 บิต ออกมาเหมือนกันนะ)

WEP มาตรฐานเริ่มต้นใช้กุญแจเข้ารหัสขนาด 40 บิต (หรือที่เรียกว่า WEP-40) มันทำงานร่วมกับค่าเวกเตอร์เริ่มต้นขนาด 24 บิต เพื่อสร้างกุญแจ RC4 ขึ้นมา

อัลกอริทึม RC4 เป็น Stream cipher หมายความว่าตัว Traffic key จะต้องไม่มีการนำกลับมาใช้ซ้ำ แต่ว่าค่าเวกเตอร์เริ่มต้นขนาด 24 บิต นั้นไม่ยาวมากพอที่จะรับมือกับข้อมูลบนเครือข่ายที่มีจำนวนมหาศาล ทำให้มีโอกาส 50% ที่จะเกิด Traffic key เกิดขึ้นซ้ำได้หลังจากผ่านไปแล้ว 5,000 Packet (หน่วยของข้อมูลที่ถูกรับส่งระหว่างต้นทางกับปลายทาง)

แม้ภายหลังจะมีการเพิ่มจำนวนกุญแจเข้ารหัสให้มากขึ้นไปถึง 104 บิต แต่ด้วยข้อจำกัดของค่าเวกเตอร์เริ่มต้นขนาด 24 บิต ทำให้ปัญหาก็ยังไม่หมดไป 100% เมื่อรวมกับช่องโหว่ด้านอื่นของตัว WEP เองด้วยแล้ว ทำให้ WEP เป็นมาตรฐานความปลอดภัยของระบบ Wi-Fi ที่อ่อนแอที่สุดอยู่ดี

WPA (Wi-Fi Protected Access) คืออะไร ?

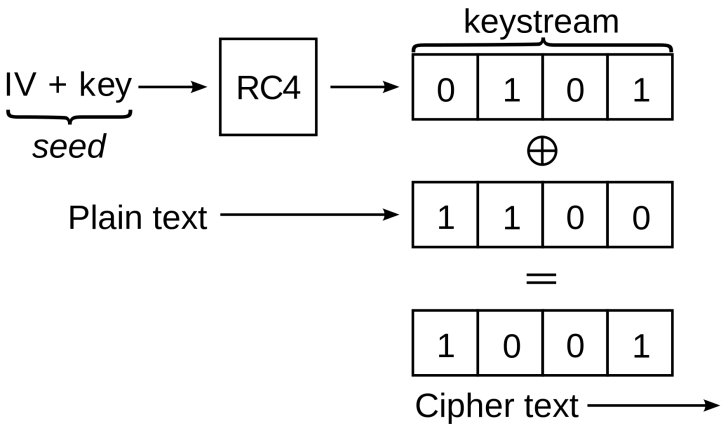

โครงสร้างการทำงานของ WPA

ภาพจาก : https://www.researchgate.net/figure/WPA-encryption-process_fig1_330982933

สืบเนื่องจากปัญหาช่องโหว่ที่มีอยู่มากมายใน WEP ทำให้ความจำเป็นที่ต้องมีโปรโตคอลรักษาความปลอดภัยตัวใหม่มาใช้งานแทน Wi-Fi Alliance จึงเริ่มพัฒนามาตรฐานใหม่ขึ้นมา โดยใช้ชื่อว่า WPA (Wi-Fi Protected Access)

สำหรับมาตรฐานความปลอดภัย WPA นั้น ได้ถูกเริ่มใช้อย่างเป็นทางการในปี ค.ศ. 2003 (พ.ศ. 2546) เพียงปีเดียวก่อนที่ WEP จะถูกทอดทิ้งอย่างเป็นทางการในปีถัดมา มันเพิ่มมาตรการรักษาความปลอดภัยด้วยการเพิ่มเลเยอร์ความปลอดภัยเข้าไป และทำงานแบบ 256 บิต เมื่อเทียบกับ WEP ที่เป็น 64 บิต และ 128 บิต แล้ว จัดว่าเป็นระบบที่มีความแข็งแกร่งกว่าเดิมมาก

การเข้ารหัสของ WPA ยังแบ่งออกเป็น 2 โหมด สำหรับผู้ใช้งานทั่วไป (Personal mode) และระดับเอ็นเตอร์ไพรส์ (Enterprise mode)

โดย WPA personal mode (WPA-PSK) จะใช้กุญแจที่มีอยู่แล้ว (Pre-Shared Key) ในตัว เพื่อให้ง่ายต่อการนำไปใช้ และการจัดการ ส่วน WPA Enterprise mode (WPA-EAP) จะใช้เซิร์ฟเวอร์ในการรับรองความถูกต้องของกุญแจถอดรหัส, สร้างใบรับรอง ร่วมกับ Extensible Authentication Protocol (EAP)

นอกจากนี้ WPA ยังมีการนำ Temporal Key Integrity Protocol (TKIP) มาในการสร้างกุญแจใหม่ให้กับทุก Packet เพื่อป้องกันการโจมตีแบบที่เกิดขึ้นใน WEP

อย่างไรก็ตาม ถึงแม้ว่า WPA จะได้รับการอัปเกรดให้มีความปลอดภัยสูงขึ้นแล้ว แต่สุดท้ายมันก็ยังมีช่องโหว่ให้เจาะอยู่ดี ด้วยการเจาะผ่าน TKIP ที่เป็นหัวใจหลักในการทำงานของ WPA ทำให้โปรโตคอล WPA ไม่มีความปลอดภัยอีกต่อไป

สาเหตุหลักก็มาจากการที่ TKIP ถูกออกแบบมาให้อัปเดตเพื่อใช้งานกับอุปกรณ์ที่รองรับ WEP ได้ด้วย ทำให้ท้ายที่สุดช่องโหว่จำนวนมากที่มีอยู่ใน WEP ถูกแฮกเกอร์นำกลับมาใช้อีกครั้ง

สุดท้าย โปรโตคอล WPA ก็โดนผู้ให้กำเนิด Wi-Fi Alliance ทอดทิ้งตาม WEP ไป ด้วยการเปิดตัว WPA2

WPA2 (Wi-Fi Protected Access 2) คืออะไร ?

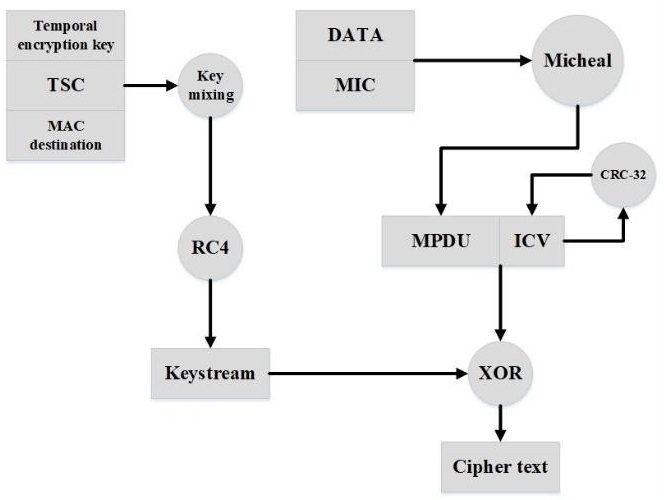

โครงสร้างการทำงานของ WPA2

ภาพจาก : https://www.researchgate.net/figure/WPA-II-encryption-process_fig2_330982933

เพียงปีเดียวหลังจาก WPA เปิดตัว ในปี ค.ศ. 2004 (พ.ศ. 2547) Wi-Fi Alliance ก็เปิดตัว WPA2 (Wi-Fi Protected Access 2) อย่างรวดเร็ว โดยในครั้งนี้ ด้วยประสบการณ์ที่เคยพลาดมาก่อนใน WPA มาก่อน ใน WPA2 ข้อผิดพลาดได้รับการแก้ไขจนหมด ทำให้กลายเป็นโปรโตคอลรักษาความปลอดภัยที่ได้รับการยอมรับ และใช้งานมาจนถึงปัจจุบันนี้

แม้ WPA2 จะยังมีช่องโหว่อยู่บ้าง แต่มันก็ถูกยอมรับว่าเป็นหนึ่งในโปรโตคอลรักษาความปลอดภัยแบบไร้สายที่มีความแข็งแกร่งมากที่สุด

เหตุผลที่ช่องโหว่ของ WPA2 สามารถยอมรับได้ มีสาเหตุมาจากการก่อนจะโจมตีได้ แฮกเกอร์จำเป็นต้องหาทางเจาะเข้าไปในเครือข่าย Wi-Fi เพื่อเข้าถึงกุญแจเข้ารหัสให้ได้ก่อน จากนั้นถึงจะสามารถใช้กุญแจดังกล่าวในการโจมตีอุปกรณ์ที่อยู่ในเครือข่ายได้

ในการเพิ่มความสามารถในรักษาความปลอดภัยให้ WPA2 มันได้นำเครื่องมือยืนยันตัวตน (Authentication) และกลไกการเข้ารหัสที่มีประสิทธิภาพสูงที่มีชื่อเรียกว่า Counter Mode with Cipher Block Chaining Message Authentication Code Protocol (CCMP) และ Advanced Encryption Standard (AES) มาใช้ในการทำงาน

โดย CCMP และ AES เป็นสองเทคโนโลยีใหม่ที่ถูกใช้แทนเครื่องมือยืนยันตัวตน และกลไกการเข้ารหัสแบบเดิม (RC4 และ TKIP) ที่ใช้งานอยู่ใน WEP และ WPA

CCMP เพิ่มความปลอดภัยให้ข้อมูลด้วยการอนุญาตให้เฉพาะผู้ใช้งานที่ผ่านการรับรองภายในเครือข่ายเท่านั้นที่สามารถรับข้อมูลได้ และด้วยการใช้รหัส Cipher block chaining message authentication code ทำให้มั่นใจได้ว่าข้อความที่ถูกใช้ในการเข้ารหัสจะสามารถเชื่อถือได้

AES เดิมทีเป็นเทคโนโลยีที่ทางรัฐบาลสหรัฐอเมริกาพัฒนาขึ้นมาเพื่อใช้ในการรับส่งข้อมูลลับ ตัวโปรโตคอลเข้ารหัสจะใช้แบบ 3s Symmetric block ciphers โดยในแต่ละบล็อกที่ใช้เข้ารหัส และถอดรหัส จะใช้กุญแจเข้ารหัส (Encryption bit keys) 3 ชุด คือ 128 บิต, 192 บิต และ 256 บิต

เมื่อทั้งสองเทคโนโลยีทำงานร่วมกัน ทำให้ความสามารถในการป้องกันสูงมาก ยากต่อการถูกดักข้อมูลจากแฮกเกอร์ที่ไม่ประสงค์ดี

อย่างไรก็ตาม แม้ตัว WPA2 จะมีความปลอดภัย แต่ก็มีคุณสมบัติหนึ่งที่เป็นช่องโหว่ของ WPA2 เองซะงั้น นั่นก็คือ คุณสมบัติ WiFi Protected Setup (WPS)

WPS เป็นคุณสมบัติที่ถูกออกแบบมาเพื่อช่วยให้ผู้ใช้สามารถเชื่อมต่ออุปกรณ์ต่าง ๆ เข้ากับเครือข่ายไร้สายได้อย่างง่ายดาย โดยไม่จำเป็นต้องใส่รหัสผ่านให้ยุ่งยาก แต่น่าเสียดายที่มีการค้นพบช่องโหว่มากมายในการทำงานของระบบ WPS ซึ่งอุปกรณ์ Access points ที่เป็น WPA2 หลายรุ่น ก็มี WPS ให้ใช้งานอยู่ ดังนั้น ผู้เชี่ยวชาญด้านความปลอดภัยจึงแนะนำให้ปิดการใช้งานคุณสมบัติดังกล่าว

WPA3 (Wi-Fi Protected Access 3) คืออะไร ?

WPA3 (Wi-Fi Protected Access 3) เป็นมาตรฐานความปลอดภัยใหม่ที่เพิ่งเปิดตัวเมื่อปี ค.ศ. 2018 (พ.ศ. 2561) ที่ผ่านมานี้เอง เป็นโปรโตคอลรักษาความปลอดภัยตัวใหม่ที่ต่อยอดประสิทธิภาพของ WPA2 ให้ดียิ่งขึ้นกว่าเดิม ในด้านต่อไปนี้

- ลดความซับซ้อนในการจัดการกับระบบรักษาความปลอดภัย Wi-Fi ของผู้ใช้งาน

- ระบบพิสูจน์ตัวตน และระบบเข้ารหัสที่แข็งแกร่งยิ่งกว่าเดิม

- เพิ่มระบบเข้ารหัสที่เข้มงวดเป็นพิเศษ สำหรับข้อมูลที่ต้องการ การปกป้องเป็นพิเศษ

WPA3 มีรูปแบบการทำงานอยู่ 2 โหมด คือ WPA3-Personal (ระดับผู้ใช้ทั่วไป) และ WPA3-Enterprise (ระดับองค์กร)

WPA3-Personal

WPA3-Personal มีระบบปกป้องผู้ใช้ด้วยระบบรับรองความถูกต้องที่ดียิ่งกว่าเก่า ด้วยการแทนที่ PSK (Pre-Shared Key) ที่มีอยู่ใน WPA2 ด้วย SAE (Simultaneous Authentication of Equals) มันมีผลทำให้ แม้ว่าผู้ใช้จะไม่ได้ตั้งรหัสผ่านให้มีความซับซ้อน ข้อมูลที่ถูกรับ-ส่งก็ยังมีความปลอดภัยอยู่

นอกจากนี้ WPA3-Personal ยังสามารถต่อต้านการโจมตีแบบออฟไลน์ได้ (สถานการณ์ที่แฮกเกอร์พยายามคาดเดารหัสผ่านของเครือข่ายไร้สาย แม้ว่าตัวเครือข่ายจะออฟไลน์อยู่ก็ตาม)

และที่ยอดเยี่ยมไปกว่านั้น คือ มันยังสามารถปกป้องการรับส่งข้อมูลได้ แม้แฮกเกอร์จะแฮกรหัสผ่านได้สำเร็จหลังจากข้อมูลรับส่งเสร็จสิ้นไปแล้วก็ตาม

WPA3-Enterprise

WPA3-Enterprise เป็นโปรโตคอลรักษาความปลอดภัยที่ออกแบบมาให้ใช้ระดับรัฐบาล, องค์กร และสถาบันการเงิน แน่นอนว่าเมื่อนำไปเทียบกับ WPA2-Enterprise ของใหม่ย่อมมีประสิทธิภาพแข็งแกร่งยิ่งกว่าเดิม

ใน WPA3-Enterprise จะเพิ่มโหมดการทำงานที่ใช้โปรโตคอลรักษาความปลอดภัย และเครื่องมือเข้ารหัสเริ่มต้นที่ระดับ 192 บิต เพื่อเพิ่มประสิทธิภาพในการปกป้องข้อมูลที่มีความสำคัญเป็นพิเศษ

กล่าวได้ว่า WPA3 จะเป็นรากฐานสำคัญในการรักษาความปลอดภัยของเครือข่าย Wi-Fi ในยุคถัดไป แม้ในตอนนี้มันอาจจะยังเป็นแค่ทางเลือก แต่เมื่อเทคโนโลยีเติบโตขึ้น มันจะกลายเป็นสิ่งที่จำเป็นอย่างแน่นอน

ตารางเปรียบเทียบความแตกต่างของ WEP, WPA, WPA2 และ WPA3

|

| WEP | WPA | WPA2 | WPA3 |

|---|---|---|---|---|

| ปีเปิดตัว (ค.ศ.) | 1999 | 2003 | 2004 | 2018 |

| วิธีเข้ารหัส | Rivest Cipher 4 (RC4) | Temporal Key Integrity Protocol (TKIP) + RC4 | CCMP + Advanced Encryption Standard (AES) | Advanced Encryption Standard (AES) |

| ขนาด Session Key | 40-bit | 128-bit | 128-bit | 128-bit (WPA3-Personal) 192-bit (WPA-Enterprise) |

| รูปแบบ Cipher | Stream | Stream | Block | Block |

| Data Integrity | CRC-32 | Message Integrity Code | CBC-MAC | Secure Hash Algorithm |

| Key Management | Not provided | 4-way handshaking mechanism | 4-way handshaking mechanism | Simultaneous Authentication of Equals handshake |

| Authentication | WPE-Open WPE-Shared | Pre-Shared Key (PSK) & 802.1x + EAP variant | Pre-Shared Key (PSK) & 802.1x with EAP variant | Simultaneous Authentication of Equals (SAE) & 802.1x + EAP variant |

ที่มา : www.mybestwirelessrouters.com , community.fs.com , en.wikipedia.org , www.makeuseof.com , en.wikipedia.org , www.grandmetric.com , www.researchgate.net

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์