OTP คืออะไร ? การยืนยันตัวตนผ่าน OTP ปลอดภัยจริงหรือไม่ ?

mØuan

mØuanOTP คืออะไร ? การยืนยันตัวตนผ่าน OTP ปลอดภัยจริงหรือไม่ ?

การใช้ รหัสผ่าน (Password) เพื่อเข้าใช้งานเพียงชั้นเดียวไม่ปลอดภัยอีกต่อไป ส่วนใหญ่มักจะหาตัวช่วยด้วยการตั้ง การยืนยันตัวตน 2 ขั้นตอน (2-Factor Authentication - 2FA) และการใช้ OTP (One-time Password) ก็เป็นอีกหนทางหนึ่งที่หลาย ๆ ผู้ให้บริการให้ความนิยม

- Checksum คืออะไร ? เครื่องมือตรวจสอบความถูกต้อง และครบถ้วนของข้อมูล

- Stateful Firewall กับ Stateless Firewall แตกต่างกันอย่างไร ?

- MD5 Algorithm คืออะไร ? การเข้ารหัสแบบนี้ มีความปลอดภัยหรือไม่ ? และข้อดี-ข้อเสีย

- PGP Encryption คืออะไร ? มารู้จัก การเข้ารหัสความเป็นส่วนตัวอย่างดี กัน

- Windows Security กับ Microsoft Defender คืออะไร ? และ แตกต่างกันอย่างไร ?

แต่ OTP นั้น มีความปลอดภัยแค่ไหน ? ในเมื่อสิ่งที่เราสามารถใช้ได้ง่าย ๆ ขั้นตอนไม่ยุ่งยาก สำหรับ นักเจาะระบบ หรือ แฮกเกอร์ (Hacker) ก็คงไม่ยุ่งยากเช่นกัน ลองมาดูกัน

OTP คืออะไร ?

(What is OTP ?)

OTP (One-time Password) ได้ถูกเรียกในหลาย ๆ ชื่อด้วยกัน ไม่ว่าจะเป็น One-time PIN, One-time Authorization Code (OTAC) หรือ Dynamic Password แต่โดยหลักการแล้ว จะคล้าย ๆ กันหมด ก็คือรหัสผ่านที่มีไว้สำหรับ การเข้าใช้งานหรือยืนยันตัวตนเพียงครั้งเดียว บนระบบคอมพิวเตอร์, อุปกรณ์ดิจิทัลต่าง ๆ หรือบริการต่าง ๆ

ในปัจจุบันเราจะเห็นการใช้งาน OTP ส่วนใหญ่ที่เกี่ยวข้องกับข้อมูลทางธุรกรรม หรือข้อมูลส่วนตัวของเรา ไม่ว่าจะเป็นการ ทำรายการธนาคารออนไลน์ ใส่บัตรเครดิตในบริการต่าง ๆ ช้อปปิ้งออนไลน์ รวมทั้งการใช้ยืนยันตัวตน 2 ขั้นตอนในบริการต่าง ๆ ที่ใช้รหัสผ่านที่เราตั้งไว้ ควบคู่ไปกับรหัส OTP

วิวัฒนาการของ OTP

(Evolution of OTP)

OTP ตัวแรกนั้น ไม่ได้เป็นรหัสที่เราได้รับจาก SMS หรืออีเมลอย่างในปัจจุบัน แต่ OTP ตัวแรกที่ถูกใช้งานในตลาด เป็นอุปกรณ์ดองเกิล (Dongle) ที่มีลักษณะเหมือนกับแฟลชไดรฟ์ ทำงานโดยมี ระบบสุ่มตัวเลข (Random Number Generator - RNG) เพื่อใช้ในการปลดล็อกรหัสต่าง ๆ แน่นอนว่าในช่วงต้น ๆ อุปกรณ์เหล่านี้มักจะมีราคาแพง (คุ้น ๆ เหมือนเห็นในหนังสายลับบ่อย ๆ ที่เสียบกับ พอร์ต USB เอารหัสปลดล็อก)

อุปกรณ์ RNG dongle แบรนด์ OneRNG

ภาพจาก : https://onerng.info/

พอการลงทุนอุปกรณ์มีราคาแพง ต่อมาจึงมีตัวเลือกในการใช้ OTP ผ่านทางสมาร์ทโฟนที่ทุกคนมีไว้ใช้งานอยู่แล้ว โดย OTP ปรากฏขึ้นมาในรูปแบบที่หลากหลาย ที่พบเห็นโดยทั่วไปก็คือ รูปแบบข้อความสั้น (SMS), อีเมล (Email) และ การแจ้งรหัสผ่านด้วยการใช้ระบบอัตโนมัติโทรมาบอกเลข ซึ่งสามารถพบเห็นได้ง่ายในปัจจุบัน

ซึ่ง OTP ในรูปแบบ SMS นั้น ๆ ทำการส่งผ่านสัญญาณโปรโตคอล SMS ซึ่งมีช่องโหว่อยู่มาก (มีเล่าให้ฟังในหัวข้อด้านล่าง) จึงมีการพัฒนาให้รหัส OTP มีอายุการใช้งานที่สั้นลง เหลือ 3 นาทีบ้าง หรือนาน 3 วันบ้าง ขึ้นอยู่กับบริการ เพื่อลดโอกาสให้แฮกเกอร์นำรหัส OTP ของเราไปใช้งานได้

ในช่วงหลัง จะเห็นว่าหลาย ๆ แพลตฟอร์มเริ่มมีการยืนยันตัวตนของตัวเองแทนที่จะเป็น OTP อย่าง Facebook หรือ Google เมื่อเข้าสู่ระบบในอุปกรณ์อื่น ๆ ก็จะมีแจ้งเตือนมาให้ยืนยันบนอุปกรณ์หลัก หรือมีบริการยืนยันตัวตนแบบ บุคคลที่สาม (3rd Party) ออกมาให้ใช้บริการ เช่น Google Authenticator แต่อย่างไรก็ตาม ธุรกรรมทางการเงินต่าง ๆ ยังคงใช้ OTP กันอย่างกว้างขวาง

ข้อมูลเพิ่มเติม : สร้างรหัส 2FA Codes ของ Google Authenticator บน Windows โดยไม่ต้องใช้สมาร์ทโฟน

OTP ปลอดภัยหรือไม่ ?

(Is OTP secured ?)

การใช้งาน OTP ควบคู่ไปกับรหัสผ่านในการทำธุรกรรมต่าง ๆ เป็นการเพิ่มกำแพงความปลอดภัยระหว่างเรากับแฮกเกอร์ไปอีกหนึ่งชั้น ซึ่งดีกว่าการใช้รหัสผ่านเพียงอย่างเดียวอยู่แล้ว แต่ถ้าถามว่า OTP ถูกโจมตีได้ไหม ? คำตอบที่มีน้ำหนักจาก Merritt Maxim รองประธานและหัวหน้าฝ่ายวิจัยของศูนย์วิจัย Forrester Research นั้นก็คือ "ได้" ซึ่งเขาได้เสริมว่า การมี OTP ดีกว่าไม่มี ถ้าแฮกเกอร์มาเจอระบบทั้ง 2 แบบพร้อมกัน แบบแรกมีแค่รหัสผ่านอย่างเดียว แบบที่สองมีทั้งรหัสผ่านและ OTP แฮกเกอร์ก็จะเลือกโจมตีแบบแรกก่อน เพราะซับซ้อนน้อยกว่า

อย่างไรก็ตาม OTP ไม่ใช่สิ่งที่สามารถโจมตีได้ยากเลย เมื่อเทียบกับการรักษาความปลอดภัยแบบอื่น เช่น รหัสผ่านทางชีวภาพ (Biometrics) หรือ Hardware keys ลองมาดูกรณีศึกษาต่าง ๆ จากช่องโหว่และการโจมตี OTP กัน

การดักจับโค้ด OTP ผ่าน SMS

ในยุคสมัยที่คนเริ่มหันมาใช้โทรศัพท์มือถือมากกว่าโทรศัพท์บ้าน ระบบการส่งสัญญาณ SMS protocol ถูกพัฒนาแยกออกมาให้สามารถส่งสัญญาณแยกออกมาจากระบบโทรศัพท์สาธารณะอีกที โดยปัญหามันเกินขึ้นตรงโปรโตคอลที่ชื่อว่า Signaling Sysyem No.7 (SS7) ที่ถูกนำมาใช้งานในช่วงปี ค.ศ. 1970s (พ.ศ. 2513 - 2522) ที่สามารถส่งสัญญาณทั้งการโทรและ SMS ระหว่างเครือข่ายโทรศัพท์ได้ ซึ่งโปรโตคอลนี้มีช่องโหว่ให้แฮกเกอร์สามารถเข้าถึงข้อมูลเดียวกับที่ผู้ให้บริการโทรศัพท์สามารถเข้าถึงได้ นั่นก็คือการอ่านข้อความ (SMS) นั่นเอง แน่นอนว่าสามารถเข้าถึง OTP ที่ส่งผ่าน SMS ได้นั่นเอง

เรื่องน่ารู้คือ ตลอดหลายปีที่ผ่านมา Signaling Sysyem No.7 ถูกพบช่องโหว่ต่าง ๆ มาตลอด ดังนี้

- ปี ค.ศ. 2008 (พ.ศ. 2551) - SS7 ถูกเผยว่ามีการอนุญาตให้ติดตามผู้ใช้งานมือถือได้

- ปี ค.ศ. 2014 (พ.ศ. 2557) - สื่อออกมาเผยว่า SS7 สามารถติดตามความเคลื่อนไหวทางกายภาพของผู้ใช้ได้ไม่ว่าจะอยู่ที่ไหนก็ตามบนโลก โดยมีอัตราความแม่นยำ 70%

- ปี ค.ศ. 2016 (พ.ศ. 2559) - 30% บนเครือข่ายของ Telenor ประเทศนอร์เวย์ พบความผิดปกติของสัญญาณเมื่อได้รับสัญญาณจากผู้ให้บริการโทรศัพท์อื่น ๆ ในยุโรป

- ปี ค.ศ. 2017 (พ.ศ. 2560) - O2 Telefónica ผู้ให้บริการเครือข่ายมือถือในประเทศเยอรมนี ยืนยันว่าพบช่องโหว่บน SS7 ที่สามารถฝังมัลแวร์ (Malware) ข้ามการยืนยันตัวตน 2 ขั้นตอน เข้าไปถอนเงินในบัญชีธนาคารออนไลน์โดยไม่ได้รับการอนุญาตได้

- ปี ค.ศ. 2018 (พ.ศ. 2561) - มีการตรวจพบช่องโหว่ของ SS7 ผ่านโปรแกรม Open-source อย่าง Wireshark และ Snort ว่าแฮกเกอร์สามารถเข้าถึงข้อมูลและแหล่งที่มาต่าง ๆ ได้

ไม่ใช่แค่ช่องโหว่บน SS7 เท่านั้นที่แฮกเกอร์จะใช้ล้วง OTP จาก SMS ของเรา แต่ด้วยวิธีการฟิชชิ่ง (Phishing) ก็สามารถทำได้เช่นกัน

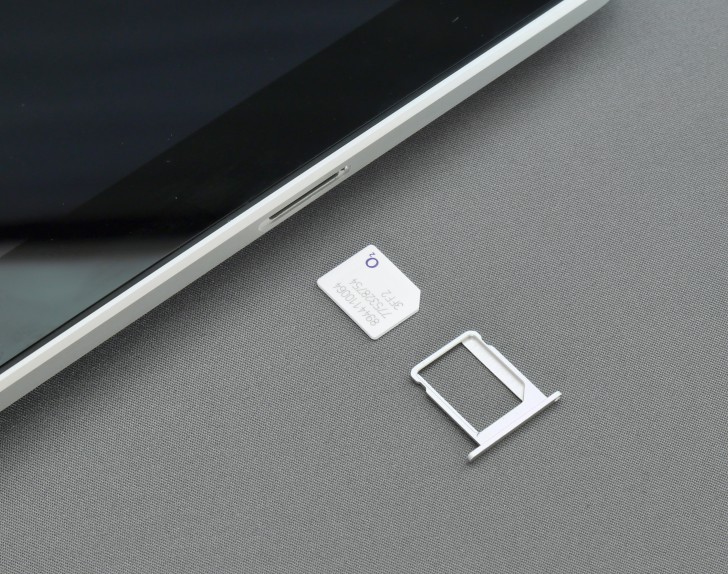

การโอนข้อมูล SIM

กรณีศึกษานี้ไม่ได้ขึ้นอยู่กับตัวผู้ใช้งานแล้ว แต่เป็นทางฝั่งโอเปอเรเตอร์ผู้ให้บริการเครือข่ายมือถือที่มีบริการโอนย้ายข้อมูลซิมการ์ด (SIM Card) ได้ รวมไปถึง eSIM ซึ่งพนักงานของทางผู้ให้บริการอาจจะถูกมิจฉาชีพในรูปแบบ วิศวกรรมสังคม (Social Engineering) ถูกหว่านล้อมด้วยข้อมูลลวงให้พนักงานย้ายข้อมูล SIM จากเหยื่อมาให้มิจฉาชีพแทน โดยผลการวิจัยจากมหาวิทยาลัย Princeton ในสหรัฐอเมริกา พบว่าวิธีการนี้มีโอกาสสำเร็จถึง 80% ด้วยกัน

ก็ต้องดูกันว่าผู้ให้บริการแต่ละเจ้า มีมาตรการในบริการเหล่านี้ปลอดภัยแค่ไหน มีการยืนยันตัวตนหลักฐานต่าง ๆ ในการให้บริการเหล่านี้เข้มงวดเพียงใด

การแฮก Email

อีกหนึ่งการส่ง OTP ที่เป็นที่นิยมก็คือผ่านทางอีเมล (Email) ที่มักจะถูกโจมตีด้วยการฟิชชิ่ง หลอกให้เรากรอกข้อมูลบนหน้าเว็บหรือแบบฟอร์มปลอมๆ นั่นเอง โดยในปี ค.ศ. 2021 (พ.ศ. 2564) รายงานจากทาง IBM บอกว่า ธุรกิจต่าง ๆ ถูกโจมตีโดยตรงผ่านทางอีเมลถึงกว่า 17% เลยทีเดียว

ถึงแม้ว่าการเพิ่มความปลอดภัยด้วย OTP หรือมีวิธีอื่น ๆ เพิ่มซักกี่ขั้นตอนก็ตาม แต่ถ้ารหัสผ่านที่ใช้เข้าอีเมลเป็นรหัสที่คาดเดาได้ง่าย หรือไม่ซับซ้อนเพียงพอ OTP ก็เป็นเพียงประตูเหล็กที่แข็งแกร่ง แต่มีกุญแจให้มิจฉาชีพไขได้โดยง่ายอยู่ดี

ทำอย่างไรให้ OTP ปลอดภัยขึ้น ?

(How to make OTP more secure ?)

จะเห็นได้ว่าช่องโหว่และการโจมตี OTP ไม่ใช่เรื่องใหม่และมีอยู่เรื่อย ๆ แต่ก็ไม่ใช่ว่าองค์กรธุรกิจต่าง ๆ จะเลิกใช้ความปลอดภัยด้วย OTP ในเร็ว ๆ นี้

สถาบันการเงินในสหราชอาณาจักรต้องการจะเลิกใช้ SMS แต่ก็ยังไม่มีทางเลือกอื่น ๆ ที่เหมาะสม ส่วนฝั่งสหรัฐอเมริกา ทางสถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST) แนะนำให้เลิกใช้ OTP ผ่าน SMS มากว่า 5 ปีแล้ว แต่ก็ยังมีการใช้อยู่มาจนถึงทุกวันนี้

จนกว่าจะมีตัวเลือกที่ดีกว่า OTP ในปัจจุบันยังสามารถทำให้ปลอดภัยมากขึ้นได้

OTP แบบจำกัดเวลา

อันนี้น่าจะเห็นกันบ่อย พวก "กรุณาทำรายการภายใน 15 นาที" อะไรแบบนั้น การจำกัดเวลาของ OTP หรือ TOTP ซึ่งทำให้ผู้ใช้มีเวลาจำกัดในการใส่รหัสผ่านก่อนที่รหัสผ่านนั้น ๆ จะหมดอายุ ช่วยให้สามารถหลบเลี่ยงแฮกเกอร์ไปได้จำนวนหนึ่ง

แจ้งเตือนบนสมาร์ทโฟน

อีกทางเลือกหนึ่งก็คือการใช้แจ้งเตือนบนสมาร์ทโฟนเพื่อส่งรหัสผ่านหรือยืนยันการเข้าใช้งานแทนที่จะเป็น SMS ซึ่งปลอดภัยกว่า SMS ที่ใช้โปรโตคอล SS7 (ตามที่กล่าวในหัวข้อด้านบน) อย่างบัญชี Google หรือ Facebook ถ้าเราเข้าสู่ระบบหลาย ๆ บัญชี ก็จะมีแจ้งเตือนให้เรายืนยันบนมือถืออีกที

ข้อเสียเพียงอย่างเดียวก็คือ ตัวเราเนี่ยแหละ หากแจ้งเตือนเข้ามาเยอะ ๆ แล้วเราไม่ได้ดูให้ดี กดเคลียร์ ๆ ไปก็อาจจะพลาดสิ่งเหล่านี้ได้ เพราะบางแอปฯ ไม่ได้ให้กดยืนยัน เพียงแต่แจ้งเฉย ๆ ว่า มีคนใช้บัญชีคุณล็อกอินอยู่ในเครื่องนี้นะ

กลับไปใช้อุปกรณ์ ดองเกิล RNG

อีกรูปแบบการเพิ่มความปลอดภัย ย้อนกลับไปทางเลือกแรก อุปกรณ์ดองเกิล RNG ที่สามารถจำกัดวงการใช้งานได้ ถ้านึกไม่ออก รูปแบบการใช้งานก็จะคล้าย ๆ กับ Hardware Wallet องค์กรสามารถมอบหมายอุปกรณ์ให้เจ้าหน้าที่ที่เกี่ยวข้องเท่านั้น แต่ปัญหาก็จะอยู่ที่จำนวนพนักงานที่ต้องใช้ ค่าใช้จ่ายก็สูงตามจำนวนพนักงานที่ต้องใช้

ใช้การยืนยันตัวตนทางชีวภาพแทน

ลักษณะทางชีวภาพ (Biometric) เป็นสิ่งที่เลียนแบบกันไม่ได้ (หรือทำได้ยาก) บางแอปพลิเคชันใช้การเปิดกล้องให้เราถ่ายเซลฟี่เพื่อยืนยันตัวตน บางกรณีมีให้สุ่มหันหน้าหรือกระพริบตาด้วย ซึ่งทำให้ผู้อื่นสวมรอยเราได้ยาก หรือการใช้แจ้งเตือนบนสมาร์ทโฟน ถ้าเจ้าของเครื่องมีการตั้งสแกนหน้า หรือสแกนนิ้วเอาไว้ ก็เป็นการเสริมความปลอดภัยอีกทางหนึ่งได้เป็นอย่างดี

บทสรุปของ OTP

(OTP Conclusion)

จะเห็นได้ว่า OTP ยังมีช่องโหว่อยู่มากจากหลาย ๆ กรณีศึกษาที่ยกตัวอย่างมา ไม่ว่าจะเป็นด้านระบบสัญญาณเอง ปัจจัยด้านบริการต่าง ๆ หรือช่องโหว่ให้แฮกเกอร์เข้ามาโจมตี แต่ก็ยังไม่มีวิธีอื่น ๆ ที่สะดวกกว่าเข้ามาแทนที่และใช้งานกันอย่างแพร่หลายอยู่ดี อย่างการอนุมัติผ่านแจ้งเตือนมือถือก็ใช้ได้เฉพาะบางแอปฯ เท่านั้น

สิ่งที่เราทำได้ก็คือป้องกันตัวเองให้ดี เลือกใช้รหัสผ่านที่คาดเดาได้ยาก ล็อกอุปกรณ์ด้วยการสแกนหน้าหรือลายนิ้วมือ ดูแลรักษาบัญชีการใช้งานของเราให้เป็นความลับที่สุด การทำธุรกรรมต่าง ๆ ต้องหมั่นสังเกตพวกฟิชชิ่งให้ดี ๆ นั่นแหละ

อ่านเพิ่มเติม : 5 วิธีตรวจเว็บปลอม เช็คเว็บอันตราย เว็บขายของปลอม ที่รู้ไว้ไม่เสียหาย

ที่มา : en.wikipedia.org , www.techtarget.com , en.wikipedia.org

คำสำคัญ »

คำสำคัญ »

|

|

... |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์