Rootkit คืออะไร ? ใครไม่คิด แฮกเกอร์คิด

moonlightkz

moonlightkzRootkit (รูตคิต) คืออะไร ? ใครไม่คิด แฮกเกอร์คิด

คำว่า "รูตคิต (Rootkit)" ที่ชื่อของมันมันอาจจะดูเหมือน รูปแบบสมการทางคณิตศาสตร์ หรือเครื่องมือทางการเกษตร อะไรประมาณนี้ แต่ขอบอกว่ามันไม่ใช่สองสิ่งที่ว่าหรอกนะ มันเป็นศัพท์ทางคอมพิวเตอร์คำหนึ่ง ซึ่งตัว Rootkit นั้นเป็นมัลแวร์ค่อนข้างมีความอันตรายต่อข้อมูลส่วนตัวของผู้ใช้งานเป็นอย่างมาก

- Windows Security กับ Microsoft Defender คืออะไร ? และ แตกต่างกันอย่างไร ?

- การโจมตีแบบ Clickjacking คืออะไร ?

- Quishing คืออะไร ? เทคนิค Phishing ที่แฮกเกอร์ล่อเหยื่อด้วย QR Code

- 6 เทคนิค Phishing ที่นักเล่นเกมควรระวัง มีอะไรบ้าง มาดูกัน

- Logic Bomb คืออะไร ? มัลแวร์แบบมีเงื่อนไขการโจมตี ที่ยากแก่การตรวจพบ

ในบทความนี้เราก็เลยจะมาแนะนำคุณผู้อ่านให้ได้ทำความรู้จัก และเข้าใจเกี่ยวกับตัว Rootkit กันให้มากขึ้น

รูตคิต คืออะไร ? (What is Rootkit ?)

รูตคิต (Rootkit) เป็นการรวมตัวของซอฟต์แวร์หลายตัวเข้าไว้ด้วยกัน และแน่นอนว่าซอฟต์แวร์ที่ว่ามานี้คือ มัลแวร์ (Malware) ที่แฮกเกอร์สร้างขึ้นมา โดย Rootkit ได้ถูกออกแบบมาให้มันเข้าถึงพื้นที่ในระบบคอมพิวเตอร์ หรือซอฟต์แวร์ที่ตามปกติแล้ว ระบบจะไม่อนุญาตให้เข้าถึงพื้นที่ดังกล่าวได้ หรือเข้าถึงได้เฉพาะผู้ใช้ที่กำหนดไว้แล้วเท่านั้น ซึ่งเมื่อ Rootkit สามารถเข้าถึงได้แล้ว มันก็จะพยายามปกปิดตัวตนเพื่อซ่อนการมีตัวตนอยู่ของมัน

คำว่า Rootkit นั้น เกิดจากคำว่า "Root" อันเป็นชื่อดั้งเดิมของบัญชีพิเศษที่ใช้บนระบบปฏิบัติการ Unix มาอย่างยาวนาน ส่วนคำว่า "Kit" นั้นหมายถึงส่วนประกอบของซอฟต์แวร์ที่ประกอบขึ้นจากเครื่องมือต่าง ๆ แต่เมื่อนำสองคำนี้มารวมกันเป็น Rootkit จะกลายเป็นความหมายเชิงลบเนื่องจากการที่มันเกี่ยวข้องกับมัลแวร์

การฝังตัวของ Rootkit สามารถทำงานอัตโนมัติ หรือแฮกเกอร์อาจจะติดตั้งด้วยตนเอง หลังจากที่สามารถเจาะเข้าถึงระดับรูต (Root) หรือระดับที่ผู้ดูแลระบบ (Administrator) สามารถเข้าถึงได้แล้ว ซึ่งการที่ แฮกเกอร์ (Hacker) สามารถเข้าถึงคอมพิวเตอร์ของเหยื่อในระดับนั้นแล้ว เขาก็แทบจะทำอะไรก็ได้ตามใจชอบแล้ว ไม่ว่าจะเป็นการเปิดช่องโหว่, สร้างประตูหลัง (Backdoor) ที่บายพาสระบบความปลอดภัย, ขโมยรหัสผ่าน ฯลฯ ซึ่ง Rootkit ก็รวบรวมเครื่องมือโจรกรรมข้อมูลเอาไว้ให้

หาก Rootkit สามารถติดตั้งตัวเองลงในระบบสำเร็จแล้ว มันสามารถซ่อนตัวมันเอง และร่องรอยการทำงานของมันจากระบบได้อย่างแนบเนียน ทำให้แม้แต่การใช้ซอฟต์แวร์สแกนไวรัส ก็ยังยากที่จะสแกนหามันเจอ เพราะมันสามารถควบคุมระบบได้ถึงระดับ Administrator ยิ่ง Rootkit บางตัวสามารถฝังตัวเองอยู่ในระดับ Kernel มันทำงานก่อนที่ ระบบปฏิบัติการ Windows จะเริ่มต้นเสียอีก ทำให้การแก้ไขปัญหา Rootkit นั้นยุ่งยากมาก อาจต้องใช้วิธีฟอร์แมทฮาร์ดไดร์ฟ แล้วติดตั้งระบบปฏิบัติการใหม่ทั้งหมดเท่านั้น หรือไม่ก็เลือกบูตจากไดร์ฟอื่นก่อน เพื่อมาฟอร์แมทไดร์ฟที่มี Rootkit ก่อนที่มันจะเริ่มทำงาน

จุดเริ่มต้นของ รูตคิต (The History of Rootkit)

มัลแวร์แบบ Rootkit ตัวแรกของโลกกำเนิดขึ้นในช่วงยุค ค.ศ. 1990 (พ.ศ. 2533) โดยมันโจมตีไปที่ระบบปฏิบัติการ Linux ตอนแรกมันก็ไม่มีชื่อหรอก แต่เนื่องจากมันเป็นชุด Kit ที่เข้ายึดไปที่ Root ของระบบ อย่างที่เราได้อธิบายไปในหัวข้อที่แล้ว มันก็เลยได้รับชื่อว่า "Rootkit" นั่นเอง

Rootkit อาละวาดอยู่บน Linux ได้อยู่สักพัก ในช่วงปลายปี ค.ศ. 1999 (พ.ศ. 2542) ก็ได้มี Rootkit บนระบบปฏิบัติการ Windows ตัวแรกถือกำเนิดขึ้น มันมีชื่อว่า "NTRootkit"

NTRootkit ถูกพัฒนาขึ้นมาโดย Greg Hoglund ผู้เชี่ยวชาญด้านความปลอดภัยที่มีชื่อเสียงพอตัว เพราะเขาเป็นทั้งนักเขียน, นักวิจัย และนักลงทุน เขาได้สร้าง NTRookit ขึ้นมาเพื่อพิสูจน์แนวคิดว่า Rootkit สามารถทำอะไรได้บ้างหากมันมาอยู่บนระบบปฏิบัติการ Windows

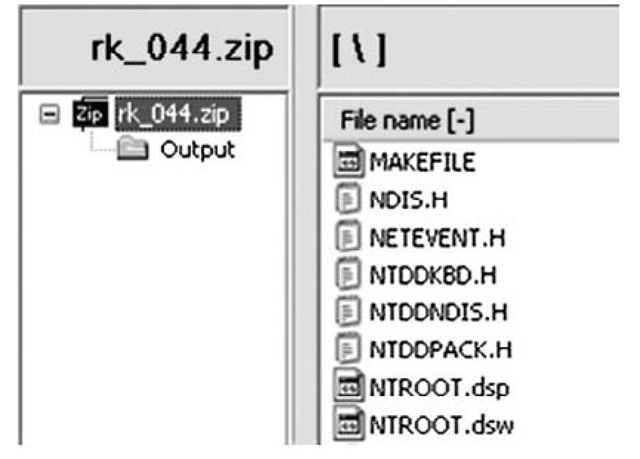

NTRootkit 0.44

ภาพจาก : http://what-when-how.com/windows-forensic-analysis/Rootkits-and-Rootkit-detection-windows-forensic-analysis-part-1/

หลังจากนั้นในปี ค.ศ. 2000 (พ.ศ.2543) ได้มีโปรแกรมเมอร์ชาวรัสเซีย สร้าง he4hook ขึ้น มันทำงานในโหมด Kernel มีคุณสมบัติในการซ่อนไฟล์ได้ เรื่องน่าตลกคือผู้สร้างยืนยันว่ามันไม่ใช่ซอฟต์แวร์อันตราย ไม่ใช่ Rootkit แต่อย่างใด เป็นเพียงเครื่องมือ Utilities เท่านั้น

ประเภทของ รูตคิต (Types of Rootkit)

Rootkit นั้นมีหลายประเภท โดยจะถูกแบ่งตามขั้นตอนการโจมตี, การทำงาน หรือการซ่อนตัวในระบบ

Kernel Mode Rootkit

Rootkit ชนิดนี้ออกแบบมาเพื่อเปลี่ยนแปลงคุณสมบัติของระบบปฏิบัติการ ด้วยการแทรกโค้ดของตัวมันเองเข้าไป บางตัวอาจจะมีโครงสร้างข้อมูลของตัวมันเอง หรือที่เราเรียกกันว่า เคอร์เนล (Kernel) มี Kernel Mode Rootkit ที่อาศัยช่องโหว่ที่ตัวระบบปฏิบัติการอนุญาตให้ไดร์เวอร์ หรือ Modules บางชนิด สามารถได้รับสิทธิ์สูงสุดเหมือนกับ OS Kernel ทำให้ Rootkit สามารถหลบหลักการตรวจจับจากซอฟต์แวร์แอนตี้ไวรัสได้ด้วยการเนียนเป็นไดรเวอร์

User mode Rootkit

User Mode Rootkit หรือบางทีก็เรียกกันว่า Application Rootkit โดย Rootkit ชนิดนี้จะทำงานเหมือนกับซอฟต์แวร์ทั่วไป อย่างซอฟต์แวร์จะเริ่มต้นทำงานอัตโนมัติเมื่อเริ่มระบบ ซึ่ง User Mode Rootkit ก็จะเริ่มต้นเนียนไปด้วยเลยในจังหวะเดียวกัน สำหรับรูปแบบการโจมตีก็จะแตกต่างกันไปแล้วแต่ระบบปฏิบัติการ เช่น ถ้าเป็น Windows Rootkit ก็จะใช้วิธีเปลี่ยนแปลงคุณสมบัติการทำงานของระบบปฏิบัติการ Windows แต่ถ้าเป็น Unix ก็จะแทนที่ทั้งซอฟต์แวร์ไปเลยทั้งตัว

Bootkit หรือ Bootloader Rootkit

Rootkit ตัวนี้จะฝังตัวอยู่ใน Master Boot Record ของฮาร์ดไดร์ฟ หรือไดร์ฟความจำอื่น ๆ ทันทีที่มันเชื่อมต่อเข้ากับระบบคอมพิวเตอร์ Bootkits จะเข้าไปยุ่งกับขั้นตอนการบูตไดร์ฟ เพื่อเข้าควบคุมระบบของเป้าหมาย และเมื่อมันบูตเสร็จสิ้น Rootkit ก็เข้าไปอยู่ภายในระบบเป็นที่เรียบร้อยแล้ว

Firmware Rootkit

สำหรับ Rootkit ชนิดนี้ มันจะโจมตีไปยังซอฟต์แวร์ที่ทำงานกับฮาร์ดแวร์โดยตรง โดยมันจะเข้าไปฝังตัวอยู่ในซอฟต์แวร์ที่ทำงานในขั้นตอนการบูตระบบ ก่อนที่ตัวระบบปฏิบัติการจะทำงาน

Firmware Rootkit จัดการได้ค่อนข้างยาก แม้จะลบระบบปฏิบัติการ Windows ทิ้ง แล้วลงใหม่ก็ไม่หาย ปัญหาก็มาจากระบบ BIOS ในปัจจุบันที่ไม่ใช่แบบ Hard-Coded เหมือนสมัยก่อน แต่เปลี่ยนมาใช้แบบซอฟต์แวร์ที่มีลูกเล่นเยอะกว่า เช่น ทำรีโมตอัปเดต หรือกู้ข้อมูลผ่านคลาวด์ได้ อย่างไรก็ตาม ข้อเสียของมันคือทำให้มีช่องโหว่ตามมาด้วย

Memory Rootkit

การที่ Rootkit ส่วนใหญ่สามารถฝังรากลึกอยู่ในระบบได้อย่างยาวนาน เพราะว่ามันติดตั้งตัวเองแบบถาวรลงไปในไดร์ฟเก็บข้อมูล แต่ Memory Rootkit เลือกที่จะติดตั้งเองลงบน หน่วยความจำหลัก อย่าง แรม (RAM) ซึ่งทำให้มันมีอายุการทำงานสั้นมาก เพราะแค่รีสตาร์ตคอมพิวเตอร์ มันก็ถูกลบแล้ว แต่การโจมตีของมันก็มักจะอันตรายกว่ามากเช่นกัน

Virtualized Rootkit

Virtualized Rootkit เป็นมัลแวร์ที่โจมตีด้วยการทำตัวเป็น Hypervisor Controlling (เทคนิคที่ใช้การจำลองระบบปฏิบัติการอื่น ๆ บนเครื่องโฮสต์) ที่ทำหน้าที่เกี่ยวกับการรัน Virtual Machine (VM) โดยเจ้า Virtualized Rootkit จะทำงานอยู่บน VM ด้วยการเข้าไปแทรกแซงการทำงานของ Hypervisor Controlling ซึ่งทำให้มันทำงานได้เนียนไปกับระบบ แทบไม่มีอะไรผิดสังเกตเลย ยากแก่การตรวจสอบ

ตัวอย่างของ รูตคิต ที่น่าจดจำในประวัติศาสตร์ (Examples of Memorable Rootkit)

NTRootKit

ปรากฏตัวในปี ค.ศ. 1999 (พ.ศ. 2542) มันเป็น Rootkit ตัวแรก ๆ บนระบบปฏิบัติการ Windows และสร้างกระแสความตื่นตัวด้านความปลอดภัยให้กับโลกดิจิทัล

Sony BMG Copy Protection Rootkit

ด้วยความที่ค่ายเพลง Sony ต้องการปกป้องลิขสิทธิ์เพลงของตนเอง จนนำไปสู่การ "ล้ำเส้น" ในปี ค.ศ. 2005 (พ.ศ. 2548) มีการค้นพบว่าทาง Sony BMG ได้แอบใส่ Rootkit เอาไว้ใน CD เพลงของตนเอง โดยมันจะทำให้ไม่สามารถคัดลอกเพลง หรือทำซ้ำแผ่น CD ได้ ซึ่งระบบนี้แอบฝังตัวเองอยู่ในคอมพิวเตอร์ของผู้ใช้แบบเงียบ ๆ แต่ปัญหาคือซอฟต์แวร์ดังกล่าวมีช่องโหว่ให้แฮกเกอร์ใช้โจมตีเข้ามายังเครื่องคอมพิวเตอร์ของผู้ใช้ได้ด้วย

Futo Rootkit

Rootkit ตัวนี้ ถูกค้นพบในปี ค.ศ. 2006 (พ.ศ. 2549) มันพรางตัวอยู่ในไดร์เวอร์ของระบบปฏิบัติการ Windows โดยอาศัยช่องโหว่ของระบบลงนามของ Microsoft ในการโจมตี Futo Rootkit พุ่งเป้าโจมตีไปทั้งเหยื่อรายบุคคล และระดับองค์กร

Rustock Rootkit

เป็น Rootkit ที่ปรากฏตัวในปีเดียวกันกับ Futo Rootkit เลย การโจมตีของมันจะเปลี่ยนคอมพิวเตอร์ส่วนบุคคล ให้กลายเป็นเครื่องจักรในการส่ง สแปม (Spam) ผ่านอีเมล มีคอมพิวเตอร์ทั่วโลกที่ติด Rootkit ตัวนี้หลายล้านเครื่องเลยทีเดียว

Mebroot Rootkit

Mebroot Rootkit ถูกค้นพบในปี ค.ศ. 2007 (พ.ศ. 2550) มันโจมตีไปที่ระบบบูตของคอมพิวเตอร์ โดยโจมตีทั้งเหยื่อระดับบุคคล และระดับองค์กร การค้นพบมันทำให้เกิดการตระหนักรู้ว่าเราต้องให้ความสำคัญกับขั้นตอนการบูตด้วยเช่นกัน

Alureon/TDL-4 Rootkit

มันได้รับการนิยามเอาไว้ว่าเป็น Rootkit ระดับสูงที่มีการทำงานซับซ้อน สามารถก่อกวนระบบคอมพิวเตอร์ในระดับสากล ทำให้ข้อมูลบนโลกออนไลน์ตกอยู่ในอันตราย ด้วยความสามารถรอบด้านอันร้ายกาจ ไม่ว่าจะเป็นการค้นหาชื่อผู้ใช้และรหัสผ่านของธนาคาร, ข้อมูลบัตรเครดิต, ข้อมูล PayPal หมายเลขประกันสังคม และข้อมูลผู้ใช้ที่ละเอียดอ่อนอื่น ๆ ได้

Flame Rootkit

นี่เป็น Rootkit ที่สร้างมาเพื่องานจารกรรมโดยเฉพาะ ถูกค้นพบในปี ค.ศ. 2012 (พ.ศ. 2555) โดยพุ่งเป้าการโจมตีไปยังประเทศในตะวันออกกลาง เป้าหมายในการทำงานของมันก็เหมือนกับ Stuxnet ที่เราเคยพูดถึงไปแล้ว แตกต่างกันที่ไม่ได้เพื่อทำลายเครื่องจักร แต่เป็นการขโมยข่าวกรองแทน

Uroburos Rootkit

ถูกค้นพบในปี ค.ศ. 2014 (พ.ศ. 2557) มันได้รับการยอมรับว่าเป็น Rootkit ที่ถูกพัฒนามาอย่างดี และมีพลังอำนาจที่สูงมาก จากการทำงานของมันแสดงให้เห็นว่าแฮกเกอร์ที่สร้างมันขึ้นมา มีความเข้าใจในการทำงานของระบบ Kernel ใน Windows เป็นอย่างดี มันทำได้ทั้งการจารกรรมข้อมูลในเครื่อง, ดักจับข้อมูลบนเครือข่าย หรือแยกส่วน และไปรวมร่างบนอุปกรณ์เครื่องใหม่ได้

ที่มา : www.malwarebytes.com , www.crowdstrike.com , en.wikipedia.org , www.techtarget.com , www.imperva.com , www.avast.com , us.norton.com , www.ptsecurity.com , securelist.com , softwarelab.org

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์