มัลแวร์หลอกขโมยเงิน (Money-Stealing Malware) คืออะไร ? หลอกเอาเงินเราไปได้อย่างไร ?

Talil

Talilมัลแวร์หลอกขโมยเงิน (Money-Stealing Malware) คืออะไร ?

หลอกเอาเงินเราไปได้อย่างไร ?

การเก็บเงินในธนาคาร ก็ใช่ว่าจะปลอดภัยแน่นอนสำหรับยุคนี้ เพราะอาชญากรรมทางไซเบอร์ได้กลายเป็นภัยคุกคามที่พร้อมจะพัฒนาและโจมตีเราด้วยวิธีใหม่ ๆ ได้เสมอ ยิ่งได้เห็นข่าวการขโมยข้อมูลบัตรเครดิต และ บัตรเดบิต ที่เกิดขึ้นในประเทศไทย ก็คงทำให้หลายคนรู้สึกร้อน ๆ หนาว ๆ กันบ้าง ซึ่งเรื่องคลี่คลายไปแล้ว มีการเฉลยว่าแฮกเกอร์ใช้บอทในการยิงสุ่มเลขบัตรจากชุดข้อมูลที่มีการผูกบัตรเครดิตไว้กับร้านค้าออนไลน์ต่าง ๆ และพอเจอเลขที่ตรงกันก็เลยนำมาใช้รูดบัตร

- Windows Security กับ Microsoft Defender คืออะไร ? และ แตกต่างกันอย่างไร ?

- การโจมตีแบบ Clickjacking คืออะไร ?

- Quishing คืออะไร ? เทคนิค Phishing ที่แฮกเกอร์ล่อเหยื่อด้วย QR Code

- 6 เทคนิค Phishing ที่นักเล่นเกมควรระวัง มีอะไรบ้าง มาดูกัน

- Logic Bomb คืออะไร ? มัลแวร์แบบมีเงื่อนไขการโจมตี ที่ยากแก่การตรวจพบ

อย่างไรก็ตาม แม้บทความนี้จะไม่ได้เกี่ยวอะไรกับเหตุการณ์ดังกล่าว แต่ Thaiware เองก็อยากให้ทุกคนรู้จักกับอาชญากรรมทางไซเบอร์ในรูปแบบหนึ่ง ที่พัฒนาการใช้ มัลแวร์มาหลอกขโมยเงิน (Money-Stealing Malware) ของพวกเรา มัลแวร์ประเภทนี้คืออะไร และมีวิธีการโจมตีเป็นอย่างไรมาลองอ่านกัน

มัลแวร์หลอกขโมยเงิน (Money-Stealing Malware) คืออะไร ?

มัลแวร์หลอกขโมยเงิน (Money-Stealing Malware) หรือแล้วแต่ใครจะเรียกว่า "Banking Trojans", "Banking Malware", "Money-Stealing Trojans" ก็สุดแท้แต่ เพราะผู้เขียนเจอมาหลายชื่อ แต่หากว่ากันตามความเป็นจริง มันก็คือมัลแวร์ประเภทหนึ่งที่พัฒนาขึ้นมาเพื่อวัตถุประสงค์ในการขโมยข้อมูลทางการเงิน หรือขโมยเงินจากผู้ใช้ โดยส่วนมากนับเป็นประเภทเดียวกับ โทรจัน (Trojan)

ข้อมูลเพิ่มเติม : Malware คืออะไร ? Malware มีกี่ประเภท ? และรูปแบบของมัลแวร์ชนิดต่างๆ ที่น่าจดจำ

ซึ่งพอบริการทำธุรกรรมออนไลน์กลายสิ่งที่แพร่หลายมากขึ้น แฮกเกอร์ก็พยายามใช้ช่องโหว่ในการโจมตีทุกรูปแบบใส่ธนาคาร แต่ขณะเดียวกันการโจมตีธนาคารก็ไม่ใช่เรื่องง่ายเท่าไหร่เพราะธนาคารเองก็มีการป้องกันระดับสูง แฮกเกอร์ก็เลยเปลี่ยนมาจ้องเงินในกระเป๋าของคนใช้บริการธนาคารแทน และพัฒนารูปแบบของมัลแวร์ Trojans ที่ตรวจสอบได้ยาก ให้กลายเป็นการขโมยข้อมูลทางการเงิน หรือ ขโมยเงินจากผู้ใช้แทน

ถ้าถามว่าเราติดมัลแวร์ชนิดนี้ได้อย่างไร คำตอบก็แทบไม่ต่างจากชนิดอื่น ๆ คือ

- Spam or Phishing (ถูกสแปม หรือ ฟิชชิ่ง) : ไม่ว่าจะเป็นทางอีเมล, SMS พร้อมแนบลิงก์ไฟล์ที่ดูธรรมดาทั่วไปเช่น Excel, PDF หรือลิงก์ดาวน์โหลดโปรแกรม ซึ่งถ้าเราเปิดหรือดาวน์โหลดก็จะติดมัลแวร์ทันที

- Download Illigal Software (ดาวน์โหลดซอฟต์แวร์เถื่อน) : เป็นวิธีที่แฮกเกอร์กระจายมัลแวร์ได้ง่ายมาก ๆ คือการแอบใส่มาในซอฟต์แวร์เถื่อน แจกฟรี

ซึ่งพอคุณตกเป็นเหยื่อเผลอใจง่าย ก็เท่ากับเป็นการเปิดสวิตช์ให้มันเริ่มทำงานอย่างลับ ๆ บนอุปกรณ์ และเริ่มเข้าแทรกแซงบริการทำธุรกรรมออนไลน์บน Internet Banking (เข้าเว็บไซต์ของธนาคารเพื่อทำธุรกรรม) หรือ Mobile Banking (เข้าแอปพลิเคชันของธนาคารเพื่อทำธุรกรรม) ด้วยวิธีการต่าง ๆ เช่นใช้ มัลแวร์ชนิด Keylogger เพื่อดักจับการกดรหัสผู้ใช้ ล้วงข้อมูลบัญชี แอบสมัครบริการที่ไม่ต้องการ หรือแม้กระทั่งควบคุมการโอนเงิน เพื่อเปลี่ยนเส้นทางโอนเงินก็มี

ตัวอย่าง และวิธีการของ มัลแวร์หลอกขโมยเงิน

(Money-Stealing Malware Examples)

1. มัลแวร์ Drinik

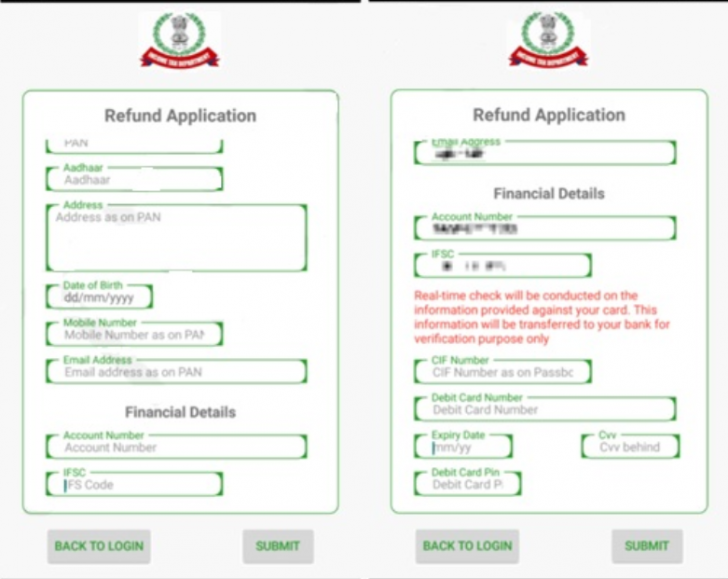

Drinik เป็นมัลแวร์รูปแบบ โทรจัน (Trojan) ที่ถูกใช้โจมตีลูกค้าธนาคาร 27 แห่งในอินเดีย โดยการปลอมเป็นแอปพลิเคชันกรมสรรพากร และ ใช้ช่องโหว่จากทำธุรกรรมออนไลน์ (การยื่นภาษี) เพื่อแสร้งหลอกเอาข้อมูล Mobile banking ของเหยื่อ

วิธีการเริ่มต้นของ Drinik ก็เหมือนวิธีทั่วไป เหยื่อจะได้รับ SMS จากมือถือที่แนบลิงก์เว็บไซต์ปลอมเป็นหน้าเว็บกรมสรรพากรของอินเดีย โดยหน้าเว็บดังกล่าวผู้ใช้จะถูกขอให้ป้อนข้อมูลส่วนตัว พร้อมกับดาวน์โหลดแอปพลิเคชันกรมสรรพากร (แบบ APK) ซึ่งเป็นแอปปลอมเช่นกัน หากเหยื่อไม่ป้อนข้อมูลใด ๆ ลงในเว็บไซต์ แต่ดาวน์โหลดแอปพลิเคชัน บนหน้าแอปก็จะมีแบบฟอร์มให้กรอกข้อมูลยื่นภาษีอยู่ดี

ขอบคุณภาพจาก https://newsento.com/viewArticle/what-is-the-new-drinik-android-malware-targeting-online-banking-users

หลังจากป้อนข้อมูลเรียบร้อย แอปดังกล่าวก็จะแสร้งทำตามขั้นตอนยื่นภาษี และอนุมัติคืนภาษีเงินได้ (Incometax Refund) พร้อมกับให้เหยื่อใส่เลขบัญชีธนาคารที่ต้องการใช้รับเงิน ต่อไปหลังจากกรอกข้อมูลเสร็จและกดปุ่ม Transfer แอปพลิเคชันดังกล่าวก็จะแจ้งข้อผิดพลาด และ ขออัปเดตแอปพลิเคชัน (แบบปลอม ๆ)

แท้จริงแล้วระหว่างที่เหยื่อไม่รู้ตัวและเฝ้ารอการอัปเดต มัลแวร์โทรจัน ก็จะทำการส่งข้อมูลรายละเอียดทั้งหมดไปให้แฮกเกอร์ และแฮกเกอร์ก็จะใช้ข้อมูลที่ได้นั้น เอามาสร้าง หน้าจอผู้ใช้งาน (User Interface - UI) เพื่อเลียนแบบแอปพลิเคชันธนาคารที่เหยื่อใช้ และเมื่อการปลอมแปลง UI เสร็จสิ้น หน้าจอเหยื่อจะเข้าไปสู่หน้า Mobile Banking แบบปลอม ๆ

และหลักจากนั้น เหยื่อก็จะถูกขอให้ป้อนข้อมูลลงไปยัง Mobile Banking อย่างไม่รู้อิโหน่อิเหน่ ซึ่งถ้าเผลอใส่เข้าไปก็เท่ากับการแจกข้อมูลให้แฮกเกอร์ไปเลย จากนั้นความเสียหายทั้งหมดก็เริ่มต้นขึ้น บ้างถูกโอนเงินออกจาก Mobile Banking จนหมดตัว มีคนอินเดียตกเป็นเหยื่อมากมาย และกลายเป็นข่าวดัง

ข้อมูลเพิ่มเติม : User Interface (UI) กับ User Experience (UX) คืออะไร ? และ แตกต่างกันอย่างไร ?

2. มัลแวร์ Zbot/Zeus

Zbot/Zeus (เรียกได้ 2 ชื่อ) เป็นที่มัลแวร์โทรจันที่มีชื่อเสียงอย่างมาก ถือเป็นต้นแบบยุคแรก ๆ ของภัยคุกคามทางไซเบอร์ที่ต้องการโจรกรรมข้อมูลทางการเงินออนไลน์ เหยื่อมักถูกติดตั้ง Zeus โดยไม่รู้ตัวจากการ คลิกลิงก์ หรือ ไฟล์แนบ ที่ปลอมเป็นไฟล์ธรรมดาทั่วไป เช่นไฟล์ PDF หรือแม้แต่โปรแกรมที่โหลดมาแบบละเมิดลิขสิทธิ์ ซึ่งหากคอมพิวเตอร์เครื่องไหนถูกติดตั้ง Zeus แล้ว ก็ยากที่จะตรวจจับได้จนกว่าจะเกิดความเสียหายขึ้น

ความสามารถของ Zeus คือการรวบรวมข้อมูลที่เกี่ยวกับ การเงินของเหยื่อ ไม่ว่าจะเป็น บัญชีธนาคาร รหัสผ่าน หรือข้อมูลส่วนตัวที่เคยทำธุรกรรมออนไลน์ผ่านเว็บไซต์ นอกจากนี้หากเหยื่อโอนเงินผ่านการทำธุรกรรมออนไลน์ต่าง ๆ Zeus ก็สามารถเข้าไปเปลี่ยนแปลงข้อมูลโอนเงินของเหยื่อ จากที่โอนชำระบริการทั่วไปก็กลายเป็นการโอนเงินให้แฮกเกอร์ได้เลย

3. มัลแวร์ SpyEye

เป็นมัลแวร์ขโมยเงิน (คล้ายกับ Zeus) แต่ความสามารถของ SpyEye คือเมื่อถูกติดตั้งแล้ว จะแฝงอยู่ใน โปรแกรมเปิดเว็บ หรือ เว็บเบราว์เซอร์ (Web Browser) ต่าง ๆ ไม่ว่าจะเป็น โปรแกรม Google Chrome, Opera, Firefox และ โปรแกรม Internet Explorer เพื่อรอโอกาสที่เหยื่อจะเข้าสู่ระบบธนาคารออนไลน์ โดยมีการใช้ Keylogger ดักจับรหัสเวลาเราพิมพ์รหัสบนคีย์บอร์ด เพื่อนำไปใช้ทำธุรกรรมทางออนไลน์โดยที่เหยื่อไม่รู้ตัว

4. มัลแวร์ DanaBot

DanaBot ถูกตรวจพบครั้งแรกเมื่อปี ค.ศ.2018 (พ.ศ. 2564) เริ่มแพร่ระบาดในออสเตรเรีย และ เริ่มขยายมาสู่ยุโรป จนถึง สหรัฐอเมริกา

โดย DanaBot ก็มีวิธีการเหมือนมัลแวร์โทรจันทั่วไปที่มากับไฟล์แนบไม่มีพิษภัยและพบมากในโปรแกรม VPN ฟรี ซึ่งหากถูกติดตั้งบนอุปกรณ์ของคุณ มันก็จะเริ่มขโมยข้อมูลระบบและการใช้บริการธนาคารออนไลน์ต่าง ๆ รวมถึงข้อมูลเบราว์เซอร์ ซึ่งพักหลัง ๆ มานี้ DanaBot เริ่มจะพัฒนาตัวเองเข้าสู่การแฮกในรูปแบบอื่น ๆ มากขึ้น เช่นการปล่อยมัลแวร์เรียกค่าไถ่, สอดแนมหน้าจอเดสก์ท็อป (Desktop Screen), การขโมยเงินสกุลดิจิทัล หรือ แม้แต่การติดตั้งเครื่องขุดเงินคริปโต (Cryptocurrency) และเปลี่ยนเครื่องคุณเป็นเหมืองขุดเหรียญดิจิทัล

5. มัลแวร์ The Triada และ xHelper

The Triada และ xHelper ถูกพบโดยความร่วมมือของบริษัท Secure-D และเว็บไซต์ BuzzFeed ซึ่งออกมาแฉว่ามือถือรุ่นประหยัด Tecno W2 จากจีนได้แอบติดตั้งมัลแวร์จากโรงงานโดยแฝงมากับ แอปพลิเคชัน The Triada และ xHelper ซึ่งเป็นแอปพลิเคชันที่ติดมากับเครื่อง ไม่สามารถลบออกได้แม้จะรีเซ็ตค่าโรงงาน

โดยแอปพลิเคชัน The Triada และ xHelper จะแอบทำการดาวน์โหลดแอปพลิเคชันอื่น ๆ มาแบบเงียบ ๆ และ สมัครบริการ subscribe อัตโนมัติ ทำให้ผู้ใช้โดนตัดเงินไม่รู้ตัว แน่นอนว่าแอปพลิเคชันนี้ก็ถูกแบนไปและสร้างความเสียหายให้บริษัท Transsion เจ้าของรุ่น Tecno W2 อย่างมาก แม้ว่าภายหลังบริษัทจะโทษว่าเป็นความผิดของโรงงานแห่งหนึ่งที่ไม่ระบุชื่อก็ตาม

6. มัลแวร์ GriftHorse (Money-Stealing Trojan)

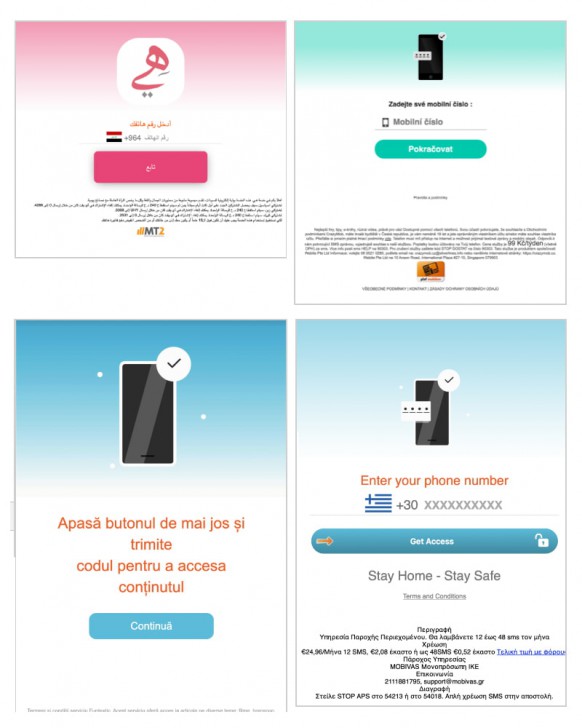

GriftHorse เป็นมัลแวร์แบบ โทรจันที่หลอกฟันค่าบริการ SMS (วิธียกเลิกบริการ SMS ของค่ายมือถือในไทย) ของผู้ใช้ไปฟรี ๆ โดยไม่รู้ตัว และพบผู้ใช้ Android มากกว่า 10 ล้านรายที่ตกเป็นเหยื่อ รูปแบบของ GriftHorse จะถูกติดตั้งมากับแอปพลิเคชันหน้าตาธรรมดา ๆ ทั่วไป ที่ดาวน์โหลดได้จาก Google Play และ แอปพลิเคชันบุคคลที่สาม (Third-Party Application) มีแอปพลิชันกว่า 130 ตัวที่พบว่ามีเจ้า GriftHorse แอบแฝงอยู่

วิธีการคือหากคุณเผลอติดตั้งแอปพลิเคชันเหล่านั้นไป เจ้า GriftHorse ที่แฝงตัว ก็จะเตือนข้อความมาเรื่อย ๆ ระบุว่าคุณถูกรางวัลอะไรสักอย่างและให้คุณลงทะเบียนรับรางวัลโดยใส่เบอร์มือถือ ซึ่งการลงทะเบียนนั้นก็คือการสมัครบริการ SMS ที่คุณต้องจ่ายเงินถึง 40 ดอลลาร์ต่อเดือน (ประมาณ 1,336 บาท) เหยื่อที่ไม่รู้อะไรก็จะโดนเรียกเก็บค่าบริการแบบงง ๆ

ข้อมูลเพิ่มเติม : รายชื่อแอปพลิเคชันบน Android ที่มีมัลแวร์หลอกขโมยเงิน GriftHorse แฝงตัวอยู่

จะมีวิธีป้องกัน มัลแวร์หลอกขโมยเงิน ได้อย่างไร ?

(How to prevent Money-Stealing Malware ?)

เอาล่ะ เราก็ทราบถึงวิธีการของมัลแวร์หลอกขโมยเงินไปเยอะแล้ว ต่อไปมาดูกันบ้างว่าเราจะมีวิธีป้องกันอย่างไรบ้าง โดยขอแนะนำดังนี้

- ดาวน์โหลดซอฟต์แวร์ และ แอปพลิเคชันจากแหล่งที่น่าเชื่อถือเสมอ

- ควรเปิดใช้การยืนยันตัวตน 2 ขั้นตอน ตามที่บริการธุรกรรมออนไลน์ต่าง ๆ รวมถึงพวกแอปพลิเคชันชนิด Mobile Banking ได้เสนอให้

- ใช้โหมดปิดบังตัวตนที่มีบนเบราว์เซอร์เวลาทำธุรกรรมออนไลน์ หรือ ช้อปของออนไลน์ เช่น Incognito mode ของ Google Chrome

- ลองใช้พวกส่วนเสริมหรือแอปพลิเคชันอย่าง ตัวจัดการรหัสผ่าน (Password Manager) เพื่อป้องกันการจับ Keylogger เวลาใส่รหัสผ่าน

- เปิดใช้บริการแจ้งเตือน SMS ของ Moblie Bangking ต่าง ๆ เวลามีธุรกรรม หรือความเคลื่อนไหวใด ๆ เกิดขึ้น เราจะได้รับทราบอย่างทันท่วงที

- ควรตรวจสอบลิงก์เว็บไซต์ หรือ อีเมลต่าง ๆ ให้ถี่ถ้วนก่อนจะเผลอไปคลิกอะไร ซึ่งโปรแกรม Security ต่าง ๆ สามารถช่วยคุณได้

สรุปเกี่ยวกับ มัลแวร์หลอกขโมยเงิน

(Money-Stealing Malware Conclusion)

พูดกันตามตรง พอเทคโนโลยีเริ่มก้าวหน้าไปมากขึ้น อันตรายก็ก้าวตามเทคโนโลยี แต่ก่อนการทำธุรกรรมต่าง ๆ ต้องไปธนาคาร หรือ ตู้ ATM ที่มีการป้องกันสูงและแฮกเกอร์ยากที่จะเจาะระบบได้ แต่เดี๋ยวนี้อะไรก็อยู่บนออนไลน์ บนมือถือ มันเลยกลายเป็นช่องโหว่ขนาดใหญ่ที่แฮกเกอร์ใช้ล้วงเอาข้อมูลไปได้ง่าย ๆ ซึ่งวิธีที่จะแก้ไขที่ง่ายที่สุดก็คือการป้องกันด้วยตัวเราเองไว้ก่อน

ที่มา : www.livemint.com , heimdalsecurity.com , www.androidauthority.com , www.sitelock.com , blog.trendmicro.com , www.f5.com , threatpost.com

คำสำคัญ »

คำสำคัญ »

|

|

งานเขียนคืออาหาร ปลายปากกา ก็คือปลายตะหลิว |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์