รู้จัก 7 ช่องโหว่อันตรายในซอฟต์แวร์ ที่เคยเกิดขึ้นในประวัติศาสตร์

moonlightkz

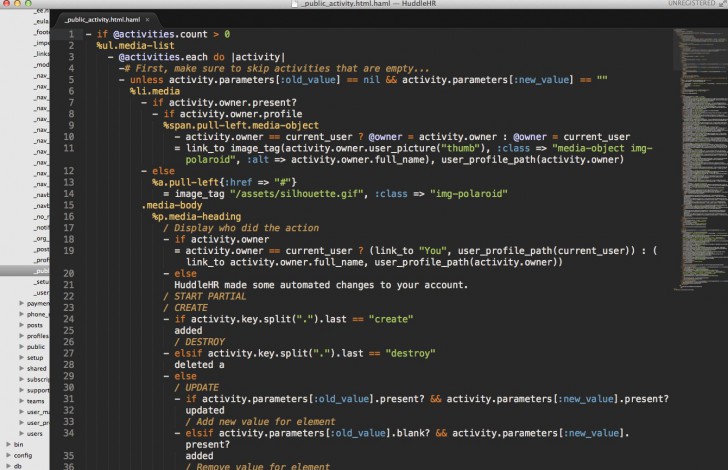

moonlightkz6 ช่องโหว่อันตรายในซอฟต์แวร์ที่เคยเกิดขึ้นในประวัติศาสตร์

ช่องโหว่ในตัว ซอฟต์แวร์ เป็นเรื่องที่หลีกเลี่ยงได้ยาก อย่าง Microsoft Word ซอฟต์แวร์ทำเอกสารยอดนิยมก็สร้างขึ้นจากโค้ดมากกว่า 50,000,000 บรรทัด หรือตัว ระบบปฏิบัติการ Windows 11 ก็ประมาณกันเอาไว้ว่าน่าจะอยู่ที่ประมาณ 60,000,000 - 100,000,000 บรรทัด เลยทีเดียว ดังนั้น มันจึงไม่ใช่เรื่องแปลกนัก ที่ถึงแม้ซอฟต์แวร์เหล่านี้จะมีการตรวจสอบเป็นอย่างดีแล้ว แต่สุดท้ายก็ยังคงมีช่องโหว่ที่รอคอยการค้นพบหลงเหลืออยู่

- Portable Application คืออะไร ? รู้จักแอปพลิเคชันแบบพกพา ที่จะไปกับคุณได้ทุกที่

- ซอฟต์แวร์ Docker คืออะไร ? รู้จักตัวช่วยผู้พัฒนาซอฟต์แวร์ ให้รันได้หลายแพลตฟอร์ม

- Back-End คืออะไร ? รู้จักระบบหลังบ้าน ทำงานอยู่เบื้องหลัง แต่สุดสำคัญ

- Front-End คืออะไร ? รู้จักระบบหน้าบ้าน ที่ใช้ติดต่อกับผู้ใช้งานโดยตรง

- Minitab คืออะไร ? และ Minitab Solution Center เพิ่มกำไรให้ธุรกิจอย่างไร ?

และผู้ที่พยายามขุดหาช่องโหว่เหล่านี้ก็มักจะเป็นนักเจาะระบบ หรือ แฮกเกอร์ (Hacker) ที่แสวงหาประโยชน์เข้าตัวเองจากช่องโหว่เหล่านี้ โดยช่องโหว่ก็มีอยู่หลายระดับ ตั้งแต่ระดับเบา ๆ ไปจนถึงระดับร้ายแรงที่ส่งผลกระทบต่อผู้ใช้ได้ในวงกว้าง

ในบทความนี้ เราจะมาย้อนร้อยดูช่องโหว่อันตรายที่รุนแรงที่ที่สุดที่เคยถูกค้นพบมากัน ว่ามันมีช่องโหว่อะไรบ้าง ? และรุนแรงขนาดไหน ?

ภาพจาก : https://windowsreport.com/windows-11-how-many-lines-of-code/

1. ช่องโหว่ Log4Shell

Log4Shell เป็นช่องโหว่ที่มีอยู่ใน Apache Log4j ซึ่งเป็น Java Logging Framework ที่ได้รับความนิยมเป็นอย่างมาก มีอุปกรณ์มากกว่า 100,000,000 เครื่อง ที่ได้รับผลกระทบจากช่องโหว่นี้

มันถูกค้นพบในเดือนพฤศจิกายน ค.ศ. 2021 (พ.ศ. 2564) โดย Chen Zhaojun หนึ่งในสมาชิกของทีมรักษาความปลอดภัยระบบคลาวด์ของบริษัท Alibaba โดยเขาได้ค้นพบมันจากข้อผิดพลาดของเซิร์ฟเวอร์เกม Minecraft ในภายหลังช่องโหว่ดังกล่าวได้ถูกตั้งชื่อรหัสอย่างเป็นทางการว่า "CVE-2021-44228" ซึ่งภายหลังเป็นที่รู้จักกันโดยทั่วไปในชื่อ "Log4Shell"

ข้อมูลเพิ่มเติม : CVE หรือ Common Vulnerabilities and Exposures คืออะไร ? เกี่ยวข้องกับความปลอดภัย และช่องโหว่อย่างไร ?

Log4Shell เป็น ช่องโหว่แบบ Zero-Day นั่นหมายความว่ามันถูกใช้โจมตีเหยื่อไปเป็นที่เรียบร้อยแล้ว ก่อนที่ผู้รักษาความปลอดภัยจะรู้ตัว ซึ่งช่องโหว่นี้สามารถใช้ในการสั่งรันโค้ดแบบรีโมตจากระยะไกลผ่านเครือข่ายอินเทอร์เน็ตได้ ทำให้แฮกเกอร์สามารถติดตั้งมัลแวร์ลงในอุปกรณ์ของเหยื่อด้วย Log4Shell เพื่อขโมยข้อมูล หรือแอบดักเก็บข้อมูลไปแสวงหาผลประโยชน์ได้

แม้ว่าปัจจุบันจะมีแพทช์ปิดช่องโหว่ Log4Shell ออกมาแล้ว แต่จากการสำรวจที่เกิดขึ้นในปี ค.ศ. 2023 (พ.ศ. 2566) ก็พบว่ายังมีเซิร์ฟเวอร์อีกจำนวนไม่น้อย ที่ยังมีช่องโหว่ Log4Shell อยู่ แม้จำนวนการถูกโจมตีจะลดลงไปมากแล้ว แต่ก็ยังไม่หมดไป

2. ช่องโหว่ EternalBlue

หากคุณเคยดูหนังสายลับที่รัฐบาลสร้างมัลแวร์ขึ้นมาเพื่อใช้แฮคข้อมูลจากอุปกรณ์ของเป้าหมายมาก่อน ในโลกความเป็นจริง EternalBlue ก็คือมัลแวร์ในแบบที่ว่า

EternalBlue (หรือชื่ออย่างเป็นทางการคือ MS17-010) เป็นช่องโหว่ในซอฟต์แวร์ที่ตกเป็นประเด็นในเดือนเมษายน ค.ศ. 2017 (พ.ศ. 2560) โดยความน่าสนใจของมันคือ เป็นช่องโหว่ที่ถูกพัฒนาขึ้นมาจากฝีมือของสำนักงานความมั่นคงแห่งชาติ (National Security Agency (NSA)) หรือหน่วยข่าวกรองของประเทศสหรัฐอเมริกา

ช่องโหว่ EternalBlue เปรียบเหมือนกับอาวุธไซเบอร์ (Cyberweapon) ที่สามารถใช้แฮคเข้าไปยังคอมพิวเตอร์ที่ใช้ระบบปฏิบัติการ Windows ได้แทบทุกเวอร์ชันโดยที่เหยื่อไม่รู้ตัว มันอาศัยช่องโหว่ของ Microsoft SMBv1 (Server Message Block version 1) ซึ่งเป็นโปรโตคอลสำหรับใช้แชร์ไฟล์ของระบบปฏิบัติการ Windows ช่องโหว่นี้มีอยู่ในมือของ NSA มานานกว่า 5 ปี แต่มาความแตกหลังจากมีกลุ่มแฮกเกอร์ที่ใช้ชื่อว่า The Shadow Brokers ได้ออกมาประกาศขายช่องโหว่นี้ ซึ่งในภายหลังก็ได้ปล่อยช่องโหว่นี้ออกมาแบบฟรี ๆ จนกลายเป็นเครื่องมือที่ถูกใช้สร้างมัลแวร์ระดับพระกาฬออกมาอีกมากมาย

มัลแวร์เรียกค่าไถ่ (Ransomware) ชื่อดังอย่าง Wannacry และ Notpetya ต่างก็พัฒนาต่อยอดมาจากช่องโหว่ EternalBlue ตัวนี้ จนสร้างความเสียหายให้แก่ระบบคอมพิวเตอร์ทั่วโลก

ภาพจาก : https://en.wikipedia.org/wiki/WannaCry_ransomware_attack

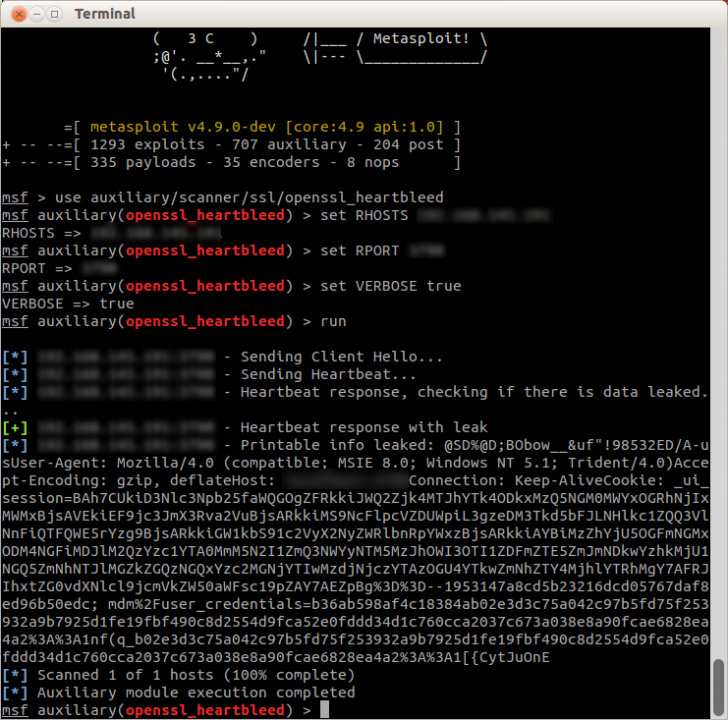

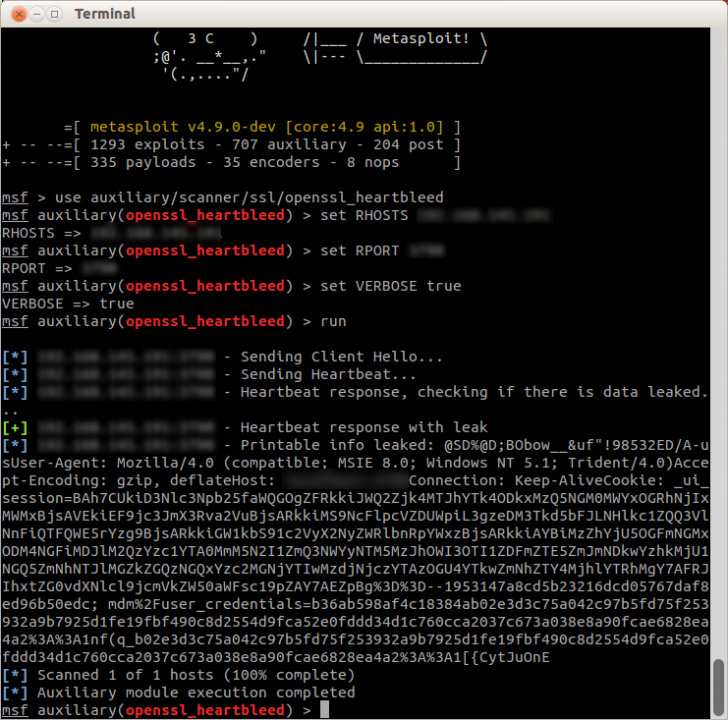

3. ช่องโหว่ Heartbleed

ช่องโหว่ Heartbleed ถูกค้นพบอย่างเป็นทางการในปี ค.ศ .2014 (พ.ศ. 2557) โดยมันเป็นปัญหาที่อยู่ในระบบ OpenSSL Code Library โดยได้รับรหัสช่องโหว่ในชื่อ CVE-2014-0160 เรื่องนี้เป็นปัญหาใหญ่เพราะ OpenSSL ซึ่งควรเป็นเครื่องมือรักษาความปลอดภัย กลับมีช่องโหว่ในตัวเองเสียอย่างนั้น

ปัญหาของ Heartbleed นั้นอยู่ตรงที่มันเป็นช่องโหว่ที่อยู่ใน OpenSSL เพราะว่า OpenSSL นั้นถูกใช้ในเลเยอร์การเข้ารหัส SSL ระหว่างฐานข้อมูลของเว็บไซต์ กับผู้ใช้งาน ทำให้ข้อมูลส่วนบุคคล หรือข้อมูลการใช้งานที่ค่อนข้างอ่อนไหวสามารถถูกเข้าถึงได้ด้วยช่องโหว่ Heartbleed

ช่องโหว่ Heartbleed เกิดขึ้นในระหว่างขั้นตอนการสื่อสาร โดยมันมีข้อมูลบางส่วนที่ไม่ได้ถูกเข้ารหัส ซึ่งแฮกเกอร์อาศัยช่องโหว่ในจุดนี้ ขุดเอาข้อมูลออกมา ด้วยการระดมส่งคำขอเข้าไปในระบบเป็นจำนวนมหาศาล เพื่อสุ่มเอาข้อมูลบางส่วนที่ไม่ได้เข้ารหัสตอบกลับมาจากระบบ

แม้ช่องโหว่ Heartbleed จะถูกปิดไปแล้วภายในเดือนเดียวกันกับที่ถูกค้นพบ แต่ช่องโหว่นี้ก็ยังคงมีเหลือใน OpenSSL เวอร์ชันเก่า ๆ อยู่ดี

ภาพจาก : https://www.rapid7.com/blog/post/2014/04/09/metasploits-heartbleed-scanner-module-cve-2014-0160/

4. ช่องโหว่ Double Kill

Double Kill หรือ CVE-2018-8174 เป็นช่องโหว่ที่ส่งผลกระทบให้คอมพิวเตอร์ที่ใช้ระบบปฏิบัติการ Windows 7 หรือใหม่กว่านั้น ตกอยู่ในอันตราย ช่องโหว่นี้ถูกค้นพบในปี ค.ศ. 2018 (พ.ศ. 2561)

ช่องโหว่ Double Kill เป็นช่องโหว่ที่พบในเว็บเบราว์เซอร์ Internet Explorer ของ Windows โดยอาศัยข้อผิดพลาดในการทำงานของ VB script ช่วยให้มันรันสคริปต์อันตรายที่ฝังไว้บนหน้าเว็บไซต์ได้ ซึ่งหากแฮกเกอร์โจมตีสำเร็จ จะสามารถเข้าโจมตี หรือควบคุมเครื่องคอมพิวเตอร์ของเหยื่อได้ในทันที

อย่างไรก็ตาม ทาง Microsoft ก็ได้ออกแพทช์ในเดือนพฤษภาคม ค.ศ. 2018 (พ.ศ. 2561) เพื่อปิดช่องโหว่ Double Kill อย่างรวดเร็ว

ภาพจาก : https://www.fortinet.com/blog/threat-research/analysis-of-dll-address-leaking-trick-used-by-double-kill-internet-explorer-0-day-exploit

5. ช่องโหว่ CVE-2022-0609

CVE-2022-0609 เป็นอีกหนึ่งช่องโหว่ร้ายแรงที่ถูกค้นพบในปี ค.ศ. 2022 (พ.ศ. 2565) โดยมันเป็นช่องโหว่บนซอฟต์แวร์ Chromium ที่เป็นแบบ โอเพ่นซอร์ส (Open-Source) นั่นเอง

เนื่องจากช่องโหว่นี้ส่งผลกระทบต่อผู้ใช้ Chrome ทุกคน รวมไปถึงเว็บเบราว์เซอร์อื่น ๆ ที่ใช้ Chromium ในการพัฒนา มันจึงเป็นช่องโหว่ที่ร้ายแรงมาก โดย CVE-2022-0609 เป็นช่องโหว่แบบ Use-After-Free (UAF) ซึ่งเป็นการโจมตีด้วยการแก้ไข หรือรันโค้ดไปลงบนหน่วยความจำผ่านการรีโมต

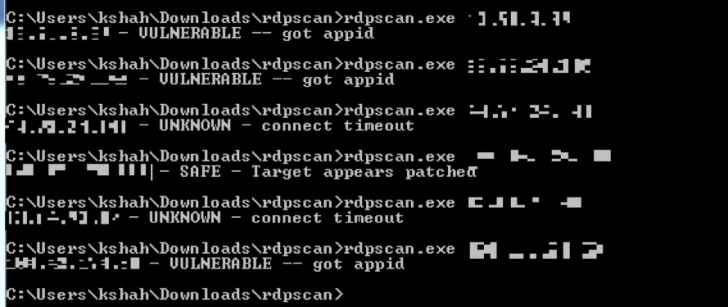

6. ช่องโหว่ Bluekeep

ในปี ค.ศ. 2019 (พ.ศ. 2562) Kevin Beaumont ผู้เชี่ยวชาญด้านความปลอดภัยได้ค้นพบช่องโหว่ Bluekeep บนโปรโตคอลของ Microsoft Remote Desktop ซึ่งเป็นเครื่องมือที่เอาไว้ใช้รีโมตเพื่อตรวจสอบคอมพิวเตอร์จากระยะไกล รวมไปถึงใช้ในการรีโมตเข้าคอมพิวเตอร์ได้อีกด้วย

ช่องโหว่ Bluekeep หรือ CVE-2019-0708 จะโจมตีผ่านรูรั่วเพื่อรีโมตเข้าไปรันโค้ดบนอุปกรณ์เป้าหมาย ซึ่ง Microsoft ได้สาธิตให้เห็นว่าสามารถใช้การโจมตีด้วยช่องโหว่นี้เข้าควบคุมเครื่องคอมพิวเตอร์ได้ภายในเวลาไม่ถึง 1 นาที

อย่างไรก็ตาม ข้อจำกัดของช่องโหว่ Bluekeep คือมันส่งผลกระทบแค่กับระบบปฏิบัติการ Windows เวอร์ชันเก่า ๆ เท่านั้น นั่นคือ

- Windows Vista

- Windows XP

- Windows Server 2003

- Windows Server 2008

- Windows Server 2008 R2

- Windows 7

ถ้าหากคุณใช้ระบบปฏิบัติการ Windows เวอร์ชันใหม่ ก็ไม่จำเป็นต้องกังวลกับปัญหาช่องโหว่ Bluekeep แต่อย่างใด

ภาพจาก : https://www.fortinet.com/blog/threat-research/bluekeep-vulnerability-cloud-datacenters

7. ช่องโหว่ ZeroLogon

ช่องโหว่ ZeroLogon หรือรหัสทางการคือ CVE-2020-1472 เป็นช่องโหว่ที่ได้คะแนนความร้ายแรง 10/10 หรืออันตรายมากที่สุดนั่นเอง โดยช่องโหว่นี้จะอยู่ในโปรโตคอล Active Directory Netlogon Remote ของ Windows enterprise servers

ZeroLogon ทำให้ผู้ใช้ตกอยู่ในความเสี่ยง เนื่องจากช่องโหว่นี้จะทำให้แฮกเกอร์สามารถเข้าถึงข้อมูลส่วนตัว รวมไปถึงรหัสผ่านของเหยื่อได้ โดยที่ไม่ต้องผ่านการยืนยันตัวตนของผู้ใช้

ภายในเดือนเดียวหลังจากที่ช่องโหว่นี้ถูกค้นพบ Microsoft ก็ได้ปล่อยแพทช์เพื่อปิดช่องโหว่นี้ออกมาถึง 2 ครั้งเลยทีเดียว

ภาพจาก : https://www.trendmicro.com/en_us/what-is/zerologon.html

จริง ๆ ยังมีอีกหลายช่องโหว่ที่ร้ายแรงไม่แพ้กันอีกหลายตัวที่ไม่ได้เอ่ยถึงในบทความนี้ เพื่อนผู้อ่านเคยประสบเหตุกับช่องโหว่ตัวไหนมาบ้างไหมครับ แบ่งปันประสบการณ์กันได้นะ

ที่มา : www.makeuseof.com , windowsreport.com , www.rezilion.com , www.techzine.eu , en.wikipedia.org , nordvpn.com , en.wikipedia.org , msrc.microsoft.com

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์