เทคนิคขโมยข้อมูลแบบ Overlay Attacks คืออะไร ?

moonlightkz

moonlightkzเทคนิคขโมยข้อมูลแบบ Overlay Attacks คืออะไร ?

หากคุณเป็นผู้ที่ติดตามข่าวสารด้านความปลอดภัยในแวดวงไอทีมาอย่างยาวนาน เชื่อว่าคุณอาจจะเคยผ่านตากับข่าวมัลแวร์บนสมาร์ทโฟน Android ที่โจมตีผู้ใช้ด้วยการปลอมแปลงหน้าจ่ายเงินของ แอปพลิเคชัน PayPal โดย นักเจาะระบบ หรือ แฮกเกอร์ (Hacker) ก็จะสร้าง หน้าจอผู้ใช้งาน (User Interface - UI) จะมีการไปลอกเลียนแบบหน้า UI ของแอปพลิเคชันของจริงขึ้นมา เพื่อหลอกเอาข้อมูลที่สำคัญไป ซึ่งเทคนิคดังกล่าวถูกเรียกว่า Overlay Attacks

- Checksum คืออะไร ? เครื่องมือตรวจสอบความถูกต้อง และครบถ้วนของข้อมูล

- Stateful Firewall กับ Stateless Firewall แตกต่างกันอย่างไร ?

- MD5 Algorithm คืออะไร ? การเข้ารหัสแบบนี้ มีความปลอดภัยหรือไม่ ? และข้อดี-ข้อเสีย

- PGP Encryption คืออะไร ? มารู้จัก การเข้ารหัสความเป็นส่วนตัวอย่างดี กัน

- Windows Security กับ Microsoft Defender คืออะไร ? และ แตกต่างกันอย่างไร ?

ในบทความนี้ เราอยากจะมาอธิบายเกี่ยวกับการโจมตีผู้ใช้ด้วยเทคนิค Overlay Attacks กันให้มากขึ้น จะได้ระมัดระวังไม่ถูกหลอก

Overlay Attacks คืออะไร ? (What is Overlay Attacks ?)

Overlay Attack เป็นการโจมตีทางไซเบอร์รูปแบบหนึ่ง นอกจากชื่อนี้แล้ว บ้างก็เรียกว่าการโจมตีแบบ Screen "Overlay Attack" หรือ "Clickjacking" ทริคในการโจมตีนี้คือการผสมความจริง เข้ากับความลวง ด้วยการแทรกหน้าต่างปลอม เข้าไปแสดงผลซ้อนเหนือแอปพลิเคชันของจริง ทำให้ยากต่อการป้องกัน

ในอดีต การโจมตีแบบ Overlay Attacks ด้วยการอาศัยช่องโหว่ของระบบปฏิบัติการ Android ที่อนุญาตให้แฮกเกอร์สามารถแสดงหน้าต่าง Pop-ups ปลอมขึ้นมาแทนที่เหนือหน้าต่าง Pop-ups ของจริงได้ ทำให้เหยื่อหลงเชื่อ แตะกรอกข้อมูลลงไปในหน้าต่างปลอมดังกล่าว หรือไม่ก็หลอกให้กดอนุญาตการเข้าถึงข้อมูลสำคัญ ซึ่งเทคนิคนี้ก็ยังเป็นที่นิยมของแฮกเกอร์มาจนถึงปัจจุบัน

ความท้าทายของการโจมตีแบบ Overlay Attacks คือการที่แฮกเกอร์หลอกเหยื่อด้วยการปลอมแปลงส่วนประกอบของหน้าจอของผู้ใช้งาน (UI) โดยก่อนอื่นเรามาทำความรู้จักกับ UI กันก่อนสักเล็กน้อย หน้าที่ของ UI คือการเป็นส่วนผสานระหว่างมนุษย์ กับอุปกรณ์ต่าง ๆ เพื่อให้ตอบโต้สั่งการได้อย่างง่าย ๆ UI ที่ได้รับการขัดเกลามาอย่างดี ผู้ใช้จะสามารถเรียนรู้การใช้งานได้ง่ายขึ้น อย่างเช่น ด้วยการใช้ หน้าจอผู้ใช้งานแบบกราฟิก (GUI) ทำให้ผู้ใช้ไม่จำเป็นต้องจดจำคำสั่งเพื่อไปพิมพ์เอง (Command Line) ให้ยุ่งยากแต่อย่างใด เพียงแค่ใช้ เมาส์ (Mouse) ลากแล้วคลิกก็สั่งการได้

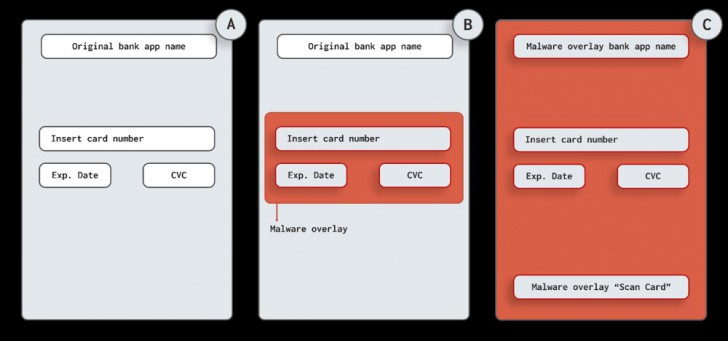

ในการโจมตีแบบ Overlay Attacks แฮกเกอร์จะโจมตีไปที่ ส่วนเชื่อมต่อของผู้ใช้งาน (User Interface) โดยตรง ด้วยการซ้อนภาพทับ (Overlay) ขึ้นมาเหนือชั้นเลเยอร์ (Layer) ของแอปพลิเคชัน หรือหน้าเว็บไซต์ที่เป็นของจริง ในเมื่อหน้าต่าง Pop-ups ดังกล่าวปรากฏขึ้นมาในขณะที่ใช้งานแอปพลิเคชันจริงอยู่ ทำให้เหยื่อติดกับดัก เผลอแชร์ข้อมูลสำคัญ หรือเปิดช่องว่างให้แฮกเกอร์ได้อย่างง่ายดาย

ภาพจาก : https://www.guardsquare.com/blog/protecting-against-android-overlay-attacks-guardsquare

ตัวอย่างเช่น คุณมีแอปพลิเคชันธนาคารที่คุณติดตั้งบนสมาร์ทโฟนของคุณ จากนั้นต้องการที่จะตรวจสอบยอดเงินที่เหลือในบัญชี คุณก็เลยเปิดแอปพลิเคชันดังกล่าวขึ้นมา ทำการยืนยันตัวตนเข้าสู่ระบบไปตามขั้นตอนการตรวจสอบแบบปกติทุกอย่าง ดูยอดเงินเสร็จ ก็ปิดแอปพลิเคชันไปทำอย่างอื่นต่อ

อย่างไรก็ตาม ด้วยความที่คุณไม่รู้ตัวว่า ก่อนหน้านั้น คุณได้พลาดติดตั้งแอปพลิเคชันที่มีมัลแวร์ซ่อนตัวอยู่ ซึ่งมันรอคอยที่จะแสดงหน้าต่าง Pop-ups ของปลอมขึ้นมาแทรก เมื่อมีแอปพลิเคชันที่กำหนดถูกเปิดขึ้นมา ส่งผลให้แฮกเกอร์ได้ข้อมูลส่วนตัวของคุณไปอย่างง่ายดาย

ภาพจาก https://securityboulevard.com/2023/01/top-3-ways-screen-overlay-attacks-are-used-for-mobile-fraud/

ขั้นตอนการโจมตีของ Overlay Attacks (Overlay Attacks Step by Step)

มาต่อกันที่ขั้นตอนการโจมตีแบบ Overlay Attacks ว่าแฮกเกอร์ลงมืออย่างไร ? โดยอาจจะมีความแตกต่างกันไปบ้าง แล้วแต่เทคนิคที่แฮกเกอร์เลือกใช้ แต่โดยหลักการแล้วจะมีความคล้ายคลึงกัน ดังต่อไปนี้

ติดตั้งแอปพลิเคชันที่มีมัลแวร์แฝงอยู่

สำหรับความน่ากลัวของ Overlay Attacks คือ มันจะซ่อนตัวอยู่ภายในแอปพลิเคชันที่ดูธรรมดาไม่มีพิษมีภัยอะไร โดยอาจจะเป็นเกม, แอปอรรถประโยชน์ หรือแม้แต่แอนตี้ไวรัส ตัวแอปพลิเคชันสามารถใช้งานได้ปกติ และไม่มีพฤติกรรมน่าสงสัยแต่อย่างใด มันแค่เฝ้ารอสร้างหน้าต่าง Pop-ups เมื่อถึงสถานการณ์ที่เหมาะสม

ขออนุญาตในการเข้าถึงสิทธิ์ต่าง ๆ

ในตอนที่ผู้ใช้ติดตั้ง และเปิดใช้งานแอปพลิเคชันที่มีมัลแวร์แฝงอยู่เป็นครั้งแรก มันจะมีการขออนุญาตในการเข้าถึงระบบหลายส่วน จุดนี้มีข้อสังเกตง่าย ๆ ว่ามันมักจะ "ขอสิทธิ์มากเป็นพิเศษ" หากพิจารณาดี ๆ ก็จะพบว่าหลายอย่างไม่ได้จำเป็นต่อการทำงานของตัวแอปพลิเคชันด้วยซ้ำ เช่น เป็นแอปพลิเคชันเครื่องคิดเลข แต่ขอสิทธิ์ในการเข้าถึงกล้องถ่ายรูป, ไมค์ และสมุดโทรศัพท์ เป็นต้น

ตรวจจับแอปพลิเคชันที่ต้องการโจมตี

เมื่อผู้ใช้ให้อำนาจแอปพลิเคชันที่มีมัลแวร์แฝงอยู่ มันจะแอบทำงานอยู่เบื้องหลังอย่างเงียบ ๆ รอคอยเวลาที่ผู้ใช้เปิดใช้งานแอปพลิเคชันเป้าหมายขึ้นมา ที่แฮกเกอร์นิยมเล็งเป้าเอาไว้ก็คือ แอปพลิเคชันธนาคาร หรือไม่ก็แอปพลิเคชันโซเชียลเน็ตเวิร์ก

สร้างหน้าต่างเพื่อทำ Overlay Attacks

ทันทีที่ผู้ใช้เปิดแอปพลิเคชันที่แฮกเกอร์เล็งเอาไว้ แอปพลิเคชันที่มีมัลแวร์แฝงอยู่จะสร้างหน้าต่าง Pop-ups ปลอมขึ้นมา เพื่อปลอมตัวเลียนแบบให้เหมือนกับหน้าต่างของจริง เพื่อเก็บข้อมูลที่ผู้ใช้ป้อนเข้าไปในหน้าต่างดังกล่าว

เก็บข้อมูล

และถ้าหากผู้ใช้ไม่ทันระวัง และหลงเชื่อใส่ข้อมูลลงไปในหน้าต่าง Pop-ups ปลอม ข้อมูลสำคัญอย่างชื่อผู้ใช้, รหัสผ่าน, ข้อมูลบัตรเครดิต ฯลฯ ข้อมูลทั้งหมดก็จะถูกเก็บบันทึกเอาไว้ในทันที

ส่งข้อมูลให้แฮกเกอร์

หลังจากที่ได้ข้อมูลมาแล้ว ข้อมูลจะถูกส่งกลับไปยังเซิร์ฟเวอร์ของแฮกเกอร์โดยแอบส่งอยู่เบื้องหลัง โดยที่ผู้ใช้ไม่รู้ตัว

แสวงหาผลประโยชน์

และเมื่อแฮกเกอร์ได้ข้อมูลของเราไปแล้ว บัญชีของเราจะถูกนำไปใช้แสวงหาผลประโยชน์โดยที่ไม่รู้ตัวเลย จนกว่าจะได้รับใบเสร็จเรียกเก็บเงินจากธนาคาร

รูปแบบการโจมตีของ Overlay Attacks (Types of Overlay Attacks)

เราเข้าใจหลักการทำงานของ Overlay Attacks กันไปแล้ว มาต่อกันที่รูปแบบการโจมตีที่แฮกเกอร์นิยมใช้ ซึ่งก็จะมีอยู่ 3 รูปแบบใหญ่ ๆ ดังนี้

- เก็บข้อมูลที่ผู้ใช้ป้อนเข้าไปเพื่อนำไปแสวงหาผลประโยชน์

- หลอกให้ผู้ใช้ตั้งค่าระบบให้มีช่องโหว่ด้วยการหลอกให้เปิดใช้งานคุณสมบัติ ติดตั้งแอปพลิเคชันจากแหล่งที่ไม่รู้ที่มา จากนั้นก็หลอกให้แตะลิงก์เพื่อดาวน์โหลดมัลแวร์มาติดตั้งบนอุปกรณ์

- เพิ่มอำนาจในการเข้าถึง ตามปกติแล้ว แอปพลิเคชันจะมีการขอสิทธิ์ในการถึงข้อมูลต่าง ๆ ภายในเครื่อง เช่น กล้อง, สถานที่, ไมโครโฟน, รายชื่อผู้ติดต่อ, SMS ฯลฯ แฮกเกอร์สามารถใช้ Overlay Attacks ในการหลอกให้ผู้ใช้กดอนุญาตสิทธิ์ในการเข้าถึงเหล่านี้ได้เช่นกัน

การป้องกัน และหลีกเลี่ยงการโจมตีแบบ Overlay Attacks (Overlay Attacks Protections and Preventions)

การโจมตีแบบ Overlay Attacks นั้นป้องกันได้ยาก เพราะหน้าต่าง Pop-ups ปลอม ที่แฮกเกอร์สร้างขึ้นมานั้น มีความใกล้เคียง หรือเหมือนของจริงทุกประการ ดังนั้น หนทางในการป้องกันจึงค่อนข้างเป็นการตั้งรับเสียมากกว่า พฤติกรรมที่ผู้ใช้งานควรทำ จะมีดังต่อไปนี้

หมั่นอัปเดตเวอร์ชันอย่างสม่ำเสมอ

ทั้งตัวแอปพลิเคชัน และระบบปฏิบัติการ มักจะได้รับการอัปเดตอย่างเป็นประจำ เพื่อปิดช่องโหว่ และอัปเดต UI ใหม่ ๆ ซึ่งมันช่วยลดช่องโหว่ที่แฮกเกอร์ใช้ หรืออาจจะมีการเปลี่ยนแปลง UI ใหม่ ซึ่งมีส่วนช่วยให้ผู้ใช้แยกหน้าต่าง Pop-ups ของจริง กับของปลอมได้ง่ายขึ้น

Android API 31

เป็น API ที่มีอยู่ในระบบปฏิบัติการ Android 12 มันเป็นคุณสมบัติที่ทาง Google พัฒนาขึ้นมา เพื่อต่อต้านการโจมตีแบบ Overlay Attacks โดยเฉพาะ อย่างไรก็ตาม การทำงานของคุณสมบัตินี้ ทางผู้พัฒนาจะต้องปรับปรุงแอปพลิเคชันให้รองรับด้วย

ดาวน์โหลดแอปพลิเคชันจาก แหล่งที่เชื่อถือได้เท่านั้น

ระบบปฏิบัติการ Android นั้นค่อนข้างให้อิสระกับผู้ใช้งาน การติดตั้งแอปพลิเคชันไม่จำเป็นต้องดาวน์โหลดจาก Google Play เพียงอย่างเดียว สามารถดาวน์โหลด .APK มาติดตั้งด้วยตนเองได้ หรือที่เรียกว่า "Sideloading" อย่างไรก็ตาม นั้นก็เปิดช่องว่างให้แฮกเกอร์ด้วยเช่นกัน การนำ .APK มาแก้ไขสอดไส้มัลแวร์ลงไป แล้วนำไปอัปโหลดไว้ตามเว็บไซต์ต่าง ๆ เพื่อรอให้เหยื่อมาดาวน์โหลดไปใช้

ตรวจสอบการอนุญาตสิทธิ์ของแอปพลิเคชัน

ในตอนที่ติดตั้งแอปพลิเคชัน และเปิดใช้งานมันครั้งแรก มันจะมีการขอสิทธิ์ในการเข้าถึงข้อมูลต่าง ๆ ภายในเครื่อง ควรจะอ่าน และพิจารณาให้ดีว่ามันขอสิทธิ์ในการเข้าถึงอะไรบ้าง ์ มีอะไรน่าสงสัย หรือเกินความจำเป็นต่อการทำงานของตัวแอปพลิเคชันหรือเปล่า อย่าสักแต่ว่ากด "Allow" โดยไม่คิดให้ดีก่อน

ที่มา : www.appsealing.com , www.makeuseof.com , www.appdome.com , www.ikarussecurity.com , labs.withsecure.com , www.guardsquare.com , www.verimatrix.com , securityboulevard.com

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์