11 วิธีป้องกัน Ransomware หรือ การโจมตีจากมัลแวร์เรียกค่าไถ่

moonlightkz

moonlightkzวิธีป้องกัน Ransomware

11 ขั้นตอน ป้องกันการโจมตีจากมัลแวร์เรียกค่าไถ่ Ransomware

คำว่า มัลแวร์เรียกค่าไถ่ (Ransomware) จริงๆ แล้ว ไม่ใช่เรื่องใหม่ในโลก อินเทอร์เน็ต (Internet) เพราะมันมีการแพร่ระบาดมาหลายปีแล้ว มีผู้ตกเป็นเหยื่อได้รับความเสียหายอย่างไม่เคยขาดสาย การโจมตีของ Ransomware จะใช้วิธีการเข้ารหัสไฟล์ของเหยื่อให้ไม่สามารถใช้งานได้ จนกว่าจะจ่ายเงินค่าไถ่ให้กับแฮกเกอร์เพื่อแลกกับกุญแจสำหรับถอดรหัสไฟล์เสียก่อน ซึ่งก็ไม่รู้ว่าแฮกเกอร์จะส่งกุญแจให้หรือไม่ด้วยซ้ำ แถมการจ่ายเงินมักจะใช้ช่องทางของ บิทคอยน์ (Bitcoin) ที่ยากต่อการตรวจสอบเจ้าของบัญชี (คนร้าย) อีกด้วย

- Windows Security กับ Microsoft Defender คืออะไร ? และ แตกต่างกันอย่างไร ?

- ระบบป้องกันมัลแวร์เรียกค่าไถ่ Ransomware Protection บน Windows ทำงานอย่างไร ?

- Extortionware คืออะไร ? แตกต่างจาก Ransomware อย่างไร ?

- Killware คืออะไร ? และแตกต่างกับ Ransomware อย่างไร ?

- Antivirus กับ Antimalware แตกต่างกันอย่างไร ?

การป้องกันตัวจาก Ransomware ไม่ใช่เรื่องง่ายนัก เพราะเงินเรียกค่าไถ่ที่สามารถเรียกได้อย่างมหาศาลจากองค์กรที่ตกเป็นเหยื่อ ทำให้กลุ่มแฮกเกอร์สรรหาวิธีโจมตีใหม่ๆ มาโจมตีอยู่เสมอ

กล่าวได้ว่า เราไม่มีทางที่จะป้องกันตัวอย่างสมบูรณ์แบบได้เลย ที่เราทำได้คือ ลดระดับความเสียหายให้ได้มากที่สุดเท่านั้นเอง จะมีขั้นตอนอย่างไรบ้าง มาลองอ่านกันครับ

1. หมั่นอัปเดตโปรแกรมป้องกันไวรัสเป็นเวอร์ชันล่าสุดอย่างสม่ำเสมอ

เรื่องง่ายๆ ที่หลายองค์กรมักมองข้ามไป คือ การอัปเดต โปรแกรมป้องกันไวรัส หรือ โปรแกรมแอนตี้ไวรัส (Antivirus Software) ให้มีข้อมูลมีความทันสมัยอยู่ตลอดเวลา โดยโปรแกรมแอนตี้ไวรัส ในปัจจุบันส่วนใหญ่จะนำเสนอระบบตรวจสอบ Ransomware หรือมีส่วนเสริม (Add-on) สำหรับทำหน้าที่นี้โดยเฉพาะให้ใช้งาน

โดยมันจะคอยตรวจสอบพฤติกรรมไฟล์ที่น่าสงสัย หรือมีพฤติกรรมที่ใกล้เคียงกับ Ransomware ที่เคยตรวจพบมาก่อน หากเราใช้งานโปรแกรมป้องกันไวรัสเวอร์ชันเก่า คุณสมบัติเหล่านี้อาจจะยังไม่ถูกใส่มาให้ นอกจากการอัปเดตเวอร์ชันแล้ว การอัปเดตฐานข้อมูลมัลแวร์ก็ควรทำเป็นประจำด้วยเช่นกัน เพื่อให้โปรแกรมป้องกันไวรัสสามารถรับมือกับมัลแวร์ใหม่ๆ ได้อย่างทันท่วงที

ภาพจาก https://pixabay.com/images/id-5238354/

2. หมั่นรู้ว่ามีอะไรเกิดขึ้นในเครือข่ายบ้าง !

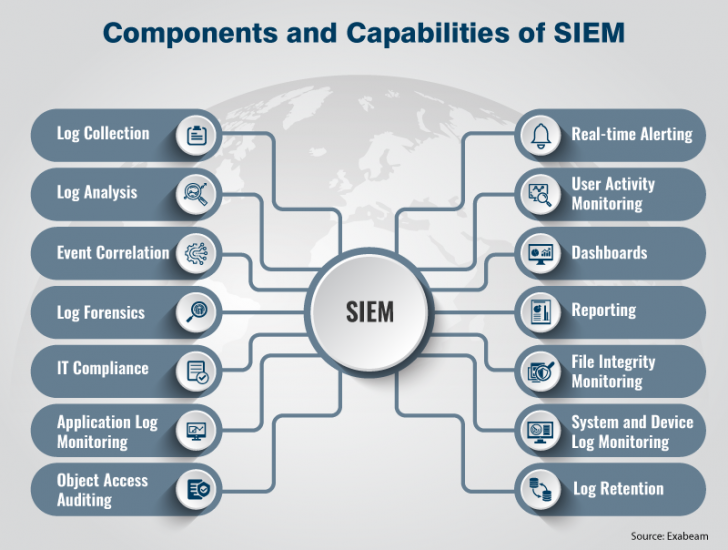

มันมีสิ่งที่เรียกว่า Security Information and Event Management (SIEM) มันเป็นเทคโนโลยีที่ช่วยให้เรารู้ว่ามีอะไรเกิดขึ้นในเส้นทางเครือข่ายของเราบ้าง

เทคโนโลยี SIEM จะช่วยองค์กรในการเก็บรวบรวมข้อมูล Logs จากอุปกรณ์รักษาความปลอดภัยทางไซเบอร์ ซึ่งผู้ที่เกี่ยวข้องในการดูแลระบบไซเบอร์ขององค์กรไม่ว่าจะเป็น

- System Administrator or Server Administrator (ผู้ดูแลระบบ หรือ ผู้ดูแลเซิร์ฟเวอร์)

- Security Administrator (ผู้ดูแลด้านความปลอดภัย)

- Security Analyst (นักวิเคราะห์ด้านความปลอดภัย)

- Auditor (ผู้ตรวจสอบ)

- Management Team (ผู้บริหารองค์กร)

สามารถใช้ประโยชน์จากข้อมูลที่เก็บรวบรวมจากแหล่งต่างๆ มาทำการวิเคราะห์หาพฤติกรรมที่ผิดปกติในระบบเครือข่ายได้

นอกจากนี้การเก็บ ข้อมูล Log ขององค์กรยังเป็นสิ่งจำเป็นตามกฏหมายซึ่งองค์กรจะต้องปฏิบัติให้สอดคล้องอีกด้วย การเก็บรวบรวมข้อมูล Log ไว้ใน SIEM ทำให้องค์กรสามารถทราบถึงภัยคุกคามที่เกิดขึ้น ผู้ที่เกี่ยวข้องสามารถวิเคราะห์หาสาเหตุและดำเนินการแก้ไขได้ การรวบรวมข้อมูลเพื่อจัดทำรายงานนำเสนอผู้บริหารก็สามารถทำได้สะดวกรวดเร็วและมีประสิทธิภาพกว่าการมี Log กระจัดกระจายอยู่ตามอุปกรณ์ต่างๆ ซึ่งทำให้เสียเวลามากในการรวบรวมข้อมูลเพื่อจัดทำรายงานถึงสถานการณ์ความปลอดภัยทางไซเบอร์ในภาพรวมขององค์กร

(ย่อหน้านี้คัดลอกจาก https://www.bigfish.co.th/solutions/4-39-Security-Information-and-Event-Management-(SIEM))

ภาพจาก https://blog.eccouncil.org/what-is-security-incident-and-event-management-siem/components-and-capabilities-of-siem/

3. สแกน และคัดกรองอีเมลก่อนที่จะถึงมือผู้ใช้

ลิงก์ในอีเมลเป็นหนึ่งในช่องทางยอดนิยมที่แฮกเกอร์ใช้ในการส่ง Ransomware มาโจมตีระบบในองค์กร การป้องกันไม่ให้พนักงานในองค์กรเผลอไปคลิกลิงก์มัลแวร์ที่ง่ายที่สุด คือ อย่าปล่อยให้มันไปถึงกล่องอีเมลขาเข้า (Inbox)

ด้วยการใช้ซอฟต์แวร์ป้องกันไวรัสที่มีระบบตรวจสอบ และคัดกรองเนื้อหาในอีเมล การทำแบบนี้นอกจากจะช่วยลดความเสี่ยงการถูกโจมตีจาก Ransomware แล้ว ยังลดโอกาสการถูก ฟิชชิง (Phishing) ได้อีกด้วย

ภาพจาก https://www.pexels.com/th-th/photo/4112363/

4. วางแผนล่วงหน้าในการรับมือ Ransomware และทดสอบมันด้วย

แผนรับมือที่สามารถกู้คืนสถานการณ์เลวร้ายที่เกิดจากการถูกโจมตีด้วยเทคโนโลยี ควรเป็นมาตรฐานสำคัญของแผนธุรกิจ ซึ่งแผนรับมือเมื่อถูก Ransomware โจมตีเป็นสิ่งที่ขาดไปไม่ได้เลยในปัจจุบันนี้

โดยแผนที่วางต้องไม่ใช่แค่การป้องกัน และการกู้คืนข้อมูลที่สำรองไว้ แต่ต้องรวมไปถึงการแผนชี้แจงต่อสาธารณะชนด้วย ยิ่งเป็นองค์กรใหญ่ๆ ที่มีชื่อเสียง หากตกเป็นข่าวด้านความปลอดภัยในการดูแลข้อมูลขึ้นมา ผลกระทบที่มีต่อชื่อเสียงของบริษัท ความสั่นคลอนของความเชื่อใจที่ลูกค้าให้กับองค์กร การแถลงการณ์ต่อสื่อ การติดต่อกับผู้ดูแลกฏหมาย สิ่งเหล่านี้ควรวางแผนไว้ก่อน เพื่อให้รับมือกับสถานการณ์ที่เกิดขึ้นได้อย่างรวดเร็วที่สุด

ซึ่งทั้งหมดนี้ การร่างเป็นเอกสารเอาไว้ยังไม่เพียงพอ คุณควรทดสอบแผนที่วางเอาไว้ด้วย เพื่อให้แน่ใจว่า ไม่ขาดตกบกพร่องในส่วนไหนไป

5. พิจารณาให้ดีว่าข้อมูลอะไรสำคัญที่สุด และหาวิธีสำรองข้อมูลที่มีประสิทธิภาพดีที่สุด

การสำรองข้อมูลเป็นประจำ เป็นมาตรการที่ดีที่สุดสำหรับต่อกรกับ Ransomware ในกรณีที่การโจมตีเพิ่งเริ่มต้นขึ้นกับอุปกรณ์ที่เราเพิ่งสำรองข้อมูลไป เราก็สามารถล้างเครื่อง และกู้ข้อมูลกลับมาใหม่ได้อย่างรวดเร็ว จุดสำคัญ คือ เราต้องรู้ว่า ข้อมูลสำคัญของเราถูกเก็บไว้ที่ไหน มันถูกเก็บไว้ในไฟล์เอกสารบนไดร์ฟกลาง หรือฝากไว้บนคลาวด์ ตรวจสอบให้แน่ใจว่าไฟล์สำคัญถูกเก็บไว้ในตำแหน่งที่ถูกต้อง และเป็นตำแหน่งที่มีการสำรองข้อมูลอยู่อย่างสม่ำเสมอ

6. คิดให้รอบคอบก่อนที่จะจ่ายเงินค่าไถ่

หากถึงคราวที่ระบบของคุณตกอยู่ในกำมือของแฮกเกอร์แล้ว ข้อมูลทั้งหมดในคอมพิวเตอร์ที่อยู่ในบริษัทของคุณถูกเข้ารหัส แม้ว่าคุณจะสามารถกู้คืนข้อมูลคืนจากฐานข้อมูลที่สำรองเอาไว้ได้ แต่มันต้องใช้ระยะเวลาหลายวัน คุณอาจจะคิดว่า "เอ...หรือเราจะยอมเสียเงินแค่ไม่กี่หมื่นบาทดีนะ?"

โอเค มันเป็นเรื่องยากที่จะตัดสินใจ จ่ายหรือไม่จ่ายดี หากโจรต้องการเงินแค่ไม่กี่หมื่นแลกกับการที่ธุรกิจของคุณสามารถกลับมาดำเนินการต่อไปได้ มันก็อาจจะเป็นทางเลือกที่ไม่ผิดอะไร อย่างไรก็ตาม มันก็มีเหตุผลที่ไม่ควรจ่ายอยู่เหมือนกัน แม้ว่าจำนวนเงินนั้นอาจจะน้อยเมื่อเทียบกับโอกาสทางธุรกิจที่คุณต้องเสียไปก็ตาม

แต่มันไม่มีอะไรการันตีคุณได้เลยว่า เมื่อคุณจ่ายเงินไปแล้ว แฮกเกอร์ตัวร้ายจะส่งกุญแจสำหรับถอดรหัสไฟล์มาให้

ลองคิดดูว่า หากคุณเป็นคนร้ายที่เห็นว่าเหยื่อมีท่าทียอมแพ้ เลือกที่จะจ่ายเงิน คุณจะทำอย่างไร แน่นอนว่าก็ต้องโจมตีให้หนักขึ้น หรือฉวยโอกาสเปิดช่องให้เพื่อนคนร้ายด้วยกันเข้ามารุมโจมตี เพื่อสร้างความเสียหายให้รุนแรงขึ้นไปอีก เพื่อที่จะรีดไถเงินให้ได้มากขึ้นใช่ไหมล่ะ?

ภาพจาก https://pixabay.com/images/id-4561704/

7. บริหารอุปกรณ์ที่เชื่อมต่อเข้ากับเครือข่ายด้วยความรัดกุม

คอมพิวเตอร์ และเซิร์ฟเวอร์อาจเป็นอุปกรณ์หลักที่คุณใช้ในการเก็บข้อมูล แต่สิ่งที่คุณต้องให้ความสำคัญไม่ใช่แค่สองสิ่งนี้เท่านั้น บริษัทส่วนใหญ่มี Wi-Fi, อุปกรณ์ IoT, คนที่ทำงานจากที่บ้าน ไหนจะเทรนด์ BYOD (Bring Your Own Device การนำอุปกรณ์ส่วนตัวมาใช้ทำงาน) ที่กำลังมาแรง

จะเห็นได้ว่ามีอุปกรณ์มากมายที่เชื่อมต่อกับระบบของบริษัท ซึ่งอุปกรณ์เหล่านี้ อาจะไม่ได้มีระบบรักษาความปลอดภัยที่ดีพร้อม กลายเป็นช่องทางที่แฮกเกอร์ใช้ในการโจมตีเข้ามาในระบบของบริษัทได้

ตามทฤษฏีแล้ว ยิ่งมีอุปกรณ์ในระบบมากเท่าไหร่ ยิ่งมีโอกาสเกิดช่องโหว่มากขึ้นเท่านั้น และหากเราไม่มีระบบควบคุมการเชื่อมต่อภายในระบบที่ดีพอแล้วล่ะก็ การตรวจสอบ และป้องกันก็จะทำได้ยากขึ้นไปอีก

8. ออกแบบระบบให้ยากต่อการเคลื่อนไหวบนเครือข่ายของคุณ

ปกติแล้ว แกงค์แฮกเกอร์ Ransomware จะหาทางโจมตีที่ทำให้คุณเสียหากในวงกว้าง เพื่อให้สามารถเรียกเงินได้จำนวนเยอะขึ้น การเข้ารหัสข้อมูลบนคอมพิวเตอร์แค่เพียงเครื่องเดียวจึงไม่ตอบโจทย์ความต้องการของแฮกเกอร์วายร้าย สิ่งที่พวกมันทำหลังจากที่เจาะระบบเข้าไปยังคอมพิวเตอร์เครื่องหนึ่งได้แล้ว คือ การหาทางโจมตีเข้ารหัสไฟล์บนอุปกรณ์ทั้งหมดที่อยู่ในเครือข่ายให้ได้มากที่สุด

ระบบที่ดีจึงควรมีการออกแบบให้ จำกัดสิทธิ์การเข้าถึงอุปกรณ์ตัวอื่นในเครือข่าย หากมีบัญชีที่สามารถเข้าถึงอุปกรณ์ได้หลายตัวในระบบ ก็ควรมีบัญชีประเภทนั้นไม่มาก และดูแลบัญชีดังกล่าวอย่างเข้มงวดมากเป็นพิเศษ

9. ฝึกสอนพนักงานในองค์กรให้รู้จักวิธีสังเกตอีเมลหลอกลวง หรือลิงก์ต้องสงสัย

เหตุผลที่ Ransomware นิยมโจมตีผ่านอีเมลก็เพราะการสแปมอีเมลจำนวนมากมันเป็นเรื่องที่ทำง่าย และค่าใช้จ่ายต่ำ ที่น่าเศร้า คือ มันก็ยังเป็นวิธีที่ได้ผลอย่างไม่น่าเชื่อ

อันที่จริงการสังเกตอีเมลหลอกลวงพวกนี้ไม่ใช่เรื่องยาก แต่บางคนอาจไม่รู้วิธีสังเกตเท่านั้นเอง การฝึกสอนพนักงานให้รู้จักสังเกตความผิดปกติในอีเมล ฝึกให้พนักงานเลิกขี้สงสัย เลิกคลิกทุกลิงก์ที่ปรากฏในอีเมล เลิกนิสัยดาวน์โหลดไฟล์ที่แนบมาเปิดดูโดยไม่ไตร่ตรองก่อน เป็นเรื่องที่ฝึกสอนกันได้

10. เปลี่ยนรหัสผ่านของ Access Point

เป็นเรื่องโคตรพื้นฐานที่ถูกมองข้ามไปอย่างน่าเหลือเชื่อ โดยเฉพาะองค์กรที่ขาดความรู้ด้านไอที หรือหน่วยงานรัฐบาลที่ทำงานแบบเช้าชามเย็นชาม กับการเปลี่ยนรหัสผ่านของตัว Access Point

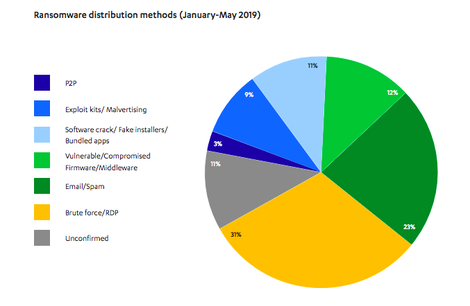

จากการสำรวจพบว่า วิธีโจมตีแบบ Brute Force และเทคนิค Remote Desktop Protocol (RDP) คาดเดารหัสผ่าน เพื่อเจาะเซิร์ฟเวอร์ หรืออุปกรณ์อื่นๆ ในระบบ เป็นวิธีที่แฮกเกอร์โจมตีสำเร็จมากถึง 30%

พวกอุปกรณ์เครือข่าย เวลาที่เราซื้อมา จะมีการกำหนดรหัสบัญชีผู้ใช้เป็นค่าเริ่มต้นง่ายๆ เช่น admin/admin (รวมไปถึงรหัสผ่านที่ไม่เข้าท่าอย่างพวก "admin / 12345" อะไรพวกนี้ด้วย) รหัสผ่านง่ายๆ นี้ ทำให้แฮกเกอร์ใช้ในการเข้ามาในระบบของเราได้อย่างง่ายดาย

สิ่งที่ควรทำคือ การกำหนดรหัสผ่านที่ยากต่อการคาดเดา มีตัวเล็กตัวใหญ่ มีทั้งตัวอักษร และตัวเลข รวมไปถึงการเปลี่ยนพอร์ต RDP จำกัดอุปกรณ์ที่สามารถเชื่อมต่อผ่าน RDP ได้เท่าที่จำเป็น

11. อัปเดต Patch ใหม่ล่าสุดให้ซอฟต์แวร์ทุกตัวที่ใช้งานอย่างสม่ำเสมอ

ซอฟต์แวร์ที่เราใช้ทำงานอยู่ เป็นช่องทางที่แฮกเกอร์นิยมใช้ในการเจาะผ่านเข้ามาโจมตีด้วยเช่นกัน เช่น ช่องโหว่ของ ระบบปฏิบัติการ Windows ช่องโหว่ใน โปรแกรม Adobe ฯลฯ เป็นต้น

เมื่อช่องโหว่เหล่านี้ถูกค้นพบ ทางผู้พัฒนาซอฟต์แวร์ก็จะออก Patch แก้ไขออกมาให้ผู้ใช้ดาวน์โหลดไปอัปเดต ในบริษัทที่มีคอมพิวเตอร์จำนวนมาก งานนี้อาจจะค่อนข้างยุ่งยาก และเสียเวลา แต่มันเป็นสิ่งที่ทีมไอทีของบริษัทต้องบริหารจัดการอย่างหลีกเลี่ยงไม่ได้

ที่มา : www.zdnet.com , i.pinimg.com , www.trustradius.com , www.bigfish.co.th

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์