Remote Access Trojan คืออะไร ? รูปแบบการโจมตีของ RAT เป็นอย่างไร ?

moonlightkz

moonlightkzมัลแวร์ Remote Access Trojan (RAT) คืออะไร ?

สำหรับ มัลแวร์ (Malware) นั้นเป็นหัวข้อที่เราหยิบยกมากล่าวถึงแล้วหลายครั้ง และบทความนี้ก็จะขออนุญาตพูดถึงมันอีกครั้ง แต่แน่นอนว่ามันก็ต้องเป็นในแง่ที่เราไม่เคยกล่าวถึงมาก่อน

- Windows Security กับ Microsoft Defender คืออะไร ? และ แตกต่างกันอย่างไร ?

- การโจมตีแบบ Clickjacking คืออะไร ?

- Quishing คืออะไร ? เทคนิค Phishing ที่แฮกเกอร์ล่อเหยื่อด้วย QR Code

- 6 เทคนิค Phishing ที่นักเล่นเกมควรระวัง มีอะไรบ้าง มาดูกัน

- Logic Bomb คืออะไร ? มัลแวร์แบบมีเงื่อนไขการโจมตี ที่ยากแก่การตรวจพบ

ธรรมชาติของมัลแวร์คือ มันจะพยายามแพร่กระจายตัวเองไปแฝงตัวอยู่บนเว็บไซต์, อีเมล, ซอฟต์แวร์, แอปพลิเคชัน, แฟลชไดร์ฟ USB (USB Flash Drive) ฯลฯ รวมไปถึงการซ่อนตัวอยู่ในไฟล์อื่น ๆ ได้ เช่น ไฟล์รูปภาพ, ไฟล์เอกสาร หรือแม้แต่ไฟล์ .exe ซึ่งคงไม่มีใครอยากจงใจติดตั้งมัลแวร์ใส่อุปกรณ์ของตนเองแต่แรก แต่ด้วยความเจ้าเล่ห์ของแฮกเกอร์ทำให้ผู้ใช้งานที่ไม่ทันคนโดนหลอกให้ติดตั้งมัลแวร์เสียมากกว่า

สำหรับในบทความนี้ เราจะมากล่าวถึง Remote Access Trojan (RAT) มัลแวร์สุดอันตรายกัน ว่ามันคืออะไร ? มีความสามารถอะไรบ้าง ? มาศึกษาข้อมูลกัน

Remote Access Trojan คืออะไร ? (What is Remote Access Trojan ?)

สำหรับคำว่า "Remote Access Trojan" หรือ "RAT" นั้น อย่าสับสนกลับ "Remote Administration Tool" ที่มีตัวย่อออกมาเป็นคำว่า "RAT" เหมือนกันนะครับ

โดย RAT นี้ เป็นมัลแวร์ในกลุ่ม ม้าโทรจัน (Trojan Horse) ประเภทหนึ่งที่มีคุณสมบัติในการอนุญาตให้ แฮกเกอร์ (Hacker) สามารถส่ง "คำสั่ง" เข้าไปยังอุปกรณ์ที่มี RAT ซ่อนตัวอยู่ได้ โดยไม่จำเป็นต้องอยู่ใกล้ชิดกับอุปกรณ์ของเหยื่อ เพราะสามารถควบคุมผ่านอินเทอร์เน็ตได้เลย

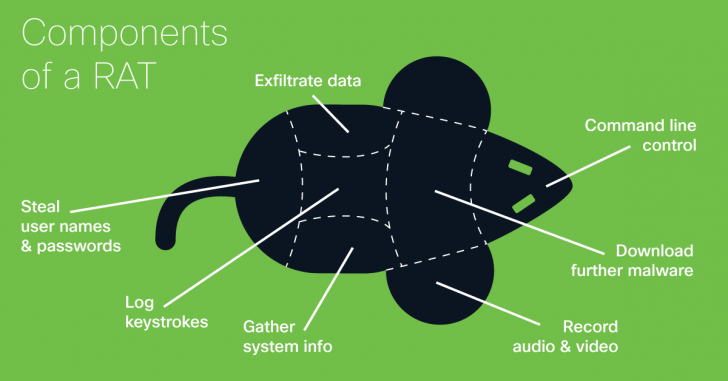

โดย RAT จะสร้าง (Backdoor) ขึ้นมาในระบบ และตัวมันเองก็มักจะมีเครื่องมือจารกรรมข้อมูลใส่เข้ามาด้วยมากมาย อย่างเช่น ขโมยไฟล์, บันทึกการพิมพ์ (Keylogger), ดักจับรหัสผ่าน, จับภาพหน้าจอ, บันทึกเสียง หรือวิดีโอจากกล้องเว็บแคม นอกจากนี้ RAT ยังถูกใช้เป็นตัวกรุยทางให้กับการโจมตีในรูปแบบอื่น ๆ ได้ด้วย เช่น แพร่กระจายตัวเองไปยังอุปกรณ์อื่นที่อยู่ในเครือข่ายเดียวกัน หรือส่งมัลแวร์ประเภทอื่นเข้ามา เช่น มัลแวร์เรียกค่าไถ่ (Ransomware) เป็นต้น

จากที่เราได้อธิบายไปในย่อหน้าที่แล้ว ว่ามันสามารถแพร่กระจายตัวเองไปยังอุปกรณ์อื่นที่อยู่ในเครือข่ายเดียวกันได้ ซึ่งมันไม่ได้จำกัดแค่คอมพิวเตอร์อย่าง เครื่อง PC หรือโน้ตบุ๊กเท่านั้น แต่มันยังรวมไปถึงสมาร์ทโฟน, แท็บเล็ต, IoT หรือแม้แต่อุปกรณ์สำนักงานอื่น ๆ อย่างเครื่องพรินเตอร์, แฟกซ์ ฯลฯ ได้อีกด้วย ตราบใดที่อุปกรณ์นั้นมีระบบปฏิบัติการอยู่ภายในตัว

ภาพจาก Remote Access Trojan (RAT)

ประวัติความเป็นมาของ Remote Access Trojan (History of Remote Access Trojan)

จากหลักฐานทางประวัติศาสตร์ที่พอจะมีการบันทึกเอาไว้ ซอฟต์แวร์ประเภท รีโมทคอมพิวเตอร์ (Remote Access Software) นั้น ถูกสร้างขึ้นมาตั้งแต่ช่วงปลายปี ค.ศ. 1980 (พ.ศ. 2523) เพื่อใช้ในซอฟต์แวร์สนับสนุนการทำงานระยะไกล ซึ่งหลังจากนั้นในปี ค.ศ. 1996 (พ.ศ. 2539) ได้มี ซอฟต์แวร์ประเภทนี้ที่ถูกสร้าง และพัฒนาขึ้นมาเพื่อแกล้งเพื่อนผ่านระบบเครือข่าย ถูกสร้างขึ้นมาเยอะแยะมากมาย ยกตัวอย่างเช่น NokNok, D.I.R.T, NetBus, Back Orifice และ SubSeven เป็นต้น

โดยซอฟต์แวร์พวกนี้สร้างขึ้นมาเพื่อความตลก แต่นั่นก็ได้แสดงให้เห็นว่ามันทำอะไรได้ กล่าวได้ว่าถึงต้นกำเนิดจะเป็นเพื่อความบันเทิง แต่มันก็แสดงให้เห็นถึงนวัตกรรม และการปฏิวัติ

อย่างผู้พัฒนา NetBus เคยเปิดเผยว่าเขาไม่ได้ตั้งใจที่จะสร้างมันขึ้นมาเพื่อให้มันเป็นซอฟต์แวร์ที่ประสงค์ร้าย เขาแค่ต้องการให้มันเป็นเครื่องมือในการรีโมตเข้าถึงคอมพิวเตอร์จากระยะไกลเพียงเท่านั้น

อย่างไรก็ตาม ก็ปฏิเสธไม่ได้ว่า คุณสมบัติดังกล่าวสามารถก่ออันตรายให้กับผู้อื่นได้ มีเหตุการณ์หนึ่งในปี ค.ศ. 1999 มีคนที่ดาวน์โหลด NetBus มาใช้มันในการส่งรูปโป๊ไปใส่ไว้ในเครื่องคอมพิวเตอร์ของ Magnus Eriksson ศาสตราจารย์ด้านกฎหมาย แห่งมหาวิทยาลัยลุนด์ในสวีเดน เขาโดนแกล้งด้วยการถูกส่งรูปโป๊มาใส่ในเครื่องมากกว่า 12,000 รูป

โดยปัญหาคือในบรรดารูปพวกนั้น มีรูปโป๊เด็กซึ่งเป็นสิ่งทีผิดกฏหมายมากถึง 3,500 รูป ต่อให้ทีมผู้ดูแลระบบได้ตรวจเจอรูปเหล่านี้ ก็ส่งผลให้เขาถูกไล่ออกจากงาน และภายหลังก็ถึงขั้นถูกเนรเทศออกจากประเทศเลยทีเดียว แม้ว่าภายหลังเขาจะพ้นผิดข้อกล่าวหาได้ในปี ค.ศ. 2004 แต่ Magnus Eriksson เผยว่าเวลา 6 ปีที่เขาเสียไปก็ไม่สามารถย้อนคืนกลับมาได้

NetBus ได้กลายเป็นแรงบันดาลใจให้เกิด Sub7 หรือ SubSeven ขึ้นมา มันถูกสร้างขึ้นมาโดยชายที่ชื่อว่า Mobman มันเป็นซอฟต์แวร์ที่มีความสามารถอันตรายกว่า NetBus หลายเท่า เช่น สามารถขโมยรหัสผ่าน และซ่อนตัวชื่อของผู้ที่รีโมตเข้ามาได้ ซึ่งเป็นสิ่งที่ผู้ดูแลระบบไม่ควรมีอำนาจขนาดนั้นไว้ในมือ

Sub7 ยังมีความสามารถอีกหลายอย่าง เช่น สั่งรีสตาร์ตคอมพิวเตอร์, บันทึกภาพจากกล้องเว็บแคม, เปลี่ยนสีหน้าจอ, เปิด-ปิดไดร์ฟ CD-ROM, เปิด-ปิดหน้าจอ ฯลฯ

เอาแค่นี้ก็น่าจะเข้าใจไอเดียแล้วว่า มัลแวร์ Remote Access Trojan (RAT) มีที่มาจากไหน ?

รูปแบบการโจมตีของ Remote Access Trojan (Types of Remote Access Trojan Attacks)

Remote Access Trojan (RAT) จะพยายามแฝงตัวเข้าไปในเครื่องของเหยื่อ ผ่านช่องทางออนไลน์ต่าง ๆ ซึ่งก็มีอยู่หลายวิธีการ ที่ได้รับความนิยมก็อย่างเช่น การส่งอีเมลชนิดล่อเหยื่อ หรือ ฟิชชิง (Phishing), ซ่อนตัวอยู่บนเว็บไซต์, แฝงตัวเองอยู่ในแอปพลิเคชันปลอม, ซ่อนตัวอยู่ในซอฟต์แวร์ หรือเกมเถื่อน

หลังจากที่เหยื่อหลงเชื่อ ติดตั้งเจ้าตัว RAT ลงในอุปกรณ์เป็นที่เรียบร้อยแล้ว แฮกเกอร์จะสามารถเชื่อมต่อเข้ามายังอุปกรณ์ของเหยื่อได้ผ่าน Backdoor ที่ RAT ได้สร้างขึ้นมา ซึ่งในขั้นตอนนี้แฮกเกอร์สามารถควบคุมอุปกรณ์ของเหยื่อ เพื่อโจมตี หรือขโมยข้อมูลได้ในทันที

หรือกล่าวอีกนัยหนึ่งง่าย ๆ ว่า RAT นั้น คือความสัมพันธ์แบบแฮกเกอร์ที่เป็น เครื่องแม่ข่าย หรือ โอสต์ (Host) โดยมีเหยื่อเป็น เครื่องลูกข่าย (Client) นั่นเอง

การโจมตีของแฮกเกอร์ผ่าน RAT มีได้หลายรูปแบบ แต่โดยทั่วที่นิยมก็จะมีดังต่อไปนี้

- ใช้เครื่องมือ ดักจับการพิมพ์บนคีย์บอร์ด (Keylogger Tool)

- บันทึกภาพ หรือวิดีโอของหน้า

- เข้าถึงไฟล์ และโฟลเดอร์ต่าง ๆ

- ควบคุมกล้อง และไมโครโฟน

- ใช้อุปกรณ์ของเหยื่อเป็นตัวกลางในการโจมตีอุปกรณ์อื่น

- ติดตั้งมัลแวร์ตัวอื่น ลงในอุปกรณ์ของเหยื่อ

นอกจากนี้ บ่อยครั้ง ที่แฮกเกอร์ใช้ RAT ในการเจาะระบบ, ปรับแต่งการตั้งค่า, และทยอยส่งโค้ดอันตรายมาทีละส่วน เพื่อหลบการตรวจจับของ ซอฟต์แวร์ป้องกันมัลแวร์ (Antimalware Software) หรือ ซอฟต์แวร์ป้องกันไวรัส (Antivirus Software)

อันตรายของ Remote Access Trojan (Damages of Remote Access Trojan)

ภัยอันตรายของ Remote Access Trojan (RAT) นั้นอยู่ในระดับที่ค่อนข้างร้ายแรง เพราะแฮกเกอร์สามารถควบคุมอุปกรณ์ของคุณจากระยะไกลอยู่เบื้องหลัง แอบขโมยข้อมูล และการโจมตีอื่น ๆ อยู่เบื้องหลังโดยที่คุณไม่รู้ตัว

- ถูกขโมยข้อมูลส่วนบุคคลที่เป็นความลับ : แฮกเกอร์สามารถใช้ RAT ในการขโมยข้อมูลส่วนบุคคล และข้อมูลธุรกรรมทางการเงินได้

- รุกล้ำความเป็นส่วนตัว : RAT เปิดช่องให้แฮกเกอร์ควบคุมอุปกรณ์ของคุณได้ เขาอาจเปิดกล้องถ่ายภาพ และบันทึกเสียงกิจกรรมส่วนตัวของคุณไปเผยแพร่บนอินเทอร์เน็ต หรือแม้แต่ใช้เป็นเครื่องมือในการข่มขู่กรรโชกทรัพย์

- ทำให้เครือข่ายไม่ปลอดภัย : แฮกเกอร์สามารถใช้เครื่องที่มี RAT แฝงอยู่ในการโจมตีอุปกรณ์เครื่องอื่นที่อยู่ในเครือข่ายเดียวกันได้

- ทำให้เสื่อมเสียชื่อเสียง : บัญชีต่าง ๆ ของคุณจะถูกแฮกเกอร์ใช้ในการเผยแพร่ข่าวปลอม หรือซื้อโฆษณาแบบ สแปม (Spam) ที่ส่งผลให้คุณ หรือองค์กรเสื่อมเสียชื่อเสียงได้

- กลายเป็นเครื่องมือขุดคริปโต : ในช่วงที่คริปโตเฟื่องฟู มีแฮกเกอร์พยายามใช้ RAT ในการโจมตีเพื่อเปลี่ยนอุปกรณ์ของเครื่องเหยื่อให้กลายเป็นเครื่องขุดเหมือง Cryptocurrency ทำให้อุปกรณ์ของเหยื่อทำงานได้ช้าลง และเปลืองค่าไฟฟ้าเป็นอย่างมาก

- การโจมตีแบบ DDoS : เมื่อแฮกเกอร์สามารถแพร่กระจาย RAT ไปยังเครื่องคอมพิวเตอร์ได้จำนวนหนึ่งแล้ว เครื่องเหล่านั้นสามารถถูกนำมาใช้เพื่อทำการโจมตีแบบ DDoS (Distributed Denial of Service) ได้

แนวทางการป้องกันตัวจาก Remote Access Trojan (How to protect against Remote Access Trojan ?)

- ขั้นตอนแรกที่ควรทำ หากรู้สึกว่าระบบมีคอมพิวเตอร์ที่ถูก RAT โจมตีแล้ว คือถอดอุปกรณ์ออกจากระบบ เพื่อตัดการแพร่กระจาย RAT ให้วงแคบลง

- หมั่นอัปเดตซอฟต์แวร์แอนตี้มัลแวร์อย่างสม่ำเสมอ รวมไปถึงตรวจสอบการตั้งค่า Firewalls ของระบบปฏิบัติการ

- เปิดใช้งาน การยืนยันตัวจนแบบหลายปัจจัย (MFA) การรับรองตัวตนโดยใช้ปัจจัยหลายอย่างตั้งแต่สองปัจจัยขึ้นไปนั่นเอง

- หลีกเลี่ยงการคลิกลิงก์ และไฟล์แนบที่น่าสงสัย หรือมาจากคนแปลกหน้า

- อัปเดตเฟิร์มแวร์อย่างสม่ำเสมอ เพื่อลด ช่องโหว่ (Vulnerability) ที่มีอยู่ในซอฟต์แวร์ต่าง ๆ

- นำระบบตรวจจับผู้บุกรุกมาใช้ อย่างการตรวจสอบไอดี การตรวจสอบข้อมูลที่อยู่บนเครือข่าย

- ลดการให้อำนาจแก่ผู้ใช้ให้มีน้อยที่สุดเท่าที่จำเป็น จำกัดการเข้าถึงทรัพยากรต่าง ๆ อะไรที่ไม่จำเป็นก็ไม่ควรเปิดสิทธิ์ให้เข้าถึงได้เอาไว้

ที่มา : www.malwarebytes.com , www.techtarget.com , nordvpn.com , www.civilsphereproject.org , www.csoonline.com

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์